Computecoin Network: A Infraestrutura da Web 3.0 e do Metaverso

Resumo

Web 3.0, uma evolução da Web 2.0, refere-se a aplicações descentralizadas (dAPP) que são executadas na blockchain. Estas são as aplicações que permitem que qualquer pessoa participe com os seus dados pessoais bem protegidos e controlados por si mesma. No entanto, existem vários desafios no desenvolvimento da Web 3.0, tais como acessibilidade (ou seja, menos acessível para a maioria dos utilizadores em comparação com os navegadores web modernos) e escalabilidade (ou seja, alto custo e longa curva de aprendizagem para utilizar a infraestrutura descentralizada).

Análise: A transição da Web 2.0 para a Web 3.0 representa uma mudança fundamental na forma como as aplicações são construídas e utilizadas, passando de um controlo centralizado para uma propriedade e governança descentralizadas.

Por exemplo, embora o token não fungível (NFT) seja armazenado em blockchain, o conteúdo da maioria dos NFTs ainda é armazenado em nuvens centralizadas como AWS ou Google Cloud. Isso representa um alto risco para os ativos NFT dos usuários, contradizendo a natureza da Web 3.0.

Insight Técnico: Isso cria uma contradição fundamental onde a propriedade é descentralizada, mas o armazenamento de conteúdo permanece centralizado, expondo os usuários aos mesmos riscos que a Web 3.0 visa eliminar.

O metaverso, proposto inicialmente por Neal Stephenson em 1992, refere-se a um mosaico infinitamente vasto de mundos virtuais persistentes onde as pessoas podem viajar, socializar e trabalhar livremente. No entanto, aplicações e plataformas de metaverso como Fortnite e Roblox enfrentam um enorme desafio: seu crescimento é limitado por um fornecimento finito de poder computacional instantâneo e de baixo custo proveniente de nuvens centralizadas.

Technical Insight: O metaverso exige recursos computacionais que escalam exponencialmente com a participação dos usuários, criando demandas de infraestrutura que os provedores de nuvem tradicionais têm dificuldade em atender com eficiência.

Em resumo, construir as aplicações de próxima geração na infraestrutura centralizada atual (construída desde a década de 1990) tornou-se o gargalo no caminho crítico para o mundo com que sonhamos.

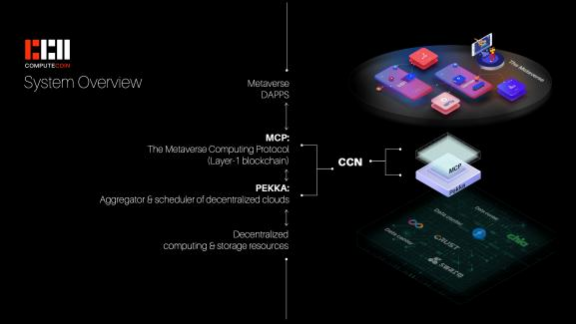

Iniciamos este projeto, a rede Computecoin juntamente com seu token nativo CCN, para resolver esta questão. Nosso objetivo é construir a infraestrutura de próxima geração para aplicações de todos os propósitos na Web3 e no metaverso. Em outras palavras, visamos fazer para a web 3.0 e o metaverso o que os provedores de nuvem centralizada fizeram pela Web 2.0.

Visão Estratégica: A Computecoin visa tornar-se a camada de infraestrutura fundamental para todo o ecossistema Web 3.0, de forma análoga à maneira como a AWS se tornou a espinha dorsal das aplicações Web 2.0.

A ideia básica do nosso sistema é primeiro agregar nuvens descentralizadas, como a Filecoin, e data centers ao redor do mundo (em vez de construir nova infraestrutura como a AWS fez há 20 anos) e, em seguida, transferir a computação para uma rede de proximidade das nuvens descentralizadas agregadas próximas, para capacitar as tarefas de processamento de dados dos utilizadores finais, como a renderização 3D para AR/VR e o armazenamento de dados em tempo real, de forma económica e instantânea.

Nota de Arquitetura: Esta abordagem representa um modelo híbrido que aproveita a infraestrutura descentralizada existente, enquanto otimiza o desempenho através da transferência de computação baseada em proximidade.

A rede Computecoin compreende duas camadas: PEKKA e o metaverse computing protocol (MCP). A PEKKA é um agregador e programador que integra perfeitamente nuvens descentralizadas e transfere dinamicamente a computação para uma rede de proximidade. As capacidades da PEKKA incluem implementar aplicações web3 e metaverso em nuvens descentralizadas em questão de minutos e fornecer uma API unificada para facilitar o armazenamento e recuperação de dados de qualquer nuvem descentralizada, como Filecoin ou Crust.

Inovação Técnica: A PEKKA resolve o problema de fragmentação na computação descentralizada ao fornecer uma interface unificada, semelhante à forma como as plataformas de gestão de nuvem abstraíram a complexidade da infraestrutura na computação em nuvem tradicional.

O MCP é uma blockchain de camada 0.5/camada 1 que apresenta um algoritmo de consenso original, proof of honesty (PoH), que garante a autenticidade dos resultados da computação terceirizada na rede de nuvem descentralizada. Por outras palavras, o PoH estabelece confiança em tarefas de computação terceirizadas para nuvens descentralizadas sem confiança, construindo a base para o ecossistema web 3.0 e metaverso.

Inovação em Segurança: O Proof of Honesty representa uma abordagem inovadora para a confiança descentralizada, especificamente concebido para verificação computacional e não apenas para validação de transações.

I. INTRODUÇÃO

É amplamente aceite que a Web 3.0 é a chave para concretizar uma experiência mais descentralizada e interativa no metaverso. Consequentemente, geralmente consideramos a Web 3.0 e as tecnologias relacionadas como os blocos de construção para o metaverso. Portanto, a seguir, focamos a nossa discussão no metaverso, o objetivo final que a computecoin visa atingir.

A. Introdução ao metaverso

Imagine todas as atividades e experiências da sua vida diária ocorrendo à distância de um braço umas das outras. Imagine um trânsito perfeito entre cada espaço, cada nó que você habita, e as pessoas e coisas com as quais interage dentro deles. Esta visão de conectividade pura serve como o coração pulsante do metaverso.

O metaverso, como o nome sugere, refere-se a um mosaico infinitamente vasto de mundos virtuais persistentes entre os quais as pessoas podem viajar livremente. Neal Stephenson é frequentemente creditado por ter elaborado a primeira descrição do metaverso em seu seminal romance de ficção científica de 1992 Snow CrashDesde então, dezenas de projetos — desde Fortnite e Second Life até CryptoKitties e Decentraland — têm aproximado a humanidade do metaverso.

Contexto Histórico: O conceito do metaverso evoluiu da ficção científica para a implementação prática, com cada iteração construindo sobre avanços tecnológicos anteriores em mundos virtuais e interações digitais.

Quando se materializar, o metaverso oferecerá aos seus habitantes uma experiência online tão rica quanto, e intimamente ligada às suas vidas no plano físico. Com efeito, estes pioneiros audazes poderão imergir no metaverso através de todo o tipo de dispositivos, incluindo headsets de VR e wearables impressos em 3D, bem como padrões tecnológicos e redes como blockchain e 5G. Entretanto, o funcionamento harmonioso do metaverso e a sua capacidade de expansão ilimitada dependerão de uma base duradoura de poder computacional.

O desenvolvimento do metaverso seguiu um caminho bifurcado. Por um lado, experiências centralizadas de metaverso, como o Facebook Horizon e o Microsoft Mesh, visam construir mundos independentes cujo território está inteiramente dentro de ecossistemas proprietários. Por outro lado, projetos descentralizados buscam equipar seus usuários com as ferramentas para criar, trocar e possuir bens digitais, proteger seus dados e interagir uns com os outros fora dos limites dos sistemas corporativos.

Análise do Setor: Esta bifurcação reflete a tensão mais ampla na tecnologia entre jardins murados e ecossistemas abertos, com implicações significativas para a soberania do usuário e a inovação.

Em ambos os casos, no entanto, o metaverso não é uma mera plataforma, jogo ou rede social; é potencialmente todas as plataformas online, jogos e redes sociais usados por pessoas em todo o mundo, todos agrupados em uma paisagem de mundos virtuais que não pertence a um único usuário e a todos os usuários ao mesmo tempo.

Em nossa opinião, o metaverso compreende cinco camadas sobrepostas. A camada mais elementar é a de infraestrutura — as tecnologias físicas que sustentam o funcionamento do metaverso. Estas incluem padrões tecnológicos e inovações como redes 5G e 6G, semicondutores, minúsculos sensores conhecidos como MEMS e centros de dados da Internet (IDCs).

A seguir vem a camada de protocolo. Seus componentes são as tecnologias, como blockchain, computação distribuída e computação de borda, que garantem a distribuição eficiente e eficaz do poder computacional aos usuários finais e a soberania dos indivíduos sobre seus próprios dados online.

As interfaces humanas constituem a terceira camada do metaverso. Estas incluem dispositivos — como smartphones, wearables impressos em 3D, biossensores, interfaces neurais e headsets e óculos com tecnologia AR/VR — que servem como nossos pontos de entrada para o que um dia será um coletivo de mundos online persistentes.

A camada de criação do metaverso posiciona-se acima do estrato de interface humana e é composta por plataformas e ambientes top-down, como Roblox, Shopify e Wix, concebidos para fornecer aos usuários ferramentas para criar novos elementos.

Por fim, a mencionada camada de experiência completa a estrutura do metaverso, conferindo às suas partes operacionais uma exteriorização social e gamificada. Os componentes da camada de experiência variam de non-fungible tokens (NFTs) a e-commerce, e-sports, mídias sociais e jogos.

A soma dessas cinco camadas constitui o metaverso, um mosaico ágil, persistente e interconectado de mundos virtuais que coexistem lado a lado em um universo contínuo.

Insight Arquitetônico: Esta abordagem em camadas fornece um framework abrangente para compreender o ecossistema complexo necessário para suportar experiências genuínas de metaverso.

B. Limitações do desenvolvimento do metaverso

Atualmente, os mundos online mais populares do mundo, como Fortnite e Roblox, não conseguem suportar a acessibilidade radical, conectividade e criatividade que definirão o metaverso do amanhã. As plataformas de metaverso enfrentam um enorme desafio: limitadas por um fornecimento restrito de poder computacional, elas não conseguem fornecer uma experiência de metaverso genuína aos seus usuários.

Embora projetos de alto perfil — como o próximo projeto Horizon do Facebook e o Mesh, a incursão da Microsoft no mundo de holotransporte e colaboração virtual — tenham o apoio de principais serviços de nuvem, os mundos virtuais que eles oferecem aos usuários ainda estarão envoltos em burocracia, altamente centralizados e carentes de interoperabilidade.

Por exemplo, o Roblox, que possui mais de 42 milhões de usuários ativos diários, só pode suportar algumas centenas de usuários simultâneos em um único mundo virtual. Isso está muito longe da visão do metaverso, onde milhares ou mesmo milhões de usuários interagem simultaneamente no mesmo espaço virtual.

Limitação Técnica: As plataformas atuais enfrentam restrições arquitetónicas fundamentais que as impedem de escalar para o nível de simultaneidade de utilizadores exigido pelo metaverso, destacando a necessidade de novas abordagens de infraestrutura.

Outra limitação é o elevado custo da capacidade computacional. Os fornecedores de cloud centralizada cobram preços premium pelos recursos computacionais necessários para executar aplicações do metaverso, dificultando a entrada de pequenos programadores e startups no setor. Isso cria uma barreira à inovação e limita a diversidade de experiências disponíveis no metaverso.

Análise Económica: A elevada barreira de entrada cria um estrangulamento na inovação, onde apenas corporações bem financiadas podem participar, limitando a diversidade e criatividade essenciais para um ecossistema de metaverso dinâmico.

Além disso, a infraestrutura atual não foi projetada para atender às demandas exclusivas das aplicações do metaverso. Essas aplicações exigem baixa latência, alta largura de banda e capacidades de processamento em tempo real que estão além do alcance de muitos sistemas existentes. Isso resulta em uma experiência de usuário abaixo do ideal, com atrasos, buffering e outros problemas de desempenho.

C. Nossa solução: a rede computecoin

A rede Computecoin foi projetada para superar essas limitações, fornecendo uma infraestrutura descentralizada e de alto desempenho para o metaverso. Nossa solução aproveita o poder de nuvens descentralizadas e da tecnologia blockchain para criar uma plataforma mais acessível, escalável e econômica para aplicações do metaverso.

A principal inovação da rede Computecoin é a sua capacidade de agregar recursos computacionais de uma rede global de nuvens descentralizadas e centros de dados. Isso permite-nos fornecer um suprimento virtualmente ilimitado de capacidade computacional a uma fração do custo dos provedores centralizados.

Vantagem Económica: Ao aproveitar recursos computacionais subutilizados globalmente, a Computecoin pode alcançar economias de custo significativas em comparação com os provedores de nuvem tradicionais, repassando essas economias para desenvolvedores e utilizadores.

Ao transferir a computação para uma rede de proximidade de nuvens descentralizadas vizinhas, podemos minimizar a latência e garantir desempenho em tempo real para aplicações do metaverso. Isso é crucial para experiências imersivas como AR/VR, onde mesmo um pequeno atraso pode quebrar a ilusão de realidade.

A arquitetura de duas camadas da rede Computecoin — PEKKA e MCP — fornece uma solução abrangente para o metaverso. O PEKKA gerencia a agregação e o agendamento de recursos computacionais, enquanto o MCP garante a segurança e autenticidade das computações por meio de seu inovador algoritmo de consenso Proof of Honesty.

Design Arquitetônico: A separação entre gestão de recursos (PEKKA) e verificação de confiança (MCP) cria um sistema robusto onde o desempenho e a segurança são otimizados de forma independente, mas atuam sinergicamente.

D. Organização do artigo

O restante deste artigo está organizado da seguinte forma: Na Seção II, fornecemos uma visão geral detalhada do PEKKA, incluindo sua arquitetura, capacidades de agregação de recursos e mecanismos de descarga de computação. A Seção III concentra-se no Metaverse Computing Protocol (MCP), com uma explicação detalhada do algoritmo de consenso Proof of Honesty. A Seção IV discute como a auto-evolução baseada em IA permitirá que a rede Computecoin melhore continuamente e se adapte às demandas em mudança. Na Seção V, descrevemos a tokenomics do CCN, incluindo alocação de tokens, direitos das partes interessadas e os mecanismos de mineração e staking. A Seção VI lista nossas publicações relacionadas à rede Computecoin. Finalmente, a Seção VII conclui o artigo com um resumo de nossa visão e planos futuros.

II. PEKKA

A. Visão Geral

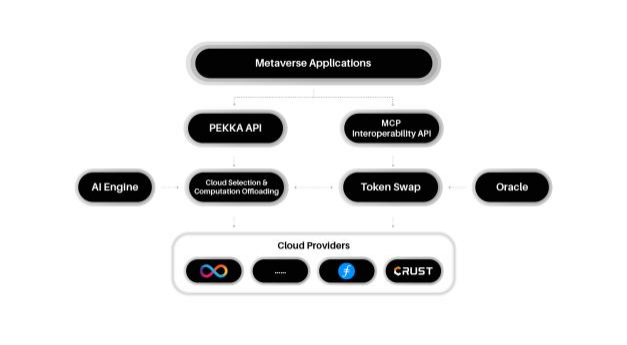

PEKKA (Parallel Edge Computing and Knowledge Aggregator) é a primeira camada da rede Computecoin. Funciona como um agregador e programador que integra perfeitamente nuvens descentralizadas e descarrega dinamicamente a computação para uma rede de proximidade. O principal objetivo do PEKKA é fornecer uma interface unificada para acessar e utilizar recursos de computação de vários provedores de nuvem descentralizados.

O PEKKA foi concebido para resolver a fragmentação do ecossistema de nuvem descentralizada. Atualmente, existem inúmeros fornecedores de nuvem descentralizada, cada um com a sua própria API, modelo de preços e especificações de recursos. Esta fragmentação dificulta que os desenvolvedores aproveitem todo o potencial da computação descentralizada.

Ao agregar estes recursos numa única rede, o PEKKA simplifica o processo de implementação e dimensionamento de aplicações do metaverso. Os desenvolvedores podem aceder a uma rede global de recursos computacionais através de uma API unificada, sem precisarem de se preocupar com a infraestrutura subjacente.

Experiência do Desenvolvedor: O PEKKA abstrai a complexidade de interagir com múltiplos fornecedores de nuvem descentralizada, de forma semelhante à forma como as plataformas de gestão de nuvem simplificaram a gestão de infraestruturas no IT tradicional.

B. Agregação de nuvens descentralizadas

PEKKA agrega recursos computacionais de vários provedores de nuvem descentralizados, incluindo Filecoin, Crust e outros. Este processo de agregação envolve várias etapas principais:

1. Descoberta de recursos: PEKKA verifica continuamente a rede para identificar recursos computacionais disponíveis de vários provedores. Isso inclui informações sobre o tipo de recursos (CPU, GPU, armazenamento), sua localização e disponibilidade atual.

2. Validação de recursos: Antes de adicionar recursos à rede, o PEKKA valida seu desempenho e confiabilidade. Isso garante que apenas recursos de alta qualidade sejam incluídos na rede.

3. Indexação de recursos: Os recursos validados são indexados em um distributed ledger, que funciona como um registro transparente e imutável de todos os recursos disponíveis na rede.

4. Normalização de preços: A PEKKA padroniza os modelos de precificação de diferentes provedores, facilitando a comparação e seleção de recursos pelos usuários com base em suas necessidades e orçamento.

5. Alocação dinâmica de recursos: A PEKKA monitora continuamente a demanda por recursos computacionais e ajusta a alocação de acordo. Isso garante o uso eficiente dos recursos e que os usuários tenham acesso aos recursos necessários no momento certo.

O processo de agregação é projetado para ser descentralizado e sem necessidade de confiança. Nenhuma entidade controla a rede individualmente, e todas as decisões são tomadas por meio de um mecanismo de consenso. Isso garante que a rede permaneça aberta, transparente e resiliente.

Gestão de Recursos: Este processo de agregação em múltiplas etapas cria um mercado dinâmico para recursos computacionais, otimizando tanto a oferta (fornecedores de recursos) como a procura (programadores de aplicações) através de algoritmos de correspondência inteligente.

C. Computation offloading to a proximity network

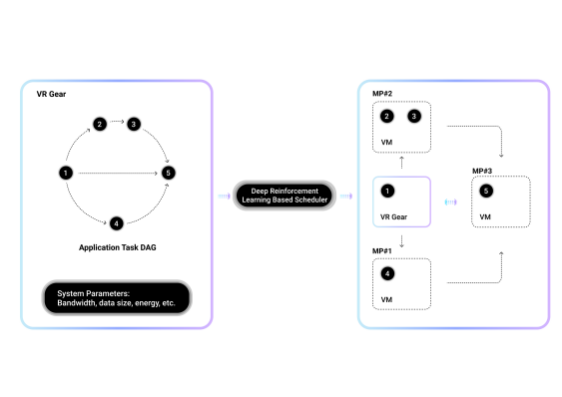

Uma das características-chave da PEKKA é a sua capacidade de descarregar computação para uma rede de proximidade de nuvens descentralizadas próximas. Isto é crítico para aplicações do metaverso, que exigem baixa latência e processamento em tempo real.

A transferência de computação envolve a transferência de tarefas computacionais do dispositivo do usuário para um nó próximo na rede. Isso reduz a carga no dispositivo do usuário e garante que as tarefas sejam processadas de forma rápida e eficiente.

O PEKKA utiliza um algoritmo sofisticado para determinar o nó ideal para cada tarefa. Este algoritmo considera vários fatores, incluindo a proximidade do nó com o usuário, sua carga atual, suas capacidades de desempenho e o custo de utilização do nó.

O processo de descarga é transparente para o utilizador e para o programador da aplicação. Uma vez que uma tarefa é descarregada, o PEKKA monitoriza o seu progresso e garante que os resultados são devolvidos ao utilizador de forma atempada.

Otimização de Desempenho: A descarga computacional baseada em proximidade é particularmente crucial para aplicações sensíveis à latência, como AR/VR, onde até mesmo milissegundos de atraso podem impactar significativamente a experiência do utilizador.

C1. Offloading function 1

A primeira função de descarga é projetada para tarefas sensíveis à latência, como renderização em tempo real e aplicações interativas. Para essas tarefas, o PEKKA prioriza proximidade e velocidade em vez do custo.

O algoritmo funciona da seguinte forma: Quando uma tarefa sensível à latência é recebida, o PEKKA identifica todos os nós dentro de um determinado raio geográfico do usuário. Em seguida, avalia esses nós com base em sua carga atual e capacidades de processamento. O nó com a menor latência e capacidade suficiente é selecionado para processar a tarefa.

Para minimizar ainda mais a latência, o PEKKA utiliza análise preditiva para antecipar a demanda futura. Isso permite que a rede pré-posicione recursos em áreas onde se espera alta demanda, garantindo que o processamento de baixa latência esteja sempre disponível.

Inteligência Preditiva: O uso de análise preditiva representa uma abordagem sofisticada para a gestão de recursos, indo além da alocação reativa para uma otimização proativa baseada em padrões e tendências de uso.

C2. Offloading function 2

A segunda função de offloading é projetada para tarefas de processamento em lote, como análise de dados e renderização de conteúdo. Para essas tarefas, a PEKKA prioriza custo e eficiência em vez de velocidade.

O algoritmo funciona da seguinte forma: Quando uma tarefa de processamento em lote é recebida, o PEKKA identifica todos os nós na rede que possuem os recursos necessários para processar a tarefa. Em seguida, avalia esses nós com base em seu custo, disponibilidade e desempenho histórico. O nó que oferece a melhor combinação de custo e eficiência é selecionado para processar a tarefa.

Para grandes tarefas de processamento em lote, o PEKKA pode dividir a tarefa em sub-tarefas menores e distribuí-las por vários nós. Essa abordagem de processamento paralelo reduz significativamente o tempo necessário para concluir grandes tarefas.

Otimização de Carga de Trabalho: Esta abordagem de dupla função permite que a PEKKA otimize diferentes tipos de cargas de trabalho computacionais, garantindo tanto a capacidade de resposta em tempo real para aplicações interativas quanto a eficiência de custo para tarefas de processamento em segundo plano.

III. Metaverse Computing Protocol

A. Visão Geral

The Metaverse Computing Protocol (MCP) is the second layer of the Computecoin network. It is a layer-0.5/layer-1 blockchain that provides the security and trust infrastructure for the network. MCP is designed to ensure that the results of computations performed on the decentralized cloud network are authentic and reliable.

Um dos principais desafios na computação descentralizada é garantir que os nós executem os cálculos de forma correta e honesta. Num ambiente sem confiança, não há garantia de que um nó não adulterará os resultados de um cálculo ou alegará ter realizado um trabalho que não fez.

O MCP aborda este desafio através do seu inovador algoritmo de consenso Proof of Honesty (PoH). O PoH foi concebido para incentivar os nós a agirem com honestidade e para detetar e punir os nós que atuem de forma maliciosa.

Além de fornecer segurança e confiança, o MCP também trata dos aspectos económicos da rede. Ele gere a criação e distribuição de tokens CCN, que são utilizados para pagar recursos de computação e recompensar nós pelas suas contribuições para a rede.

Arquitetura de Confiança: O MCP resolve o problema fundamental de confiança na computação descentralizada, criando um sistema onde o comportamento honesto é economicamente recompensado e o comportamento desonesto é economicamente penalizado.

B. Consensus: Proof of Honesty (PoH)

Proof of Honesty (PoH) é um novo algoritmo de consenso projetado especificamente para a rede Computecoin. Diferente de algoritmos de consenso tradicionais como Proof of Work (PoW) e Proof of Stake (PoS), que se concentram na validação de transações, o PoH é projetado para validar os resultados de computações.

A ideia central por trás do PoH é criar um sistema onde os nós são incentivados a agir com honestidade. Nós que fornecem consistentemente resultados precisos são recompensados com tokens CCN, enquanto nós que fornecem resultados imprecisos são penalizados.

O PoH funciona enviando periodicamente "tarefas de phishing" para os nós da rede. Essas tarefas são projetadas para testar a honestidade dos nós. Nós que completam corretamente essas tarefas demonstram sua honestidade e são recompensados. Nós que não conseguem completar essas tarefas ou fornecem resultados incorretos são penalizados.

Inovação Algorítmica: O PoH representa um afastamento significativo dos mecanismos de consenso tradicionais, focando na integridade computacional em vez de apenas na validação de transações, tornando-o singularmente adequado para redes de computação descentralizadas.

B1. Visão geral do algoritmo

O algoritmo PoH consiste em vários componentes-chave: o repositório de tarefas de phishing, o agendador de tarefas, o verificador de resultados, o sistema de julgamento e o protocolo de incentivos.

O algoritmo funciona da seguinte forma: O agendador de tarefas seleciona nós da rede para executar tarefas computacionais. Essas tarefas incluem tanto tarefas de usuários reais quanto tarefas de phishing do repositório de tarefas de phishing. Os nós processam essas tarefas e retornam os resultados ao verificador de resultados.

O verificador de resultados verifica os resultados de tarefas reais e de phishing. Para tarefas reais, o verificador usa uma combinação de técnicas criptográficas e validação cruzada com outros nós para garantir precisão. Para tarefas de phishing, o verificador já conhece o resultado correto, podendo detectar imediatamente se um nó forneceu um resultado incorreto.

O sistema de julgamento utiliza os resultados do verificador para determinar quais nós estão agindo com honestidade e quais não estão. Os nós que fornecem consistentemente resultados corretos são recompensados com tokens CCN, enquanto os nós que fornecem resultados incorretos são penalizados com o confisco de sua stake.

Com o tempo, o algoritmo se adapta ao comportamento dos nós. Os nós com histórico de honestidade recebem tarefas mais importantes e obtêm recompensas maiores. Os nós com histórico de desonestidade recebem menos tarefas e podem eventualmente ser excluídos da rede.

Confiança Adaptativa: O sistema baseado em reputação cria um ciclo autorreforçador onde os nós honestos ganham mais oportunidades e recompensas maiores, enquanto os nós desonestos são progressivamente marginalizados da rede.

B2. Repositório de tarefas de phishing

O repositório de tarefas de phishing é uma coleção de tarefas pré-computadas com resultados conhecidos. Essas tarefas são projetadas para testar a honestidade e a competência dos nós na rede.

O repositório contém uma ampla variedade de tarefas, incluindo cálculos simples, simulações complexas e tarefas de processamento de dados. As tarefas são projetadas para serem representativas dos tipos de tarefas que os nós encontrarão na rede real.

Para garantir que os nós não consigam distinguir entre tarefas de phishing e tarefas reais, as tarefas de phishing são formatadas de forma idêntica às tarefas reais. Elas também abrangem uma gama semelhante de níveis de dificuldade e requisitos computacionais.

O repositório é atualizado continuamente com novas tarefas para evitar que os nós memorizem os resultados das tarefas existentes. Novas tarefas são adicionadas por um grupo descentralizado de validadores, que são recompensados com tokens CCN por suas contribuições.

A seleção de tarefas do repositório é feita aleatoriamente para garantir que os nós não possam prever quais tarefas serão de phishing. Este processo de seleção aleatória foi concebido para dificultar que nós maliciosos manipulem o sistema.

Design de Segurança: O mecanismo de tarefas de phishing cria um sistema de verificação contínua que opera de forma transparente no fluxo de trabalho normal, dificultando que agentes maliciosos detetem e contornem o processo de verificação.

B3. Task scheduler

O agendador de tarefas é responsável por distribuir tarefas aos nós da rede. Ele desempenha um papel fundamental para garantir que as tarefas sejam processadas com eficiência e que a rede permaneça segura.

O agendador utiliza um sistema de reputação para determinar quais nós estão qualificados para receber tarefas. Nós com reputação mais elevada (ou seja, com histórico de fornecer resultados corretos) têm maior probabilidade de receber tarefas, especialmente tarefas de alto valor.

Ao distribuir tarefas, o agendador considera vários fatores, incluindo a reputação do nó, sua capacidade de processamento, sua localização e sua carga atual. Isso garante que as tarefas sejam atribuídas aos nós mais adequados.

Para tarefas de usuários reais, o scheduler pode atribuir a mesma tarefa a vários nós para permitir a validação cruzada. Isso ajuda a garantir que os resultados sejam precisos, mesmo que alguns nós ajam de forma maliciosa.

Para tarefas de phishing, o scheduler normalmente atribui cada tarefa a um único nó. Isso ocorre porque o resultado correto já é conhecido, portanto não há necessidade de validação cruzada.

O scheduler monitora continuamente o desempenho dos nós e ajusta seu algoritmo de distribuição de tarefas de acordo. Isso garante que a rede permaneça eficiente e responsiva a mudanças nas condições.

Distribuição Inteligente: O processo de decisão multifatorial do scheduler otimiza tanto o desempenho (através do matching de capacidade e localização) quanto a segurança (através da atribuição de tarefas baseada em reputação).

B4. Result verification

O componente de verificação de resultados é responsável por verificar a precisão dos resultados retornados pelos nós. Ele utiliza uma combinação de técnicas para garantir que os resultados sejam corretos e autênticos.

Para tarefas de phishing, a verificação é simples: o verificador apenas compara o resultado retornado pelo nó com o resultado correto conhecido. Se coincidirem, o nó é considerado como tendo agido com honestidade. Se não coincidirem, o nó é considerado como tendo agido desonestamente.

Para tarefas de utilizadores reais, a verificação é mais complexa. O verificador utiliza várias técnicas, incluindo:

1. Validação cruzada: Quando a mesma tarefa é atribuída a múltiplos nós, o verificador compara os resultados. Se houver consenso entre os nós, o resultado é considerado preciso. Se houver discrepância, o verificador pode solicitar nós adicionais para processar a tarefa e resolver o conflito.

2. Verificação criptográfica: Algumas tarefas incluem provas criptográficas que permitem ao verificador verificar a precisão do resultado sem reprocessar toda a tarefa. Isto é particularmente útil para tarefas complexas que seriam dispendiosas para reprocessar.

3. Verificação pontual: O verificador seleciona aleatoriamente um subconjunto de tarefas reais para reprocessar internamente. Isso ajuda a garantir que os nós não possam fornecer resultados incorretos consistentemente para tarefas reais sem serem detectados.

O processo de verificação foi concebido para ser eficiente, de modo a não introduzir sobrecarga significativa na rede. O objetivo é proporcionar um alto nível de segurança, mantendo o desempenho e a escalabilidade da rede.

Estratégia de Verificação: A abordagem de verificação multicamada oferece segurança robusta enquanto minimiza a sobrecarga computacional, estabelecendo um equilíbrio entre confiança e desempenho que é essencial para a computação descentralizada prática.

B5. Julgamento

O sistema de julgamento é responsável por avaliar o comportamento dos nós com base nos resultados do processo de verificação. Atribui a cada nó uma pontuação de reputação, que reflete o histórico de honestidade e confiabilidade do nó.

Nós que fornecem consistentemente resultados corretos têm suas pontuações de reputação aumentadas. Nós que fornecem resultados incorretos têm suas pontuações de reputação diminuídas. A magnitude da mudança depende da gravidade da infração.

Para infrações menores, como um resultado incorreto ocasional, a pontuação de reputação pode diminuir ligeiramente. Para infrações mais graves, como fornecer consistentemente resultados incorretos ou tentar manipular o sistema, a pontuação de reputação pode diminuir significativamente.

Além de ajustar as pontuações de reputação, o sistema de julgamento também pode impor outras penalidades. Por exemplo, nós com pontuações de reputação muito baixas podem ser temporária ou permanentemente excluídos da rede. Eles também podem ter seus tokens CCN em stake confiscados.

O sistema de julgamento foi concebido para ser transparente e justo. As regras para avaliar o comportamento dos nós estão publicamente disponíveis, e as decisões do sistema baseiam-se em critérios objetivos.

Economia da Reputação: O sistema de reputação cria um poderoso incentivo económico para um comportamento honesto, uma vez que os nós com elevada pontuação de reputação recebem mais tarefas e recompensas superiores, criando um ciclo virtuoso de confiança e desempenho.

B6. Incentive protocol

O protocolo de incentivo foi concebido para recompensar os nós que atuam com honestidade e contribuem para a rede. Ele utiliza uma combinação de recompensas por bloco, taxas de transação e recompensas por conclusão de tarefas para incentivar comportamentos desejáveis.

As recompensas por bloco são concedidas aos nós que validam com sucesso as transações e criam novos blocos na blockchain MCP. O valor da recompensa é determinado pelo cronograma de inflação da rede.

As taxas de transação são pagas pelos usuários para que suas transações sejam incluídas na blockchain. Essas taxas são distribuídas aos nós que validam as transações.

As recompensas por conclusão de tarefas são pagas aos nós que completam com sucesso tarefas computacionais. O valor da recompensa depende da complexidade da tarefa, da reputação do nó e da demanda atual por recursos de computação.

Nós com pontuações de reputação mais altas recebem recompensas maiores por concluir tarefas. Isso cria um ciclo de feedback positivo, onde o comportamento honesto é recompensado e os nós são incentivados a manter uma boa reputação.

Além dessas recompensas, o protocolo de incentivo também inclui mecanismos para prevenir comportamentos maliciosos. Por exemplo, os nós são obrigados a fazer staking de tokens CCN para participar da rede. Se um nó for considerado malicioso, seu stake pode ser confiscado.

A combinação de recompensas e penalidades cria um forte incentivo para que os nós ajam com honestidade e contribuam para o sucesso da rede.

Economic Design: O protocolo de incentivo cria um sistema econômico equilibrado que recompensa a contribuição enquanto pune comportamentos maliciosos, alinhando os incentivos individuais dos nós com a saúde geral e a segurança da rede.

C. Otimização do sistema

Para garantir que a rede Computecoin seja eficiente, escalável e responsiva, implementamos várias técnicas de otimização do sistema:

1. Sharding: O blockchain MCP é dividido em múltiplos shards, cada um capaz de processar transações independentemente. Isso aumenta significativamente a taxa de transferência da rede.

2. Processamento paralelo: Tanto PEKKA quanto MCP são projetados para aproveitar o processamento paralelo. Isso permite que a rede execute múltiplas tarefas simultaneamente, aumentando sua capacidade geral.

3. Cache: Dados e resultados frequentemente acessados são armazenados em cache para reduzir a necessidade de computações redundantes. Isso melhora o desempenho da rede e reduz os custos de utilização.

4. Alocação dinâmica de recursos: A rede monitora continuamente a demanda por recursos de computação e ajusta a alocação de recursos de acordo. Isso garante que os recursos sejam utilizados com eficiência e que a rede possa escalar para atender a demandas variáveis.

5. Compressão: Os dados são comprimidos antes de serem transmitidos pela rede, reduzindo os requisitos de largura de banda e melhorando o desempenho.

6. Algoritmos otimizados: Os algoritmos usados para agendamento de tarefas, verificação de resultados e consenso são continuamente otimizados para melhorar a eficiência e reduzir a sobrecarga computacional.

Essas otimizações garantem que a rede Computecoin possa atender às altas demandas de aplicações do metaverso, mantendo alto desempenho e segurança.

Engenharia de Desempenho: Essas otimizações representam técnicas de ponta em engenharia de sistemas distribuídos, garantindo que a rede possa escalar para atender às massivas demandas computacionais do metaverso mantendo baixa latência e alta confiabilidade.

IV. AUTOEvolUÇÃO ALIMENTADA POR IA

A rede Computecoin foi projetada para melhorar continuamente e adaptar-se a condições mutáveis através de autoevolução alimentada por IA. Esta capacidade permite que a rede otimize seu desempenho, fortaleça sua segurança e expanda sua funcionalidade ao longo do tempo.

No centro desta capacidade de autoevolução está uma rede de agentes de IA que monitoram vários aspectos da operação da rede. Estes agentes recolhem dados sobre desempenho da rede, comportamento dos nós, demanda do usuário e outros fatores relevantes.

Utilizando algoritmos de machine learning, estes agentes analisam os dados recolhidos para identificar padrões, detetar anomalias e fazer previsões sobre o comportamento futuro da rede. Com base nesta análise, os agentes podem sugerir melhorias aos algoritmos, protocolos e estratégias de alocação de recursos da rede.

Alguns exemplos de como a IA é utilizada para melhorar a rede incluem:

1. Predictive resource allocation: Os algoritmos de IA preveem a demanda futura por recursos de computação e ajustam a alocação de recursos de acordo. Isso garante que a rede tenha capacidade suficiente para atender à demanda durante os períodos de pico.

2. Anomaly detection: Os agentes de IA detectam padrões incomuns de comportamento que podem indicar atividade maliciosa. Isso permite que a rede responda rapidamente a possíveis ameaças de segurança.

3. Performance optimization: Os algoritmos de IA analisam dados de desempenho da rede para identificar gargalos e sugerir otimizações. Isso ajuda a melhorar continuamente a velocidade e a eficiência da rede.

4. Segurança adaptativa: agentes de IA aprendem com incidentes de segurança anteriores para desenvolver novas estratégias de proteção da rede. Isso permite que a rede se adapte a novos tipos de ameaças à medida que surgem.

5. Serviço personalizado: algoritmos de IA analisam o comportamento do usuário para fornecer recomendações personalizadas e otimizar a experiência do usuário.

Perspectiva Técnica: A integração de IA para autoevolução representa um avanço significativo em blockchain e sistemas descentralizados, permitindo otimização contínua sem necessidade de atualizações manuais de protocolo.

O processo de autoevolução é concebido para ser descentralizado e transparente. Os agentes de IA operam dentro de um conjunto de diretrizes que garantem o alinhamento de suas recomendações com os objetivos globais da rede. Alterações propostas são avaliadas por uma comunidade descentralizada de validadores antes da implementação.

Esta capacidade de autoevolução com IA garante que a rede Computecoin mantenha-se na vanguarda tecnológica, adaptando-se continuamente para atender às demandas evolutivas do metaverso.

Arquitetura Adaptativa: Esta capacidade de auto-evolução transforma a rede de uma infraestrutura estática num sistema vivo e adaptativo que pode melhorar-se continuamente com base em padrões de utilização do mundo real e em requisitos emergentes.

V. TOKENOMICS

A. CCN token allocation

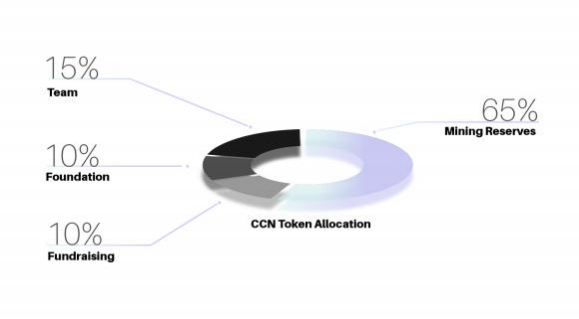

O fornecimento total de tokens CCN é fixado em 21 bilhões. Os tokens são alocados da seguinte forma:

1. Recompensas de mineração: 50% (10,5 bilhões de tokens) são alocados para recompensas de mineração. Esses tokens são distribuídos para nós que contribuem com recursos computacionais para a rede e ajudam a proteger a blockchain MCP.

2. Equipa e consultores: 15% (3,15 mil milhões de tokens) são alocados à equipa fundadora e consultores. Estes tokens estão sujeitos a um período de vesting para assegurar o compromisso a longo prazo com o projeto.

3. Fundação: 15% (3,15 mil milhões de tokens) são alocados à Computecoin Network Foundation. Estes tokens são utilizados para financiar investigação e desenvolvimento, marketing e iniciativas comunitárias.

4. Parceiros estratégicos: 10% (2,1 mil milhões de tokens) são alocados a parceiros estratégicos que fornecem recursos essenciais e suporte à rede.

5. Public sale: 10% (2,1 mil milhões de tokens) são destinados à venda pública para angariar fundos para o projeto e distribuir tokens para a comunidade em geral.

A alocação de tokens foi concebida para garantir uma distribuição equilibrada entre todas as partes interessadas, com forte ênfase na recompensa daqueles que contribuem para o crescimento e segurança da rede.

Design Económico: A estratégia de alocação de tokens equilibra os incentivos para os contribuidores iniciais com o crescimento do ecossistema a longo prazo, garantindo o alinhamento entre todas as partes interessadas e o sucesso da rede.

B. Partes interessadas da CCN e seus direitos

Existem vários tipos de partes interessadas na rede Computecoin, cada uma com seus próprios direitos e responsabilidades:

1. Mineiros: Os mineiros contribuem com recursos computacionais para a rede e ajudam a proteger a blockchain MCP. Em troca, recebem recompensas de mineração e taxas de transação. Os mineiros também têm o direito de participar no processo de consenso e votar em propostas da rede.

2. Utilizadores: Os utilizadores pagam com tokens CCN para aceder aos recursos computacionais da rede. Têm o direito de utilizar os recursos da rede e de receber resultados precisos e fiáveis para as suas tarefas computacionais.

3. Desenvolvedores: Os desenvolvedores constroem aplicações e serviços sobre a rede Computecoin. Têm o direito de aceder à API da rede e de utilizar os seus recursos para alimentar as suas aplicações.

4. Detentores de tokens: Os detentores de tokens têm o direito de votar em propostas da rede e participar da governança da rede. Eles também têm o direito de fazer staking de seus tokens para obter recompensas adicionais.

5. Fundação: A Computecoin Network Foundation é responsável pelo desenvolvimento e governança de longo prazo da rede. Tem o direito de alocar fundos para pesquisa e desenvolvimento, marketing e iniciativas comunitárias.

Os direitos e responsabilidades de cada grupo de partes interessadas são concebidos para garantir que a rede permaneça descentralizada, segura e benéfica para todos os participantes.

Estrutura de Governança: Este modelo de governança multipartes interessadas cria um ecossistema equilibrado onde nenhum grupo individual pode dominar a tomada de decisões, garantindo que a rede permaneça alinhada com os seus princípios descentralizados.

C. Mint CCN tokens

Os tokens CCN são cunhados através de um processo chamado mineração. A mineração envolve contribuir com recursos computacionais para a rede e ajudar a proteger a blockchain MCP.

Os mineiros competem para resolver problemas matemáticos complexos, o que ajuda a validar transações e criar novos blocos na blockchain. O primeiro mineiro a resolver um problema é recompensado com um certo número de tokens CCN.

A recompensa de mineração diminui ao longo do tempo de acordo com um cronograma predefinido. Isso é projetado para controlar a taxa de inflação dos tokens CCN e garantir que o fornecimento total atinja 21 bilhões ao longo de um período de 100 anos.

Além das recompensas de bloco, os mineiros também recebem taxas de transação. Essas taxas são pagas pelos utilizadores para que as suas transações sejam incluídas na blockchain.

A mineração foi concebida para ser acessível a qualquer pessoa com um computador e ligação à Internet. No entanto, a dificuldade dos problemas de mineração ajusta-se dinamicamente para garantir que novos blocos sejam criados a um ritmo consistente, independentemente do poder computacional total da rede.

Distribuição de Tokens: O mecanismo de mineração garante uma distribuição justa e descentralizada de tokens enquanto protege a rede, criando uma relação simbiótica entre a distribuição de tokens e a segurança da rede.

D. Plano de liberação de tokens

A liberação dos tokens CCN é regida por um cronograma predefinido, projetado para garantir um fornecimento constante e previsível de tokens no mercado.

Recompensas de mineração: As recompensas de mineração começam em 10.000 CCN por bloco e diminuem 50% a cada 4 anos. Isto é semelhante ao mecanismo de halving do Bitcoin.

Equipa e conselheiros: Os tokens alocados à equipa e conselheiros são libertados gradualmente ao longo de 4 anos, com 25% a serem vested após 1 ano e os restantes 75% a serem vested mensalmente nos próximos 3 anos.

Fundação: Os tokens alocados à fundação são libertados gradualmente ao longo de 10 anos, com 10% libertados anualmente.

4. Parceiros estratégicos: Os tokens alocados a parceiros estratégicos estão sujeitos a cronogramas de aquisição (vesting) que variam conforme o acordo com cada parceiro, mas geralmente variam de 1 a 3 anos.

5. Venda pública: Os tokens vendidos na venda pública são liberados imediatamente, sem período de aquisição (vesting).

Este plano de liberação foi concebido para evitar que grandes quantidades de tokens entrem subitamente no mercado, o que poderia causar volatilidade de preços. Também garante que todas as partes interessadas tenham um incentivo de longo prazo para contribuir com o sucesso da rede.

Estabilidade de Mercado: O cronograma de liberação cuidadosamente elaborado evita o dumping de tokens e garante o alinhamento de longo prazo entre todas as partes interessadas, criando condições econômicas estáveis para o crescimento da rede.

E. Mining Pass e staking

O Mining Pass é um mecanismo que permite aos usuários participarem do processo de mineração sem precisar investir em hardware caro. Os usuários podem adquirir um Mining Pass usando tokens CCN, o que lhes concede o direito de receber uma parte das recompensas de mineração.

Os Mining Passes estão disponíveis em diferentes níveis, sendo que passes de nível superior proporcionam uma parcela maior das recompensas de mineração. O preço dos Mining Passes é determinado pelo mercado e ajusta-se dinamicamente com base na demanda.

O Staking é outra forma de os usuários obterem recompensas. Os usuários podem fazer staking de seus tokens CCN bloqueando-os em um smart contract por um determinado período. Em troca, recebem uma parte das taxas de transação e das recompensas de bloco.

O valor das recompensas que um usuário recebe do staking depende do número de tokens que ele aplica e do período de tempo pelo qual os mantém bloqueados. Usuários que aplicam mais tokens por períodos mais longos recebem recompensas maiores.

O staking ajuda a proteger a rede ao reduzir o número de tokens disponíveis para negociação, tornando a rede mais resistente a ataques. Também proporciona uma forma de os usuários obterem rendimento passivo com os seus tokens CCN.

Acessibilidade de Participação: O Mining Pass e os mecanismos de staking democratizam a participação na rede, permitindo que usuários com diferentes níveis de conhecimento técnico e capital contribuam e se beneficiem do crescimento da rede.

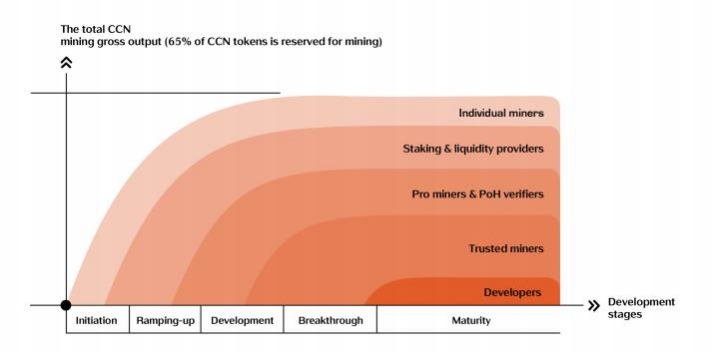

F. Development stage

O desenvolvimento da rede Computecoin é dividido em várias etapas:

1. Stage 1 (Foundation): Esta fase concentra-se no desenvolvimento da infraestrutura central da rede, incluindo a camada PEKKA e a blockchain MCP. Envolve também a construção de uma pequena rede de teste com um número limitado de nós.

2. Stage 2 (Expansion): Nesta fase, a rede é expandida para incluir mais nós e suportar mais tipos de tarefas computacionais. As capacidades de autoevolução alimentadas por IA também são introduzidas durante esta fase.

3. Stage 3 (Maturity): Esta fase concentra-se na otimização da rede e na sua escalabilidade para atender às altas demandas de aplicações do metaverso. Envolve também a integração da rede com outras blockchains e plataformas do metaverso.

4. Estágio 4 (Autonomia): Na fase final, a rede torna-se totalmente autónoma, com os agentes de IA a tomar a maioria das decisões sobre as operações e o desenvolvimento da rede. O papel da fundação é reduzido para fornecer supervisão e garantir que a rede se mantém alinhada com a sua visão original.

Espera-se que cada etapa demore aproximadamente 2-3 anos a ser concluída, com atualizações e melhorias regulares lançadas ao longo do processo de desenvolvimento.

Estratégia de Roteiro: A abordagem de desenvolvimento faseado garante progresso sistemático desde a infraestrutura fundamental até a autonomia total, equilibrando iteração rápida com visão de longo prazo e estabilidade.

VI. PUBLICAÇÕES

As seguintes publicações fornecem detalhes adicionais sobre a rede Computecoin e suas tecnologias subjacentes:

1. "Computecoin Network: A Decentralized Infrastructure for the Metaverse" - Este artigo fornece uma visão geral da rede Computecoin, incluindo sua arquitetura, algoritmo de consenso e tokenomics.

2. "Proof of Honesty: A Novel Consensus Algorithm for Decentralized Computing" - Este artigo descreve detalhadamente o algoritmo de consenso Proof of Honesty, incluindo seu design, implementação e propriedades de segurança.

"PEKKA: A Parallel Edge Computing and Knowledge Aggregator for the Metaverse" - Este artigo concentra-se na camada PEKKA da rede Computecoin, incluindo suas capacidades de agregação de recursos e mecanismos de descarga de computação.

"AI-Powered Self-Evolution in Decentralized Networks" - Este artigo discute o papel da IA em permitir que a rede Computecoin melhore continuamente e se adapte a condições mutáveis.

"Tokenomics of Computecoin: Incentivizing a Decentralized Computing Ecosystem" - Este artigo fornece uma análise detalhada da economia de tokens CCN, incluindo alocação de tokens, mineração, staking e governança.

Essas publicações estão disponíveis no site da rede Computecoin e em vários periódicos e conferências acadêmicas.

Base Acadêmica: As publicações revisadas por pares conferem credibilidade acadêmica e validação técnica para as inovações da rede Computecoin, preenchendo a lacuna entre pesquisa teórica e implementação prática.

VII. CONCLUSÃO

O metaverso representa a próxima evolução da internet, prometendo revolucionar a forma como interagimos, trabalhamos e nos divertimos online. No entanto, o desenvolvimento do metaverso está atualmente limitado pela infraestrutura centralizada que sustenta a internet atual.

A rede Computecoin foi projetada para superar esta limitação, fornecendo uma infraestrutura descentralizada e de alto desempenho para o metaverso. Nossa solução aproveita o poder de nuvens descentralizadas e da tecnologia blockchain para criar uma plataforma mais acessível, escalável e econômica para aplicações do metaverso.

A arquitetura de duas camadas da rede Computecoin — PEKKA e MCP — oferece uma solução abrangente para o metaverso. A PEKKA gere a agregação e o escalonamento de recursos computacionais, enquanto a MCP garante a segurança e autenticidade das computações através do seu inovador algoritmo de consenso Proof of Honesty.

A capacidade de autoevolução da rede, alimentada por IA, garante que esta possa melhorar e adaptar-se continuamente a condições mutáveis, mantendo-se na vanguarda da tecnologia.

A tokenômica da CCN foi projetada para criar um ecossistema equilibrado e sustentável, com incentivos para que todas as partes interessadas contribuam para o sucesso da rede.

Perspetiva Estratégica: A implementação bem-sucedida da Computecoin Network poderá acelerar significativamente a adoção do metaverso, ao resolver desafios de infraestrutura fundamentais que limitavam a escalabilidade e a acessibilidade.

Acreditamos que a rede Computecoin tem o potencial de se tornar a infraestrutura fundamental para o metaverso, permitindo uma nova geração de aplicações e experiências descentralizadas. Com o apoio da nossa comunidade, estamos empenhados em tornar esta visão uma realidade.

Realização da Visão: O Computecoin representa não apenas uma solução tecnológica, mas uma mudança de paradigma na forma como a infraestrutura computacional é construída e operada, podendo remodelar o panorama digital nas próximas décadas.

REFERENCES

1. Stephenson, N. (1992). Snow Crash. Bantam Books.

2. Nakamoto, S. (2008). Bitcoin: A Peer-to-Peer Electronic Cash System.

3. Buterin, V. (2014). Ethereum: A Next-Generation Smart Contract and Decentralized Application Platform.

4. Benet, J. (2014). IPFS - Sistema de Arquivos com Endereçamento de Conteúdo, Versionado e P2P.

5. Filecoin Foundation. (2020). Filecoin: A Decentralized Storage Network.

6. Crust Network. (2021). Crust: Protocolo de Armazenamento em Nuvem Descentralizado.

7. Wang, X., et al. (2021). Computação em Nuvem Descentralizada: Um Estudo. IEEE Transactions on Parallel and Distributed Systems.

8. Zhang, Y., et al. (2022). Blockchain para o Metaverso: Um EstudoACM Computing Surveys.

9. Li, J., et al. (2022). AI-Powered Blockchain: A New Paradigm for Decentralized IntelligenceNeural Computing and Applications.

10. Chen, H., et al. (2021). Tokenomics: Um Estudo sobre a Economia dos Tokens de BlockchainJournal of Financial Data Science.