Computecoin Network:Web 3.0とメタバースの基盤

アブストラクト

Web 3.0はWeb 2.0の進化形であり、ブロックチェーン上で動作する分散型アプリケーション(dAPP)を指します。 これらは、個人データが適切に保護され、ユーザー自身によって管理される形で誰もが参加できるアプリケーションです。 しかし、Web 3.0の開発には、アクセシビリティ(例:現代のWebブラウザと比べて大多数のユーザーにとって利用しにくい点)や スケーラビリティ(例:分散型インフラの利用に伴う高コストと学習曲線の急しさ)といった課題が数多く存在します。

Analysis: The transition from Web 2.0 to Web 3.0 represents a fundamental shift in how applications are built and used, moving from centralized control to decentralized ownership and governance.

例えば、非代替性トークン(NFT)はブロックチェーン上に保存されているが、大半のNFTのコンテンツは依然としてAWSやGoogle Cloudといった集中型クラウドに保存されている。これはユーザーのNFT資産に高いリスクをもたらし、Web 3.0の本質に矛盾する。

技術的洞察:所有権は分散化されているにもかかわらずコンテンツストレージが集中型のままという根本的矛盾が生じ、Web 3.0が排除を目指すリスクにユーザーが晒される構造となっている。

1992年にニール・スティーブンソンが初めて提唱したメタバースは、人々が自由に移動し、交流し、働くことができる永続的な仮想世界の無限に広がるパッチワークを指す。しかしFortniteやRobloxといったメタバースアプリケーションとプラットフォームは巨大な課題に直面している:その成長が集中型クラウドからの低コストかつ瞬時の計算能力の有限供給によって制限されていることである。

Technical Insight: The metaverse requires computational resources that scale exponentially with user participation, creating infrastructure demands that traditional cloud providers struggle to meet efficiently.

要約すると、現在の集中型インフラ(1990年代から構築されたもの)上で次世代アプリケーションを構築することは、夢見た世界への重要な道筋におけるボトルネックとなっている。

私たちはこの問題を解決するため、ComputecoinネットワークとそのネイティブトークンCCNを含む本プロジェクトを開始しました。私たちの目的は、Web3とメタバース上のあらゆる用途に対応する次世代インフラを構築することです。つまり、集中型クラウドプロバイダーがWeb 2.0にもたらした進化を、私たちはWeb 3.0とメタバースにおいて実現することを目指しています。

戦略的ビジョン:Computecoinは、AWSがWeb 2.0アプリケーションの基盤となったように、Web 3.0エコシステム全体の基盤インフラ層となることを目指しています。

本システムの基本概念は、Filecoinなどの分散型クラウドと世界中のデータセンターを集約し(20年前のAWSのように新たなインフラを構築するのではなく)、近接する集約済み分散クラウドのネットワークに計算処理をオフロードすることで、AR/VRの3Dレンダリングやリアルタイムデータストレージといったエンドユーザーのデータ処理タスクを、低コストかつ瞬時に実行可能にすることです。

アーキテクチャ注記:このアプローチは、既存の分散型インフラを活用しつつ、近接性に基づく計算オフロードによる性能最適化を図るハイブリッドモデルを表しています。

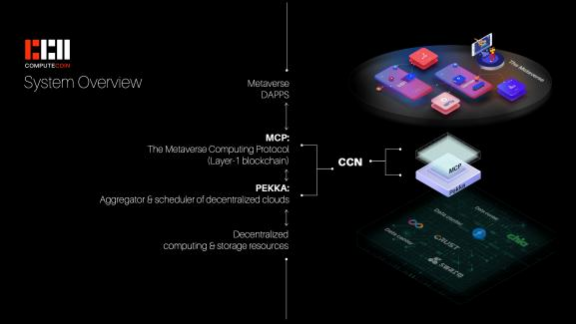

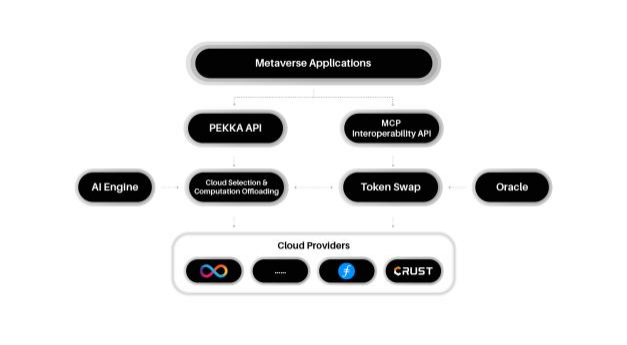

ComputecoinネットワークはPEKKAとメタバースコンピューティングプロトコル(MCP)の2層で構成されています。PEKKAは分散型クラウドをシームレスに統合し、計算処理を近接ネットワークに動的にオフロードするアグリゲーター兼スケジューラーです。PEKKAの機能には、Web3およびメタバースアプリケーションを数分で分散型クラウドにデプロイすること、FilecoinやCrustのようなあらゆる分散型クラウドからのデータ保存・取得を統一APIで提供することが含まれます。

技術的革新:PEKKAは統一インターフェースを提供することで分散型コンピューティングの断片化問題を解決する。これはクラウド管理プラットフォームが従来のクラウドコンピューティングにおけるインフラ複雑性を抽象化した手法と同様のアプローチである。

MCPは独自のコンセンサスアルゴリズム「Proof of Honesty(PoH)」を特徴とするレイヤー0.5/レイヤー1ブロックチェーンであり、分散型クラウドネットワークにおける外部委託計算の結果の真正性を保証する。言い換えれば、PoHは信頼性のない分散型クラウドに委託された計算タスクに対する信頼を確立し、Web 3.0とメタバースエコシステムの基盤を構築する。

セキュリティ革新:Proof of Honestyは、単なるトランザクション検証ではなく計算検証に特化して設計された、分散型信頼に対する新規アプローチを具現化する。

I. はじめに

Web 3.0がメタバースにおけるより分散型で双方向的な体験を実現する鍵であることは広く合意されている。その結果、私たちは通常Web 3.0と関連技術をメタバースの構成要素と見なしている。したがって、以下ではcomputecoinが目指す最終目標であるメタバースに議論を集中させる。

A. メタバース入門

日常生活におけるあらゆる活動や体験が、互いに手の届く距離で行われる様子を想像してみてください。あなたが存在する各空間、各ノードと、そこで交流する人々や物との間を、シームレスに行き来することを想像してください。この純粋な接続性のビジョンが、メタバースの鼓動となるのです。

メタバースは、その名が示す通り、人々が自由に行き来できる永続的な仮想世界の無限に広大な集合体を指します。ニール・スティーヴンスンは、1992年に発表した画期的なSF小説『Snow Crash』において、メタバースの最初の描写を提示したとしばしば評価されています。 Snowその後、数十ものプロジェクト――『フォートナイト』や『セカンドライフ』から『CryptoKitties』『Decentraland』に至るまで――が人類をメタバースへと近づけてきた。

Historical Context: The concept of the metaverse has evolved from science fiction to practical implementation, with each iteration building upon previous technological advancements in virtual worlds and digital interactions.

メタバースが形を成す時、その居住者は現実世界と密接に結びついた、同等に豊かなオンライン体験を得ることになる。実際、これらの大胆な先駆者たちはVRヘッドセットや3Dプリントウェアラブル、さらにブロックチェーンや5Gといった技術基準とネットワークを通じて、メタバースに没入できるようになる。一方で、メタバースが円滑に機能し、無限に拡張する能力は、持続可能な計算資源の基盤に依存することになる。

メタバースの発展は二分化した道を辿っている。一方で、Facebook HorizonやMicrosoft Meshのような中央集権型メタバース体験は、独自のエコシステム内に完全に領域が存在するスタンドアローンな世界の構築を目指す。他方で、分散型プロジェクトは、企業システムの制約外でユーザーがデジタル商品を創造・交換・所有し、データを保護し、相互に交流するためのツールを提供することを追求している。

Industry Analysis: This bifurcation reflects the broader tension in technology between walled gardens and open ecosystems, with significant implications for user sovereignty and innovation.

いずれのケースにおいても、メタバースは単なるプラットフォームやゲーム、ソーシャルネットワークではない。それは潜在的に、世界中の人々が利用するあらゆるオンラインプラットフォーム・ゲーム・ソーシャルネットワークが、誰一人として独占せず、かつ全てのユーザーによって共有される仮想世界の景観として一つに束ねられたものなのである。

我々の考えでは、メタバースは互いに積層された5つのレイヤーで構成されている。最も基本的なレイヤーはインフラストラクチャー、つまりメタバースの機能を支える物理的技術である。これには5Gや6Gネットワーク、半導体、MEMSとして知られる微小センサー、インターネットデータセンター(IDC)などの技術標準とイノベーションが含まれる。

次に来るのがプロトコルレイヤーである。この構成要素は、ブロックチェーン、分散コンピューティング、エッジコンピューティングなどの技術であり、エンドユーザーへの効率的かつ効果的な計算能力の配分と、個人自身のオンラインデータに対する主権を保証する。

ヒューマンインターフェースがメタバースの第3層を構成する。これにはスマートフォン、3Dプリントウェアラブル、バイオセンサー、ニューラルインターフェース、AR/VR対応ヘッドセットやゴーグルなどのデバイスが含まれ、いつの日か永続的なオンラインワールドの集合体となるものへの入口として機能する。

メタバースのクリエイション層はヒューマンインターフェース層の上に積層され、Roblox、Shopify、Wixなどのトップダウン型プラットフォームと環境で構成され、ユーザーが新たなものを創造するためのツールを提供するように設計されている。

最後に、前述のエクスペリエンス層がメタバーススタックを完成させ、メタバースの機能部分に社会的でゲーム化された外観を与える。エクスペリエンス層の構成要素は、非代替性トークン(NFT)からEコマース、Eスポーツ、ソーシャルメディア、ゲームまで多岐にわたる。

The sum of these five layers is the metaverse, an agile, persistent, and interconnected patchwork of virtual worlds standing shoulder-to-shoulder in one contiguous universe.

Architectural Insight: This layered approach provides a comprehensive framework for understanding the complex ecosystem required to support true metaverse experiences.

B. Limitations of the metaverse development

今日、フォートナイトやロブロックスといった世界で最も人気のあるオンライン世界は、未来のメタバースを定義する革新的なアクセシビリティ、接続性、創造性をサポートできません。メタバースプラットフォームは巨大な課題に直面しています:限られた計算資源の供給に制約され、ユーザーに真のメタバース体験を提供するには至っていないのです。

著名プロジェクト――例えばFacebookのHorizonプロジェクトやMesh、Microsoftのホロポーティングと仮想コラボレーション分野への進出――はこぞって主要クラウドサービスの支援を受けているが、それらがユーザーに提供する仮想世界は依然として煩雑な規制に縛られ、高度に中央集権的で相互運用性に欠けるだろう。

For example, Roblox, which has more than 42 million daily active users, can only support a few hundred concurrent users in a single virtual world. This is a far cry from the metaverse vision of thousands or even millions of users interacting simultaneously in the same virtual space.

技術的限界:現在のプラットフォームは、メタバースレベルのユーザー同時接続数を拡張することを妨げる根本的なアーキテクチャ上の制約に直面している。これは新たなインフラアプローチの必要性を浮き彫りにしている。

もう一つの制限は、計算パワーの高コストです。集中型クラウドプロバイダーはメタバースアプリケーションを実行するために必要な計算リソースに対して高額な料金を請求するため、小規模デベロッパーやスタートアップが参入するのが困難になっています。これはイノベーションへの障壁を生み出し、メタバースで利用可能な体験の多様性を制限しています。

Economic Analysis: The high barrier to entry creates an innovation bottleneck where only well-funded corporations can participate, limiting the diversity and creativity essential for a vibrant metaverse ecosystem.

さらに、現在のインフラはメタバースアプリケーションの独自の要求を処理するように設計されていません。これらのアプリケーションは、多くの既存システムでは達成できない低遅延、高帯域幅、およびリアルタイム処理能力を必要とします。この結果、ラグ、バッファリング、およびその他のパフォーマンス問題を伴う、標準以下のユーザーエクスペリエンスが生じます。

C. 私たちのソリューション:computecoin network

Computecoin networkは、メタバース向けに分散型の高性能インフラを提供することでこれらの制限に対処するように設計されています。私たちのソリューションは、分散クラウドとブロックチェーン技術の力を活用し、メタバースアプリケーション向けによりアクセスしやすく、スケーラブルで、コスト効率の高いプラットフォームを構築します。

Computecoinネットワークの中核的な革新は、分散型クラウドおよびデータセンターのグローバルネットワークから計算リソースを集約できる点にあります。これにより、集中型プロバイダーのコストのごく一部で、事実上無制限の計算能力を提供することが可能となります。

経済的優位性:世界中の遊休コンピューティングリソースを活用することで、Computecoinは従来のクラウドプロバイダーと比較して大幅なコスト削減を実現し、こうしたメリットを開発者とユーザーに還元します。

近隣の分散クラウドネットワークに計算処理を移管することで、メタバースアプリケーションの遅延を最小化し、リアルタイム性能を確保できます。これはAR/VR没入型体験において極めて重要であり、わずかな遅延が現実感を損なう恐れがあるためです。

Computecoinネットワークの二層アーキテクチャ――PEKKAとMCP――はメタバースに対する包括的ソリューションを提供する。PEKKAはコンピューティングリソースの集約とスケジューリングを担当し、MCPは革新的なProof of Honestyコンセンサスアルゴリズムを通じて計算の安全性と真正性を保証する。

Architectural Design: The separation of resource management (PEKKA) and trust verification (MCP) creates a robust system where performance and security are optimized independently yet work synergistically.

D. Paper organization

本論文の構成は以下の通りである:セクションIIでは、PEKKAの詳細な概要を提供し、そのアーキテクチャ、リソース集約機能、および計算オフロードメカニズムについて説明する。セクションIIIではMetaverse Computing Protocol(MCP)に焦点を当て、Proof of Honestyコンセンサスアルゴリズムについて詳細に解説する。セクションIVでは、AIを活用した自己進化によってComputecoinネットワークがどのように継続的に改善され、変化する需要に適応するかを論じる。セクションVでは、CCNのトークノミクスについて、トークン配分、ステークホルダーの権利、マイニングとステーキングのメカニズムを含めて説明する。セクションVIでは、Computecoinネットワークに関連する当社の出版物を列挙する。最後に、セクションVIIでは本論文の結論として、我々のビジョンと将来計画を要約する。

II. PEKKA

A. Overview

PEKKA(Parallel Edge Computing and Knowledge Aggregator)は、Computecoinネットワークの第一層です。分散型クラウドをシームレスに統合し、近接ネットワークへの計算処理を動的にオフロードするアグリゲーター兼スケジューラーとして機能します。PEKKAの主な目的は、様々な分散型クラウドプロバイダーの計算リソースにアクセスし活用するための統一インターフェースを提供することです。

PEKKA is designed to address the fragmentation of the decentralized cloud ecosystem. Currently, there are numerous decentralized cloud providers, each with its own API, pricing model, and resource specifications. This fragmentation makes it difficult for developers to leverage the full potential of decentralized computing.

これらのリソースを単一のネットワークに集約することで、PEKKAはメタバースアプリケーションの導入とスケーリングのプロセスを簡素化します。開発者は統一されたAPIを通じて、グローバルなコンピューティングリソースネットワークにアクセスでき、基盤となるインフラストラクチャを気にする必要はありません。

Developer Experience: PEKKAは、クラウド管理プラットフォームが従来のITにおけるインフラ管理を簡素化したのと同様に、複数の分散型クラウドプロバイダーとの連携における複雑さを抽象化します。

B. Aggregation of decentralized clouds

[1] PEKKAは、Filecoin、Crustなどを含む様々な分散型クラウドプロバイダーからコンピューティングリソースを集約します。この集約プロセスには、いくつかの主要なステップが含まれます:

1. リソースディスカバリー:PEKKAはネットワークを継続的にスキャンし、様々なプロバイダーから利用可能なコンピューティングリソースを特定します。これには、リソースの種類(CPU、GPU、ストレージ)、それらの場所、および現在の利用可能性に関する情報が含まれます。

2. リソース検証:ネットワークにリソースを追加する前に、PEKKAはそのパフォーマンスと信頼性を検証します。これにより、高品質なリソースのみがネットワークに組み込まれることが保証されます。

3. Resource indexing: Validated resources are indexed in a distributed ledger, which serves as a transparent and immutable record of all available resources in the network.

4. 価格標準化: PEKKAは異なるプロバイダーの価格モデルを標準化し、ユーザーが自身のニーズと予算に基づいてリソースを比較・選択することを容易にします。

5. 動的リソース割り当て: PEKKAはコンピューティングリソースの需要を継続的に監視し、それに応じて割り当てを調整します。これにより、リソースが効率的に使用され、ユーザーは必要な時に必要なリソースにアクセスできることが保証されます。

集約プロセスは分散型でトラストレスに設計されています。単一のエンティティがネットワークを制御することはなく、すべての決定はコンセンサスメカニズムを通じて行われます。これにより、ネットワークは常にオープンで透明性があり、回復力のある状態が維持されます。

リソースマネジメント:この多段階集約プロセスは、コンピューティングリソースの動的マーケットプレイスを創出し、インテリジェントなマッチングアルゴリズムを通じて供給(リソースプロバイダー)と需要(アプリケーション開発者)の両方を最適化します。

C. Computation offloading to a proximity network

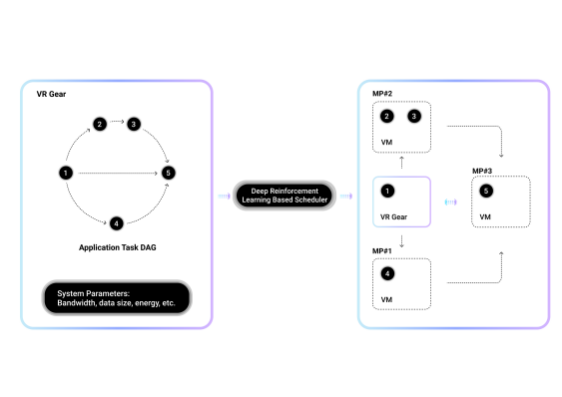

PEKKAの主要な特徴の一つは、近隣の分散型クラウドで構成されるプロキシミティネットワークへ計算をオフロードできる能力です。これは低遅延とリアルタイム処理を必要とするメタバースアプリケーションにとって極めて重要です。

計算オフロードは、ユーザー端末からの計算タスクをネットワーク内の近接ノードに転送することを含みます。これにより端末の負荷が軽減され、タスクが迅速かつ効率的に処理されます。

PEKKAは各タスクに最適なノードを決定するために高度なアルゴリズムを採用しています。このアルゴリズムは、ユーザーとの近接性、現在の負荷、性能キャパシティ、利用コストなど複数の要素を考慮します。

オフローディングプロセスはユーザーとアプリケーション開発者に対して透過的です。タスクがオフロードされると、PEKKAはその進捗を監視し、結果が適時にユーザーに返されることを保証します。

パフォーマンス最適化:近接性ベースの計算オフローディングは、AR/VRのような遅延に敏感なアプリケーションにおいて特に重要であり、数ミリ秒の遅延でさえユーザー体験に大きな影響を与える可能性があります。

C1. Offloading function 1

最初のオフロード機能は、リアルタイムレンダリングやインタラクティブアプリケーションといった遅延に敏感なタスク向けに設計されています。これらのタスクにおいてPEKKAはコストよりも近接性と速度を優先します。

The algorithm works as follows: When a latency-sensitive task is received, PEKKA identifies all nodes within a certain geographic radius of the user. It then evaluates these nodes based on their current load and processing capabilities. The node with the lowest latency and sufficient capacity is selected to process the task.

To minimize latency further, PEKKA uses predictive analytics to anticipate future demand. This allows the network to pre-position resources in areas where demand is expected to be high, ensuring that low-latency processing is always available.

Predictive Intelligence: The use of predictive analytics represents a sophisticated approach to resource management, moving beyond reactive allocation to proactive optimization based on usage patterns and trends.

C2. オフロード機能2

2番目のオフロード機能は、データ分析やコンテンツレンダリングなどのバッチ処理タスク向けに設計されています。これらのタスクにおいてPEKKAは速度よりもコストと効率を優先します。

アルゴリズムの動作は以下の通りです:バッチ処理タスクを受信すると、PEKKAはネットワーク内でタスク処理に必要なリソースを所有する全ノードを特定します。その後、これらのノードをコスト、利用可能性、過去の実績に基づいて評価します。コストと効率性の最適な組み合わせを提供するノードがタスク処理に選択されます。

大規模なバッチ処理タスクにおいて、PEKKAはタスクを小さなサブタスクに分割し、複数のノードに分散することができます。この並列処理アプローチにより、大規模タスクの完了に必要な時間を大幅に短縮します。

ワークロード最適化:この二重機能アプローチにより、PEKKAは異なる種類の計算ワークロードに対して最適化が可能となり、インタラクティブアプリケーションに対するリアルタイムの応答性と、バックグラウンド処理タスクに対するコスト効率の両方を確保します。

III. Metaverse Computing Protocol

A. Overview

The Metaverse Computing Protocol (MCP)は、Computecoinネットワークの第二層です。これはレイヤー0.5/レイヤー1ブロックチェーンであり、ネットワークにセキュリティと信頼のインフラストラクチャを提供します。MCPは、分散型クラウドネットワーク上で実行される計算結果が真正かつ信頼性のあるものであることを保証するように設計されています。

分散型コンピューティングにおける主要な課題の一つは、ノードが計算を正確かつ誠実に実行することを保証することです。トラストレス環境では、ノードが計算結果を改ざんしたり、実行していない作業を主張したりしないという保証はありません。

MCPは革新的なProof of Honesty(PoH)コンセンサスアルゴリズムを通じてこの課題に対処します。PoHはノードが誠実に行動するようインセンティブを与え、悪意のある行動を行うノードを検出して罰するように設計されています。

セキュリティと信頼性の提供に加えて、MCPはネットワークの経済的側面も扱います。これはCCNトークンの作成と分配を管理し、これらのトークンは計算リソースの支払いや、ネットワークへの貢献に対するノードへの報酬として使用されます。

Trust Architecture: MCP solves the fundamental trust problem in decentralized computing by creating a system where honest behavior is economically rewarded and dishonest behavior is economically penalized.

B. コンセンサス:誠実性証明(PoH)

Proof of Honesty (PoH)は、Computecoinネットワーク向けに特別に設計された新しいコンセンサスアルゴリズムです。取引の検証に焦点を当てたProof of Work (PoW)やProof of Stake (PoS)のような従来のコンセンサスアルゴリズムとは異なり、PoHは計算結果の検証を目的としています。

PoHの核心的な考え方は、ノードが正直に行動するようインセンティブが与えられるシステムを構築することです。正確な結果を一貫して提供するノードはCCNトークンで報酬を受け、不正確な結果を提供するノードはペナルティを受けます。

PoHは、ネットワーク内のノードに定期的に「フィッシングタスク」を送信することで機能します。これらのタスクはノードの誠実さをテストするように設計されています。タスクを正確に完了したノードはその正直さを証明し、報酬を受け取ります。タスクを完了できなかったり誤った結果を提供したりするノードはペナルティを受けます。

アルゴリズム革新:PoHは従来のコンセンサスメカニズムから大きく進化し、単なるトランザクション検証ではなく計算の完全性に焦点を当てることで、分散型コンピューティングネットワークに特化した独自の適合性を実現している。

B1. アルゴリズム概要

PoHアルゴリズムは以下の主要コンポーネントで構成される:フィッシングタスクリポジトリ、タスクスケジューラ、結果検証器、ジャッジメントシステム、およびインセンティブプロトコル。

アルゴリズムの動作は以下の通り:タスクスケジューラがネットワークからノードを選択し、計算タスクを実行する。これらのタスクには、実際のユーザータスクとフィッシングタスクリポジトリからのフィッシングタスクの両方が含まれる。ノードはこれらのタスクを処理し、結果を検証機に返す。

The result verifier checks the results of both real tasks and phishing tasks. For real tasks, the verifier uses a combination of cryptographic techniques and cross-validation with other nodes to ensure accuracy. For phishing tasks, the verifier already knows the correct result, so it can immediately detect if a node has provided an incorrect result.

判定システムは、検証者からの結果を用いて、どのノードが誠実に動作しているか、そうでないかを判断します。一貫して正確な結果を提供するノードはCCNトークンで報酬を受け、不正な結果を提供するノードはステーク没収によるペナルティを課されます。

時間の経過とともに、アルゴリズムはノードの行動パターンに適応します。誠実な実績を持つノードは重要なタスクを任され、より高い報酬を受け取ります。一方、不正行為の履歴があるノードにはタスクが割り当てられにくくなり、最終的にはネットワークから排除される可能性があります。

Adaptive Trust:評判ベースのシステムは、誠実なノードがより多くの機会と高い報酬を得る一方で、不誠実なノードは次第にネットワークから排除されていく、自己強化サイクルを形成します。

B2. フィッシングタスクリポジトリ

フィッシングタスクリポジトリは、事前に計算され既知の結果を持つタスクの集合体です。これらのタスクは、ネットワーク内のノードの誠実性と能力をテストするように設計されています。

このリポジトリには、単純な計算から複雑なシミュレーション、データ処理タスクまで多様なタスクが含まれています。これらのタスクは、ノードが実際のネットワークで遭遇するタスクの種類を代表するように設計されています。

ノードがフィッシングタスクと実際のタスクを区別できないようにするため、フィッシングタスクは実際のタスクと同一の形式で構成されています。また、難易度レベルと計算要件の範囲も同様にカバーされています。

ノードが既存タスクの結果を記憶するのを防ぐため、リポジトリは継続的に新規タスクで更新されています。新規タスクは分散型のバリデータグループによって追加され、貢献に対してCCNトークンで報酬が支払われます。

リポジトリからのタスク選択はランダムに行われ、ノードがフィッシングタスクを予測できないように設計されています。この無作為抽出プロセスにより、悪意あるノードがシステムを不正利用することを困難にしています。

Security Design: The phishing-task mechanism creates a continuous verification system that operates transparently within the normal workflow, making it difficult for malicious actors to detect and circumvent the verification process.

B3. タスクスケジューラ

タスクスケジューラは、ネットワーク内のノードへのタスク割り当てを担当します。これは、タスクが効率的に処理され、ネットワークのセキュリティが維持されることを保証する上で極めて重要な役割を果たします。

スケジューラは、どのノードがタスクを受信する資格があるかを判断するためにレピュテーションシステムを使用します。より高い評価(すなわち、正確な結果を提供した実績)を持つノードほど、特に高価値なタスクを受信する可能性が高くなります。

タスクを割り当てる際、スケジューラはノードの評価、処理能力、位置、および現在の負荷など、いくつかの要因を考慮します。これにより、タスクが最も適切なノードに割り当てられることが保証されます。

実際のユーザータスクの場合、スケジューラはクロスバリデーションを可能にするため、同じタスクを複数のノードに割り当てることがあります。これにより、一部のノードが悪意のある動作をした場合でも、結果の正確性が保証されます。

フィッシングタスクの場合、スケジューラは通常各タスクを単一ノードに割り当てます。これは正しい結果が既知であるため、クロスバリデーションが不要だからです。

スケジューラはノードのパフォーマンスを継続的に監視し、それに応じてタスク分散アルゴリズムを調整します。これにより、ネットワークは効率的な状態を維持し、変化する状況に素早く対応できます。

インテリジェント分散:スケジューラの多要素意思決定プロセスは、(能力と位置マッチングによる)パフォーマンスと(評価ベースのタスク割り当てによる)セキュリティの両方を最適化します。

B4. Result verification

The result verification component is responsible for checking the accuracy of the results returned by nodes. It uses a combination of techniques to ensure that the results are both correct and authentic.

For phishing tasks, verification is straightforward: the verifier simply compares the result returned by the node with the known correct result. If they match, the node is considered to have acted honestly. If they do not match, the node is considered to have acted dishonestly.

For real user tasks, verification is more complex. The verifier uses several techniques, including:

1. Cross-validation: When the same task is assigned to multiple nodes, the verifier compares the results. If there is a consensus among the nodes, the result is considered accurate. If there is a discrepancy, the verifier may request additional nodes to process the task to resolve the conflict.

2. Cryptographic verification: Some tasks include cryptographic proofs that allow the verifier to check the accuracy of the result without reprocessing the entire task. This is particularly useful for complex tasks that would be expensive to reprocess.

3. スポットチェック:検証者は実タスクの一部をランダムに選択し、自ら再処理する。これにより、ノードが検出されずに実タスクに対して継続的に誤った結果を提供することが困難となる。

検証プロセスは効率的に設計されており、ネットワークに大きなオーバーヘッドを生じないよう配慮されています。その目的は、ネットワークのパフォーマンスと拡張性を維持しながら、高度なセキュリティ水準を提供することにあります。

Verification Strategy: The multi-layered verification approach provides robust security while minimizing computational overhead, striking a balance between trust and performance that is essential for practical decentralized computing.

B5. Judgement

The judgment system is responsible for evaluating the behavior of nodes based on the results of the verification process. It assigns each node a reputation score, which reflects the node's history of honesty and reliability.

Nodes that consistently provide correct results see their reputation scores increase. Nodes that provide incorrect results see their reputation scores decrease. The magnitude of the change depends on the severity of the infraction.

For minor infractions, such as an occasional incorrect result, the reputation score may decrease slightly. For more serious infractions, such as consistently providing incorrect results or attempting to game the system, the reputation score may decrease significantly.

評判システムは、評価スコアの調整に加えて、他のペナルティを課すことも可能です。例えば、 評価スコアが極端に低いノードは、一時的または恒久的にネットワークから排除される場合があります。さらに、 ステーキングされたCCNトークンが没収されることもあり得ます。

The judgment system is designed to be transparent and fair. The rules for evaluating node behavior are publicly available, and the system's decisions are based on objective criteria.

レピュテーション・エコノミクス:この評判システムは、高い評価スコアを持つノードがより多くのタスクと高い報酬を得られるため、誠実な行動に対する強力な経済的インセンティブを生み出し、信頼とパフォーマンスの好循環を構築します。

B6. インセンティブ・プロトコル

インセンティブプロトコルは、誠実に行動しネットワークに貢献するノードを報酬対象として設計されています。ブロック報酬、トランザクション手数料、タスク完了報酬を組み合わせることで、望ましい行動を促進します。

ブロック報酬は、MCPブロックチェーンにおいてトランザクションの検証と新規ブロック生成を成功させたノードに付与されます。報酬額はネットワークのインフレーションスケジュールに基づいて決定されます。

トランザクション手数料は、ユーザーが自身のトランザクションをブロックチェーンに組み込むために支払うもので、これらの手数料はトランザクションを検証するノードに分配されます。

タスク完了報酬は、計算タスクを正常に完了させたノードに支払われます。報酬額は、タスクの複雑さ、ノードのレピュテーション、およびコンピューティングリソースの現在の需要によって決定されます。

レピュテーションスコアが高いノードは、タスク完了時により高い報酬を受け取ります。これにより、誠実な行動が報われ、ノードは良好なレピュテーションを維持するようインセンティブが働く、正のフィードバックループが形成されます。

これらの報酬に加えて、インセンティブプロトコルには悪意のある行動を防止する仕組みも組み込まれています。例えば、ノードがネットワークに参加するにはCCNトークンをステーキングする必要があります。悪意のある行動が発覚した場合、そのステーキングは没収される可能性があります。

報酬とペナルティの組み合わせにより、ノードが誠実に行動し、ネットワークの成功に貢献する強力なインセンティブが生まれます。

Economic Design: インセンティブプロトコルは、貢献を報いながら悪意のある行動を罰する均衡の取れた経済システムを構築し、個々のノードのインセンティブをネットワーク全体の健全性とセキュリティに適合させます。

C. システム最適化

To ensure that the Computecoin network is efficient, scalable, and responsive, we have implemented several system optimization techniques:

1. シャーディング: MCPブロックチェーンは複数のシャードに分割され、各シャードが独立してトランザクションを処理できます。これによりネットワークのスループットが大幅に向上します。

2. 並列処理:PEKKAとMCPの両方は、並列処理を活用するように設計されています。これにより ネットワークは複数のタスクを同時に処理でき、全体の処理能力が向上します。

3. キャッシング:頻繁にアクセスされるデータと結果をキャッシュし、冗長な計算を削減します。 これにより、ネットワークのパフォーマンスが向上し、利用コストが低減されます。

4. ダイナミックリソースアロケーション:ネットワークはコンピューティングリソースへの需要を継続的に監視し、それに応じてリソースの割り当てを調整します。これにより、リソースが効率的に使用され、変化する需要に対応できるネットワークの拡張性が確保されます。

5. データ圧縮:データはネットワーク送信前に圧縮されるため、帯域幅要件が低減され、パフォーマンスが向上します。

6. 最適化アルゴリズム:タスクスケジューリング、結果検証、コンセンサスに使用されるアルゴリズムは、効率性向上と計算オーバーヘッド低減のため継続的に最適化されます。

これらの最適化により、Computecoinネットワークはメタバースアプリケーションの高度な要求に対応しつつ、高いパフォーマンスとセキュリティを維持することが保証されます。

Performance Engineering: These optimizations represent state-of-the-art techniques in distributed systems engineering, ensuring the network can scale to meet the massive computational demands of the metaverse while maintaining low latency and high reliability.

IV. AI POWERED SELF-EVOLUTION

Computecoinネットワークは、AI駆動の自己進化を通じて、変化する状況に継続的に対応し改善するよう設計されています。この能力により、ネットワークはパフォーマンスを最適化し、セキュリティを強化し、時間の経過とともに機能を拡張することができます。

この自己進化能力の中核を成すのは、ネットワーク運用の様々な側面を監視するAIエージェントのネットワークである。これらのエージェントは、ネットワークパフォーマンス、ノードの挙動、ユーザー需要、その他の関連要因に関するデータを収集する。

機械学習アルゴリズムを用いて、これらのエージェントは収集したデータを分析し、パターンの特定、異常の検出、将来のネットワーク挙動の予測を行う。この分析に基づき、エージェントはネットワークのアルゴリズム、プロトコル、リソース割り当て戦略の改善を提案できる。

AIを活用してネットワークを強化する具体例としては:

1. 予測的リソース割り当て:AIアルゴリズムが将来のコンピューティングリソース需要を予測し、それに応じてリソースの割り当てを調整します。これにより、ピーク時における需要を満たす十分なネットワーク容量が確保されます。

2. 異常検知:AIエージェントが悪意のある活動を示唆する異常な行動パターンを検出します。 これにより、ネットワークは潜在的なセキュリティ脅威に迅速に対応することが可能となります。

3. パフォーマンス最適化:AIアルゴリズムがネットワークのパフォーマンスデータを分析し、ボトルネックを特定して最適化案を提案します。これにより、ネットワークの速度と効率を持続的に向上させることが可能となります。

4. 適応型セキュリティ:AIエージェントは過去のセキュリティインシデントから学習し、ネットワークを保護する新たな戦略を開発します。これにより、新種の脅威が出現した際にもネットワークが適応できるようになります。

5. パーソナライズドサービス:AIアルゴリズムがユーザーの行動を分析し、個人に最適化された推薦を提供するとともに、ユーザーエクスペリエンスを最適化します。

Technical Perspective: The integration of AI for self-evolution represents a significant advancement in blockchain and decentralized systems, enabling continuous optimization without requiring manual protocol upgrades.

The self-evolution process is designed to be decentralized and transparent. AI agents operate within a set of guidelines that ensure their recommendations are aligned with the overall goals of the network. Proposed changes to the network are evaluated by a decentralized community of validators before being implemented.

このAI駆動の自己進化機能により、Computecoinネットワークは常に技術の最先端を維持し、メタバースの進化するニーズに適応し続けます。

Adaptive Architecture: This self-evolution capability transforms the network from a static infrastructure into a living, adaptive system that can continuously improve itself based on real-world usage patterns and emerging requirements.

V. トークノミクス

A. CCNトークン割り当て

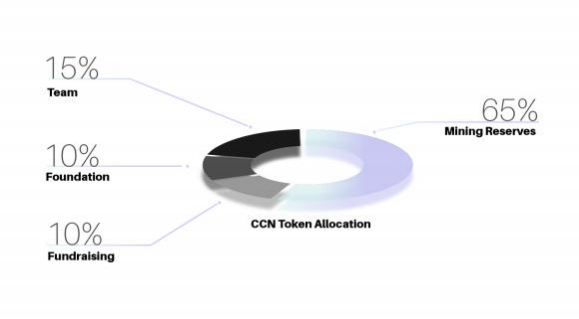

CCNトークンの総供給量は210億枚で固定されています。トークンの割り振りは以下の通りです:

1. マイニング報酬:50%(105億トークン)がマイニング報酬に割り当てられます。これらのトークンは、ネットワークに計算リソースを提供しMCPブロックチェーンのセキュリティ維持に貢献するノードに配布されます。

2. チームとアドバイザー:15%(31.5億トークン)は創業チームとアドバイザーに割り当てられます。これらのトークンはベスティングスケジュールの対象となり、プロジェクトへの長期的な関与を確保します。

3. 財団:15%(31.5億トークン)はComputecoin Network Foundationに割り当てられます。これらのトークンは研究開発、マーケティング、コミュニティ活動の資金として使用されます。

4. 戦略的パートナー:10%(21億トークン)は、ネットワークに不可欠なリソースとサポートを提供する戦略的パートナーに割り当てられます。

5. 公開販売:10%(21億トークン)はプロジェクト資金調達のため公開販売に割り当てられ、より広範なコミュニティへトークンを流通させます。

このトークン割り当ては、全てのステークホルダー間でバランスの取れたトークン分配を保証するとともに、ネットワークの成長とセキュリティに貢献する者への報酬を特に重視して設計されています。

エコノミックデザイン:トークン割り当て戦略は、初期貢献者へのインセンティブと長期的なエコシステム成長のバランスを図り、全てのステークホルダーとネットワークの成功との整合性を確保します。

B. CCNステークホルダーとその権利

Computecoinネットワークには複数の種類のステークホルダーが存在し、それぞれが独自の権利と責任を有しています:

マイナー:マイナーはネットワークに計算リソースを提供し、MCPブロックチェーンのセキュリティ維持に貢献します。対価としてマイニング報酬とトランザクション手数料を受け取ります。また、コンセンサスプロセスへの参加権やネットワーク提案への投票権を有します。

ユーザー:ユーザーはCCNトークンを支払ってネットワーク上の計算リソースにアクセスします。ネットワークリソースの使用権、および計算タスクに対する正確で信頼性の高い結果を受け取る権利を有します。

デベロッパー:デベロッパーはComputecoinネットワーク上でアプリケーションとサービスを構築します。ネットワークAPIへのアクセス権、およびアプリケーション開発に活用するネットワークリソースの使用権を有します。

4. トークンホルダー:トークンホルダーはネットワーク提案に対する投票権とネットワークのガバナンスへの参加権を有します。また、追加報酬を得るためにトークンをステーキングする権利も有します。

5. 財団:Computecoin Network Foundationはネットワークの長期的な開発とガバナンスを担当します。研究開発、マーケティング、コミュニティイニシアチブへの資金配分を行う権限を有します。

各ステークホルダーグループの権利と責任は、ネットワークが分散型を維持し、セキュアで、全ての参加者に利益をもたらすことを保証するために設計されています。

ガバナンス構造:このマルチステークホルダー型ガバナンスモデルは、単一のグループが意思決定を支配できない均衡の取れたエコシステムを構築し、ネットワークが分散型の原則に沿って維持されることを保証します。

C. Mint CCNトークンの発行

CCNトークンはマイニングと呼ばれるプロセスを通じて発行されます。マイニングには、コンピューティングリソースをネットワークに提供し、MCPブロックチェーンのセキュリティ確保に貢献することが含まれます。

Miners compete to solve complex mathematical problems, which helps to validate transactions and create new blocks in the blockchain. The first miner to solve a problem is rewarded with a certain number of CCN tokens.

マイニング報酬は、事前に設定されたスケジュールに従って時間の経過とともに減少します。これはCCNトークンのインフレ率を抑制し、総発行量が100年かけて210億枚に達するように設計されています。

ブロック報酬に加えて、マイナーはトランザクション手数料も受け取ります。これらの手数料は、ユーザーが自身のトランザクションをブロックチェーンに組み込むために支払うものです。

マイニングは、コンピューターとインターネット接続があれば誰でもアクセス可能なように設計されています。ただし、マイニング問題の難易度は動的に調整され、ネットワーク全体の計算能力に関わらず、一定の間隔で新しいブロックが生成されることを保証します。

トークン分配:マイニングメカニズムは、ネットワークの安全性を確保しつつ、トークンの公平かつ分散化された分配を保証し、トークン分配とネットワークセキュリティの共生関係を構築します。

D. トークンリリース計画

CCNトークンのリリースは、市場へのトークン供給を安定かつ予測可能にするために設計された事前定義されたスケジュールに従って管理されます。

マイニング報酬:マイニング報酬はブロックごとに10,000 CCNから始まり、4年ごとに50%減少します。これはビットコインの半減メカニズムと同様です。

チームとアドバイザー:チームとアドバイザーに割り当てられたトークンは4年間かけて段階的に解放され、1年後に25%が権利確定し、残り75%はその後3年間かけて毎月権利確定します。

財団:財団に割り当てられたトークンは10年間かけて段階的に解放され、毎年10%ずつリリースされます。

4. ストラテジックパートナー:ストラテジックパートナーに割り当てられたトークンは、パートナーごとの契約内容に応じて異なるベスティングスケジュールが適用され、通常1年から3年の範囲で設定されます。

5. パブリックセール:パブリックセールで販売されたトークンは、ベスティング期間なしで即時リリースされます。

このリリース計画は、大量のトークンが市場に突然流入することによる価格変動を防止するように設計されています。また、すべての関係者がネットワークの成功に貢献する長期的なインセンティブを確実に持つようにすることも目的としています。

Market Stability: The carefully designed release schedule prevents token dumping and ensures long-term alignment between all stakeholders, creating stable economic conditions for network growth.

E. マイニングパスとステーキング

Mining Passは、ユーザーが高価なハードウェアに投資することなくマイニングプロセスに参加できる仕組みです。ユーザーはCCNトークンを使用してMining Passを購入することで、マイニング報酬の一部を受け取る権利を獲得できます。

Mining Passes are available in different tiers, with higher-tier passes providing a larger share of the mining rewards. The price of Mining Passes is determined by the market and adjusts dynamically based on demand.

ステーキングはユーザーが報酬を得るもう一つの方法です。ユーザーはCCNトークンを一定期間スマートコントラクトにロックすることでステーキングが可能です。その見返りとして、取引手数料とブロック報酬の一部を受け取ることができます。

ステーキングで受け取れる報酬額は、ステーキングするトークン数と期間に依存します。より多くのトークンを長期にわたってステーキングするユーザーほど、高い報酬を得られます。

ステーキングは取引可能なトークン量を減少させることでネットワークの安全性を高め、攻撃に対する耐性を強化します。またユーザーがCCNトークンでパッシブインカムを得る手段を提供します。

参加のアクセシビリティ:マイニングパスとステーキングメカニズムにより、ネットワーク参加が民主化され、技術的専門知識や資本のレベルが異なるユーザーも、ネットワークの成長に貢献し、その恩恵を得ることができます。

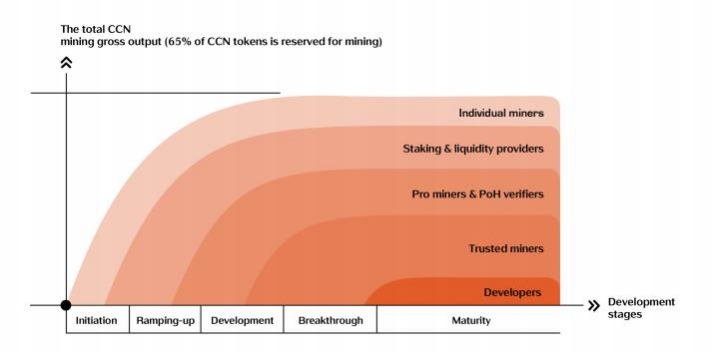

F. Development stage

Computecoinネットワークの開発はいくつかの段階に分かれています:

ステージ1(基盤):この段階では、PEKKAレイヤーとMCP blockchainを含むネットワークのコアインフラ構築に焦点を当てます。また、限定的なノード数による小規模テストネットワークの構築も実施します。

ステージ2(拡張):この段階では、より多くのノードを追加し、多様な計算タスクをサポートするようにネットワークを拡張します。AI駆動の自己進化機能もこの段階で導入されます。

ステージ3(成熟):この段階では、メタバースアプリケーションの高需要に対応できるようネットワークの最適化と拡張を推進します。他ブロックチェーンネットワークやメタバースプラットフォームとの統合も実施します。

4. Stage 4 (Autonomy): In the final stage, the network becomes fully autonomous, with the AI agents making most of the decisions about network operations and development. The foundation's role is reduced to providing oversight and ensuring that the network remains aligned with its original vision.

Each stage is expected to take approximately 2-3 years to complete, with regular updates and improvements released throughout the development process.

Roadmap Strategy: The phased development approach ensures systematic progress from foundational infrastructure to full autonomy, balancing rapid iteration with long-term vision and stability.

VI. PUBLICATIONS

以下の出版物は、Computecoinネットワークとその基盤技術に関する詳細を提供しています:

1. 「Computecoin Network: A Decentralized Infrastructure for the Metaverse」 - 本論文は、アーキテクチャ、コンセンサスアルゴリズム、トークンエコノミクスを含むComputecoinネットワークの概要を提供します。

2. 「Proof of Honesty: A Novel Consensus Algorithm for Decentralized Computing」 - 本論文は、設計、実装、セキュリティ特性を含むProof of Honestyコンセンサスアルゴリズムについて詳細に説明します。

「PEKKA: A Parallel Edge Computing and Knowledge Aggregator for the Metaverse」- 本論文はComputecoinネットワークのPEKKAレイヤーに焦点を当て、リソース集約機能と計算オフロードメカニズムを含む。

「AI-Powered Self-Evolution in Decentralized Networks」- 本論文は、Computecoinネットワークが継続的に改善し変化する条件に適応することを可能にするAIの役割について論じる。

「Tokenomics of Computecoin: Incentivizing a Decentralized Computing Ecosystem」- 本論文はCCNトークンエコノミーの詳細分析を提供し、トークン配分、マイニング、ステーキング、ガバナンスを含む。

これらの出版物は、Computecoinネットワークの公式サイトならびに各種学術雑誌や学会においてご覧いただけます。

Academic Foundation: The peer-reviewed publications provide academic credibility and technical validation for the Computecoin network's innovations, bridging the gap between theoretical research and practical implementation.

VII. 結論

メタバースはインターネットの次なる進化形であり、オンラインでの交流・仕事・娯楽の方法に革命をもたらすと約束されています。しかし現在、メタバースの発展は現代のインターネットを支える中央集権型インフラによって制限されています。

Computecoinネットワークは、メタバース向けに分散型の高性能インフラを提供することでこの課題の解決を目指しています。当ソリューションは分散型クラウドとブロックチェーン技術の力を活用し、メタバースアプリケーションのためのよりアクセスしやすく、拡張性に優れ、費用対効果の高いプラットフォームを構築します。

Computecoinネットワークの二層アーキテクチャ――PEKKAとMCP――はメタバースに対する包括的ソリューションを提供する。PEKKAが計算リソースの集約とスケジューリングを担い、MCPは革新的なProof of Honestyコンセンサスアルゴリズムにより計算の安全性と真正性を保証する。

The AI-powered self-evolution capability of the network ensures that it can continuously improve and adapt to changing conditions, remaining at the cutting edge of technology.

CCNのトークンエコノミクスは、バランスの取れた持続可能なエコシステムの構築を目的としており、すべてのステークホルダーがネットワークの成功に貢献するためのインセンティブを提供します。

戦略的展望:Computecoin Networkの成功実装により、スケーラビリティとアクセシビリティの制約となっていた基盤インフラ課題が解決され、メタバース普及が大幅に加速する可能性があります。

私たちはComputecoinネットワークがメタバースの基盤インフラとなり、新世代の分散型アプリケーションと体験を可能にする潜在力を有すると確信しています。コミュニティの支援のもと、このビジョンの実現に取り組んでまいります。

ビジョンの実現:Computecoinは単なる技術的ソリューションではなく、コンピューティングインフラの構築と運用方法におけるパラダイムシフトを体現し、今後数十年にわたるデジタル環境の再構築を可能にする存在です。

REFERENCES

1. Stephenson, N. (1992). 雪崩。ニューヨーク:Bantam Books。 スノウ・クラッシュ. Bantam Books.

2. Nakamoto, S. (2008). Bitcoin: A Peer-to-Peer Electronic Cash System.

3. Buterin, V. (2014). Ethereum: A Next-Generation Smart Contract and Decentralized.

4. Benet, J. (2014). IPFS - コンテンツアドレス指定・バージョン管理対応P2Pファイルシステム.

5. Filecoin Foundation. (2020). Filecoin: 分散型ストレージネットワーク.

6. Crust Network. (2021). Crust:分散型クラウドストレージプロトコル.

7. Wang, X., et al. (2021). 分散型クラウドコンピューティング:サーベイ. IEEE

8. Zhang, Y., et al. (2022). メタバースのためのブロックチェーン:サーベイACM Computing Surveys.

9. Li, J., et al. (2022). AI-Powered Blockchain: A New Paradigm for Decentralized IntelligenceNeural Computing and Applications.

10. Chen, H., et al. (2021). トークノミクス:ブロックチェーントークンの経済学に関する調査. Journal of Financial Data Science.