Computecoin Network: L'Infrastruttura del Web 3.0 e del Metaverso

Abstract

Web 3.0, un'evoluzione di Web 2.0, si riferisce ad applicazioni decentralizzate (dAPP) che operano sulla blockchain. Queste applicazioni consentono a chiunque di partecipare con i propri dati personali adeguatamente protetti e controllati dall'utente stesso. Tuttavia, esistono diverse sfide nello sviluppo di Web 3.0, come l'accessibilità (ad esempio, minore facilità di utilizzo per la maggior parte degli utenti rispetto ai browser web moderni) e la scalabilità (ad esempio, costi elevati e lunga curva di apprendimento per l'utilizzo di infrastrutture decentralizzate).

Analisi: La transizione da Web 2.0 a Web 3.0 rappresenta un cambiamento fondamentale nel modo in cui le applicazioni sono costruite e utilizzate, spostandosi dal controllo centralizzato alla proprietà e governance decentralizzate.

Ad esempio, sebbene il token non fungibile (NFT) sia archiviato su blockchain, il contenuto della maggior parte degli NFT rimane memorizzato in cloud centralizzati come AWS o Google Cloud. Ciò espone a elevati rischi le risorse NFT degli utenti, contraddicendo la natura del Web 3.0.

Technical Insight: Ciò crea una contraddizione fondamentale in cui la proprietà è decentralizzata ma l'archiviazione dei contenuti rimane centralizzata, esponendo gli utenti agli stessi rischi che il Web 3.0 mira a eliminare.

Il metaverso, inizialmente proposto da Neal Stephenson nel 1992, si riferisce a un mosaico infinitamente vasto di mondi virtuali persistenti in cui le persone possono viaggiare, socializzare e lavorare liberamente. Tuttavia, applicazioni e piattaforme metaverse come Fortnite e Roblox affrontano un'enorme sfida: la loro crescita è limitata da una fornitura finita di potenza computazionale economica e istantanea proveniente da cloud centralizzati.

Technical Insight: Il metaverso richiede risorse computazionali che crescono esponenzialmente con la partecipazione degli utenti, creando esigenze infrastrutturali che i provider cloud tradizionali faticano a soddisfare in modo efficiente.

In sintesi, costruire applicazioni di prossima generazione sull'attuale infrastruttura centralizzata (sviluppata dagli anni '90) è diventato il collo di bottiglia nel percorso critico verso il mondo che sogniamo.

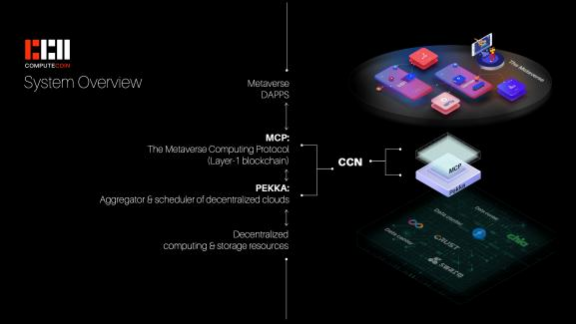

Abbiamo avviato questo progetto, la rete Computecoin insieme al suo token nativo CCN, per risolvere questo problema. Il nostro obiettivo è costruire l'infrastruttura di prossima generazione per applicazioni polivalenti su Web3 e il metaverso. In altre parole, miriamo a fare per web 3.0 e il metaverso ciò che i provider cloud centralizzati hanno fatto per il Web 2.0.

Visione Strategica: Computecoin mira a diventare lo strato infrastrutturale fondamentale per l'intero ecosistema Web 3.0, analogamente a come AWS è diventata la spina dorsale delle applicazioni Web 2.0.

L'idea di base del nostro sistema è prima aggregare cloud decentralizzati come Filecoin e data center in tutto il mondo (anziché costruire nuove infrastrutture come fece AWS 20 anni fa) e poi trasferire il calcolo a una rete di prossimità dei cloud decentralizzati aggregati vicini, per supportare le attività di elaborazione dati degli utenti finali come il rendering 3D AR/VR e l'archiviazione dati in tempo reale in modo economico e istantaneo.

Nota Architetturale: Questo approccio rappresenta un modello ibrido che sfrutta l'infrastruttura decentralizzata esistente ottimizzando le prestazioni attraverso il trasferimento del calcolo basato sulla prossimità.

La rete Computecoin comprende due livelli: PEKKA e il metaverse computing protocol (MCP). PEKKA è un aggregatore e programmatore che integra perfettamente i cloud decentralizzati e trasferisce dinamicamente il calcolo a una rete di prossimità. Le capacità di PEKKA includono la distribuzione di applicazioni web3 e metaverse su cloud decentralizzati in pochi minuti e la fornitura di un'API unificata per la facile archiviazione e recupero dei dati da qualsiasi cloud decentralizzato, come Filecoin o Crust.

Innovazione tecnica: PEKKA risolve il problema della frammentazione nel computing decentralizzato fornendo un'interfaccia unificata, simile a come le piattaforme di gestione cloud hanno astratto la complessità dell'infrastruttura nel cloud computing tradizionale.

L'MCP è una blockchain di livello 0.5/livello 1 che presenta un algoritmo di consenso originale, proof of honesty (PoH), che garantisce l'autenticità dei risultati del calcolo esternalizzato nella rete di cloud decentralizzata. In altre parole, PoH stabilisce fiducia nei compiti di calcolo affidati a cloud decentralizzati trustless, gettando le basi per l'ecosistema web 3.0 e metaverse.

Innovazione nella sicurezza: Proof of Honesty rappresenta un approccio innovativo alla fiducia decentralizzata, specificamente progettato per la verifica computazionale piuttosto che solo per la convalida delle transazioni.

I. INTRODUZIONE

È ampiamente riconosciuto che il Web 3.0 sia la chiave per realizzare un'esperienza più decentralizzata e interattiva nel metaverso. Di conseguenza, consideriamo solitamente il Web 3.0 e le tecnologie correlate come gli elementi costitutivi del metaverso. Pertanto, nel seguito concentreremo la nostra discussione sul metaverso, l'obiettivo finale che computecoin si prefigge.

A. Introduzione al metaverso

Immagina ogni attività ed esperienza della tua vita quotidiana svolgersi a portata di mano l'una dall'altra. Immagina un transito senza soluzione di continuità tra ogni spazio, ogni nodo che abiti, e le persone e le cose con cui interagisci al loro interno. Questa visione di pura connettività rappresenta il cuore pulsante del metaverso.

Il metaverso, come suggerisce il nome, si riferisce a un mosaico infinitamente vasto di mondi virtuali persistenti tra cui le persone possono viaggiare liberamente. A Neal Stephenson viene spesso attribuito il merito di aver delineato la prima descrizione del metaverso nel suo seminale romanzo di fantascienza del 1992 SnowDa allora, dozzine di progetti - da Fortnite e Second Life a CryptoKitties e Decentraland - hanno spinto l'umanità più vicino al metaverso.

Contesto Storico: Il concetto di metaverso si è evoluto dalla fantascienza all'implementazione pratica, con ogni iterazione che si basa sui progressi tecnologici precedenti nei mondi virtuali e nelle interazioni digitali.

Quando prenderà forma, il metaverso offrirà ai suoi abitanti un'esperienza online tanto ricca quanto, e strettamente legata alle loro vite nel regno fisico. Infatti, questi audaci pionieri potranno immergersi nel metaverso attraverso ogni tipo di dispositivo, inclusi visori VR e indossabili stampati in 3D, nonché standard tecnologici e reti come blockchain e 5G. Nel frattempo, il funzionamento fluido del metaverso e la sua capacità di espandersi all'infinito dipenderanno da una base duratura di potenza di calcolo.

Lo sviluppo del metaverso ha intrapreso un percorso biforcato. Da un lato, esperienze di metaverso centralizzate, come Facebook Horizon e Microsoft Mesh, mirano a costruire mondi autonomi il cui territorio risiede interamente all'interno di ecosistemi proprietari. Dall'altro lato, progetti decentralizzati cercano di fornire ai propri utenti gli strumenti per creare, scambiare e possedere beni digitali, proteggere i propri dati e interagire tra loro al di fuori dei confini dei sistemi aziendali.

Industry Analysis: Questa biforcazione riflette la più ampia tensione nella tecnologia tra giardini recintati ed ecosistemi aperti, con implicazioni significative per la sovranità dell'utente e l'innovazione.

In entrambi i casi, tuttavia, il metaverso non è una mera piattaforma, gioco o social network; è potenzialmente ogni piattaforma online, gioco e social network utilizzato dalle persone in tutto il mondo, tutti raggruppati insieme in un unico paesaggio di mondi virtuali posseduto da nessun utente e da ogni utente allo stesso tempo.

Secondo noi, il metaverso comprende cinque livelli sovrapposti. Lo strato più elementare è l'infrastruttura — le tecnologie fisiche che supportano il funzionamento del metaverso. Queste includono standard tecnologici e innovazioni come reti 5G e 6G, semiconduttori, minuscoli sensori noti come MEMS e data center Internet (IDC).

Segue il livello di protocollo. I suoi componenti sono le tecnologie, come blockchain, computazione distribuita e edge computing, che garantiscono una distribuzione efficiente ed efficace della potenza di calcolo agli utenti finali e la sovranità degli individui sui propri dati online.

Le interfacce umane costituiscono il terzo livello del metaverso. Queste includono dispositivi — come smartphone, indossabili stampati in 3D, biosensori, interfacce neurali e visori AR/VR — che fungono da nostri punti di accesso verso quella che un giorno sarà una collezione di mondi online persistenti.

Lo strato di creazione del metaverso si posiziona sopra lo strato delle interfacce umane ed è composto da piattaforme e ambienti top-down, come Roblox, Shopify e Wix, progettati per fornire agli utenti strumenti con cui creare nuovi contenuti.

Infine, il suddetto strato esperienziale completa l'architettura del metaverso, conferendo alle sue componenti funzionali un'esteriorità social e gamificata. Gli elementi dello strato esperienziale spaziano dai non-fungible token (NFT) all'e-commerce, dagli e-sports ai social media e ai giochi.

La somma di questi cinque strati costituisce il metaverso, un insieme agile, persistente e interconnesso di mondi virtuali che coesistono fianco a fianco in un unico universo continuo.

Architectural Insight: Questo approccio stratificato fornisce una struttura completa per comprendere l'ecosistema complesso necessario a supportare esperienze di metaverso autentiche.

B. Limitations of the metaverse development

Oggi, i mondi online più popolari come Fortnite e Roblox non sono in grado di supportare l'accessibilità radicale, la connettività e la creatività che definiranno il metaverso di domani. Le piattaforme del metaverso affrontano un'enorme sfida: limitate da una fornitura ristretta di potenza computazionale, non riescono a offrire un'esperienza di metaverso autentica ai propri utenti.

Sebbene progetti di alto profilo — come l'imminente progetto Horizon di Facebook e Mesh, l'incursione di Microsoft nel mondo dell'holoporting e della collaborazione virtuale — godano del supporto di servizi cloud leader, i mondi virtuali che offrono agli utenti saranno ancora ostacolati da burocrazia, fortemente centralizzati e privi di interoperabilità.

Ad esempio, Roblox, che conta oltre 42 milioni di utenti attivi giornalieri, può supportare solo poche centinaia di utenti simultanei in un singolo mondo virtuale. Questo è ben lontano dalla visione del metaverso in cui migliaia o addirittura milioni di utenti interagiscono simultaneamente nello stesso spazio virtuale.

Limite Tecnico: Le piattaforme attuali presentano vincoli architetturali fondamentali che impediscono loro di scalare fino alla concorrenza d'utenza di livello metaverso, evidenziando la necessità di nuovi approcci infrastrutturali.

Un'altra limitazione è l'elevato costo della potenza di calcolo. I provider cloud centralizzati applicano prezzi premium per le risorse computazionali necessarie a far funzionare le applicazioni del metaverso, rendendo difficile l'ingresso nel settore per piccoli sviluppatori e startup. Ciò crea una barriera all'innovazione e limita la diversità delle esperienze disponibili nel metaverso.

Analisi Economica: L'elevata barriera all'ingresso crea un collo di bottiglia nell'innovazione dove solo le corporation ben finanziate possono partecipare, limitando la diversità e la creatività essenziali per un ecosistema del metaverso vivace.

Inoltre, l'infrastruttura attuale non è progettata per soddisfare le esigenze uniche delle applicazioni metaverse. Queste applicazioni richiedono bassa latenza, alta larghezza di banda e capacità di elaborazione in tempo reale che sono al di là della portata di molti sistemi esistenti. Ciò si traduce in un'esperienza utente scadente, con lag, buffering e altri problemi di prestazioni.

C. La nostra soluzione: la rete computecoin

La rete Computecoin è progettata per affrontare queste limitazioni fornendo un'infrastruttura decentralizzata e ad alte prestazioni per il metaverse. La nostra soluzione sfrutta la potenza dei cloud decentralizzati e della tecnologia blockchain per creare una piattaforma più accessibile, scalabile e conveniente per le applicazioni metaverse.

L'innovazione chiave di Computecoin network risiede nella sua capacità di aggregare risorse computazionali da una rete globale di cloud decentralizzati e data center. Ciò ci consente di fornire una fornitura praticamente illimitata di potenza di calcolo a una frazione del costo dei provider centralizzati.

Vantaggio Economico: Sfruttando le risorse computazionali sottoutilizzate a livello globale, Computecoin può ottenere significativi risparmi sui costi rispetto ai tradizionali cloud provider, trasferendo tali vantaggi a sviluppatori e utenti.

Delegando l'elaborazione a una rete di prossimità composta da cloud decentralizzati vicini, possiamo minimizzare la latenza e garantire prestazioni in tempo reale per le applicazioni del metaverso. Ciò è cruciale per esperienze immersive come AR/VR, dove anche un piccolo ritardo può infrangere l'illusione della realtà.

L'architettura a due livelli della rete Computecoin — PEKKA e MCP — fornisce una soluzione completa per il metaverso. PEKKA gestisce l'aggregazione e la pianificazione delle risorse computazionali, mentre MCP garantisce la sicurezza e l'autenticità dei calcoli attraverso il suo innovativo algoritmo di consenso Proof of Honesty.

Progettazione Architetturale: La separazione tra gestione delle risorse (PEKKA) e verifica della fiducia (MCP) crea un sistema robusto in cui prestazioni e sicurezza sono ottimizzate indipendentemente ma operano in sinergia.

D. Organizzazione del documento

Il resto di questo documento è organizzato come segue: nella Sezione II, forniamo una panoramica dettagliata di PEKKA, inclusa la sua architettura, le capacità di aggregazione delle risorse e i meccanismi di offload del calcolo. La Sezione III si concentra sul Metaverse Computing Protocol (MCP), con una spiegazione approfondita dell'algoritmo di consenso Proof of Honesty. La Sezione IV discute come l'auto-evoluzione alimentata dall'IA consentirà alla rete Computecoin di migliorare continuamente e adattarsi alle richieste mutevoli. Nella Sezione V, descriviamo la tokenomics di CCN, inclusa l'allocazione dei token, i diritti degli stakeholder e i meccanismi di mining e staking. La Sezione VI elenca le nostre pubblicazioni relative alla rete Computecoin. Infine, la Sezione VII conclude il documento con un riassunto della nostra visione e dei piani futuri.

II. PEKKA

A. Panoramica

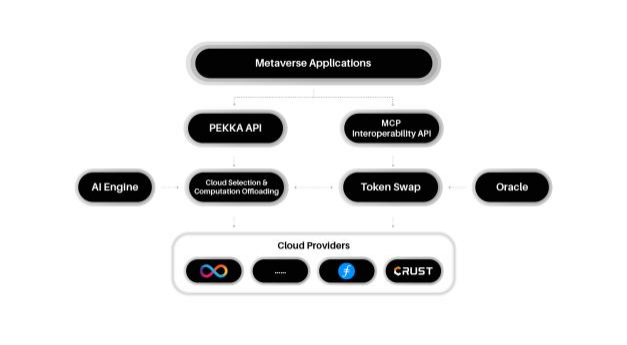

PEKKA (Parallel Edge Computing and Knowledge Aggregator) costituisce il primo livello della rete Computecoin. Funge da aggregatore e programmatore che integra senza soluzione di continuità i cloud decentralizzati e devia dinamicamente l'elaborazione verso una rete di prossimità. L'obiettivo principale di PEKKA è fornire un'interfaccia unificata per l'accesso e l'utilizzo delle risorse computazionali di vari fornitori di cloud decentralizzati.

PEKKA è progettato per risolvere la frammentazione dell'ecosistema cloud decentralizzato. Attualmente esistono numerosi fornitori di cloud decentralizzati, ciascuno con la propria API, modello di prezzi e specifiche delle risorse. Questa frammentazione rende difficile per gli sviluppatori sfruttare appieno il potenziale del computing decentralizzato.

Aggregando queste risorse in un'unica rete, PEKKA semplifica il processo di distribuzione e scalabilità delle applicazioni metaverse. Gli sviluppatori possono accedere a una rete globale di risorse computazionali attraverso un'API unificata, senza doversi preoccupare dell'infrastruttura sottostante.

Esperienza degli Sviluppatori: PEKKA astrae la complessità dell'interazione con molteplici fornitori di cloud decentralizzati, simile a come le piattaforme di gestione cloud hanno semplificato la gestione dell'infrastruttura nell'IT tradizionale.

B. Aggregazione di cloud decentralizzati

PEKKA aggrega risorse computazionali da una varietà di fornitori di cloud decentralizzati, inclusi Filecoin, Crust e altri. Questo processo di aggregazione coinvolge diverse fasi chiave:

1. Rilevamento delle risorse: PEKKA analizza continuamente la rete per identificare le risorse computazionali disponibili da vari fornitori. Ciò include informazioni sul tipo di risorse (CPU, GPU, archiviazione), la loro posizione e la loro disponibilità corrente.

Convalida delle risorse: Prima di aggiungere le risorse alla rete, PEKKA ne verifica le prestazioni e l'affidabilità. Ciò garantisce che nella rete vengano incluse solo risorse di alta qualità.

Indicizzazione delle risorse: Le risorse convalidate vengono indicizzate in un registro distribuito, che funge da registro trasparente e immutabile di tutte le risorse disponibili nella rete.

4. Pricing normalization: PEKKA normalizza i modelli di pricing dei diversi provider, rendendo semplice per gli utenti confrontare e selezionare le risorse in base alle proprie esigenze e budget.

5. Dynamic resource allocation: PEKKA monitora continuamente la domanda di risorse computazionali e regola di conseguenza l'allocazione. Ciò garantisce un uso efficiente delle risorse e permette agli utenti di accedere alle risorse necessarie nel momento del bisogno.

The aggregation process is designed to be decentralized and trustless. Nessuna singola entità controlla la rete e tutte le decisioni vengono prese attraverso un meccanismo di consenso. Ciò garantisce che la rete rimanga aperta, trasparente e resiliente.

Gestione delle Risorse: Questo processo di aggregazione multi-fase crea un mercato dinamico per le risorse computazionali, ottimizzando sia l'offerta (fornitori di risorse) che la domanda (sviluppatori di applicazioni) attraverso algoritmi di matching intelligenti.

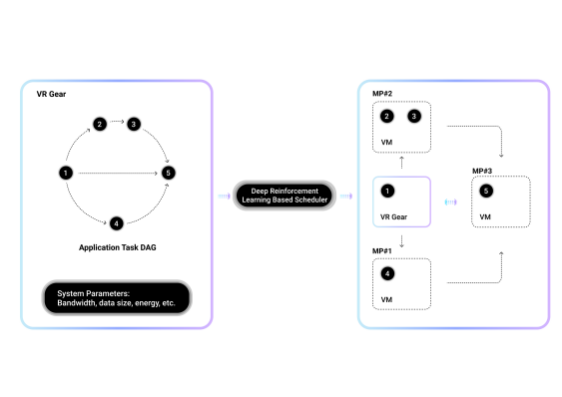

C. Computation offloading to a proximity network

Una delle caratteristiche chiave di PEKKA è la sua capacità di trasferire il carico computazionale a una rete di prossimità composta da cloud decentralizzati vicini. Ciò è cruciale per le applicazioni metaverse, che richiedono bassa latenza ed elaborazione in tempo reale.

Il trasferimento del carico computazionale comporta lo spostamento delle attività di calcolo dal dispositivo dell'utente a un nodo vicino nella rete. Ciò riduce il carico sul dispositivo dell'utente e garantisce che le attività siano elaborate rapidamente ed efficientemente.

PEKKA utilizza un algoritmo sofisticato per determinare il nodo ottimale per ciascuna attività. Questo algoritmo prende in considerazione diversi fattori, tra cui la prossimità del nodo all'utente, il suo carico attuale, le sue capacità prestazionali e il costo di utilizzo del nodo.

Il processo di offloading è trasparente per l'utente e lo sviluppatore dell'applicazione. Una volta che un'attività viene scaricata, PEKKA ne monitora i progressi e garantisce che i risultati vengano restituiti all'utente in modo tempestivo.

Ottimizzazione delle Prestazioni: Lo scaricamento computazionale basato sulla prossimità è particolarmente cruciale per applicazioni sensibili alla latenza come AR/VR, dove anche millisecondi di ritardo possono influenzare significativamente l'esperienza utente.

C1. Offloading function 1

La prima funzione di offloading è progettata per attività sensibili alla latenza, come il rendering in tempo reale e le applicazioni interattive. Per queste attività, PEKKA priorizza la prossimità e la velocità rispetto al costo.

L'algoritmo funziona come segue: quando viene ricevuta un'attività sensibile alla latenza, PEKKA identifica tutti i nodi entro un certo raggio geografico dall'utente. Successivamente valuta questi nodi in base al loro carico attuale e alle capacità di elaborazione. Il nodo con la latenza più bassa e capacità sufficiente viene selezionato per elaborare l'attività.

Per ridurre ulteriormente la latenza, PEKKA utilizza l'analisi predittiva per anticipare la domanda futura. Ciò consente alla rete di pre-posizionare le risorse nelle aree in cui si prevede una domanda elevata, garantendo che l'elaborazione a bassa latenza sia sempre disponibile.

Intelligenza Predittiva: L'uso dell'analisi predittiva rappresenta un approccio sofisticato alla gestione delle risorse, superando l'allocazione reattiva a favore di un'ottimizzazione proattiva basata su modelli e tendenze d'uso.

C2. Offloading function 2

La seconda funzione di offloading è progettata per attività di elaborazione batch, come l'analisi dei dati e il rendering dei contenuti. Per queste attività, PEKKA privilegia costo ed efficienza rispetto alla velocità.

L'algoritmo funziona come segue: quando viene ricevuta un'attività di elaborazione in batch, PEKKA identifica tutti i nodi nella rete che dispongono delle risorse necessarie per elaborare il compito. Successivamente valuta questi nodi in base al costo, alla disponibilità e alle prestazioni storiche. Viene selezionato il nodo che offre la migliore combinazione di costo ed efficienza per elaborare l'attività.

Per grandi attività di elaborazione in batch, PEKKA può suddividere il compito in sotto-attività più piccole e distribuirle su più nodi. Questo approccio di elaborazione parallela riduce significativamente il tempo necessario per completare grandi attività.

Ottimizzazione del Carico di Lavoro: Questo approccio a doppia funzionalità consente a PEKKA di ottimizzare diversi tipi di carichi computazionali, garantendo sia la reattività in tempo reale per applicazioni interattive che l'efficienza dei costi per attività di elaborazione in background.

III. Metaverse Computing Protocol

A. Panoramica

The Metaverse Computing Protocol (MCP) è il secondo livello della rete Computecoin. Si tratta di una blockchain di livello 0.5/livello 1 che fornisce l'infrastruttura di sicurezza e fiducia per la rete. MCP è progettato per garantire l'autenticità e l'affidabilità dei risultati delle computazioni eseguite sulla rete cloud decentralizzata.

Una delle principali sfide nel computing decentralizzato è garantire che i nodi eseguano i calcoli in modo corretto e onesto. In un ambiente trustless, non vi è alcuna garanzia che un nodo non manometta i risultati di un calcolo o affermi di aver eseguito un lavoro che non ha realmente completato.

MCP affronta questa sfida attraverso il suo innovativo algoritmo di consenso Proof of Honesty (PoH). Il PoH è progettato per incentivare i nodi a comportarsi onestamente e per rilevare e penalizzare quelli che agiscono in modo malevolo.

Oltre a garantire sicurezza e fiducia, MCP gestisce anche gli aspetti economici della rete. Si occupa della creazione e distribuzione dei token CCN, utilizzati per pagare le risorse computazionali e ricompensare i nodi per i loro contributi alla rete.

Architettura della Fiducia: MCP risolve il problema fondamentale della fiducia nel computing decentralizzato creando un sistema in cui il comportamento onesto viene economicamente ricompensato e il comportamento disonesto economicamente penalizzato.

B. Consensus: Proof of Honesty (PoH)

Proof of Honesty (PoH) è un innovativo algoritmo di consenso progettato specificamente per la rete Computecoin. A differenza degli algoritmi di consenso tradizionali come Proof of Work (PoW) e Proof of Stake (PoS), che si concentrano sulla convalida delle transazioni, PoH è progettato per convalidare i risultati dei calcoli.

L'idea centrale alla base di PoH è creare un sistema in cui i nodi sono incentivati a comportarsi onestamente. I nodi che forniscono costantemente risultati accurati vengono ricompensati con token CCN, mentre i nodi che forniscono risultati inaccurati vengono penalizzati.

PoH funziona inviando periodicamente "attività di phishing" ai nodi della rete. Questi compiti sono progettati per testare l'onestà dei nodi. I nodi che completano correttamente questi compiti dimostrano la loro onestà e vengono ricompensati. I nodi che non completano questi compiti o forniscono risultati errati vengono penalizzati.

Innovazione algoritmica: Il PoH rappresenta un allontanamento significativo dai meccanismi di consenso tradizionali, concentrandosi sull'integrità computazionale piuttosto che sulla sola convalida delle transazioni, rendendolo particolarmente adatto per le reti di computing decentralizzate.

B1. Panoramica dell'algoritmo

L'algoritmo PoH è composto da diversi componenti chiave: il repository delle attività di phishing, lo scheduler dei compiti, il verificatore dei risultati, il sistema di giudizio e il protocollo di incentivazione.

L'algoritmo funziona come segue: lo scheduler di attività seleziona i nodi dalla rete per eseguire compiti computazionali. Questi compiti includono sia attività utente reali che phishing-task dal repository di phishing-task. I nodi elaborano questi compiti e restituiscono i risultati al verificatore di risultati.

Il verificatore di risultati controlla sia i risultati delle attività reali che quelli dei phishing-task. Per le attività reali, il verificatore utilizza una combinazione di tecniche crittografiche e convalida incrociata con altri nodi per garantire l'accuratezza. Per i phishing-task, il verificatore conosce già il risultato corretto, quindi può rilevare immediatamente se un nodo ha fornito un risultato errato.

Il sistema di giudizio utilizza i risultati del verificatore per determinare quali nodi agiscono onestamente e quali no. I nodi che forniscono costantemente risultati corretti vengono ricompensati con token CCN, mentre quelli che forniscono risultati errati vengono penalizzati con la confisca del proprio stake.

Nel tempo, l'algoritmo si adatta al comportamento dei nodi. I nodi con una storia di onestà vengono incaricati di compiti più importanti e ricevono ricompense maggiori. I nodi con una storia di disonestà ricevono meno incarichi e possono alla fine essere esclusi dalla rete.

Adaptive Trust: Il sistema basato sulla reputazione crea un ciclo auto-rinforzante in cui i nodi onesti guadagnano più opportunità e ricompense maggiori, mentre i nodi disonesti vengono progressivamente emarginati dalla rete.

B2. Phishing-task repository

Il phishing-task repository è una raccolta di attività precalcolate con risultati noti. Queste attività sono progettate per testare l'onestà e le competenze dei nodi nella rete.

Il repository contiene un'ampia varietà di attività, inclusi calcoli semplici, simulazioni complesse e attività di elaborazione dati. Le attività sono progettate per essere rappresentative dei tipi di attività che i nodi incontreranno nella rete reale.

Per garantire che i nodi non possano distinguere tra compiti di phishing e compiti reali, i compiti di phishing sono formattati in modo identico a quelli reali. Coprono inoltre una gamma simile di livelli di difficoltà e requisiti computazionali.

Il repository viene aggiornato continuamente con nuovi compiti per impedire ai nodi di memorizzare i risultati dei compiti esistenti. I nuovi compiti vengono aggiunti da un gruppo decentralizzato di validatori, che vengono ricompensati con token CCN per i loro contributi.

La selezione dei task dal repository avviene in modo casuale per garantire che i nodi non possano prevedere quali task saranno phishing task. Questo processo di selezione casuale è progettato per rendere difficile ai nodi malevoli manipolare il sistema.

Progettazione della Sicurezza: Il meccanismo dei phishing-task crea un sistema di verifica continuo che opera in modo trasparente all'interno del flusso di lavoro normale, rendendo difficile per attori malevoli rilevare e eludere il processo di verifica.

B3. Task scheduler

Il task scheduler è responsabile della distribuzione dei compiti ai nodi nella rete. Svolge un ruolo cruciale nel garantire che i compiti vengano elaborati in modo efficiente e che la rete rimanga sicura.

Lo scheduler utilizza un sistema di reputazione per determinare quali nodi sono idonei a ricevere compiti. I nodi con una reputazione più alta (cioè una storia di risultati corretti) hanno maggiori probabilità di ricevere compiti, specialmente quelli ad alto valore.

Durante la distribuzione dei compiti, lo scheduler prende in considerazione diversi fattori, tra cui la reputazione del nodo, le sue capacità di elaborazione, la sua posizione e il carico attuale. Ciò garantisce che i compiti vengano assegnati ai nodi più appropriati.

Per i compiti degli utenti reali, lo scheduler può assegnare lo stesso compito a più nodi per consentire la convalida incrociata. Questo aiuta a garantire l'accuratezza dei risultati, anche se alcuni nodi agiscono in modo malevolo.

Per i compiti di phishing, lo scheduler assegna tipicamente ogni compito a un singolo nodo. Questo perché il risultato corretto è già noto, quindi non è necessaria la convalida incrociata.

Lo scheduler monitora continuamente le prestazioni dei nodi e regola di conseguenza il proprio algoritmo di distribuzione dei task. Ciò garantisce che la rete rimanga efficiente e reattiva alle condizioni variabili.

Distribuzione Intelligente: Il processo decisionale multifattoriale dello scheduler ottimizza sia le prestazioni (tramite l'abbinamento di capacità e posizione) che la sicurezza (attraverso l'assegnazione di task basata sulla reputazione).

B4. Result verification

Il componente di verifica dei risultati è responsabile del controllo dell'accuratezza dei risultati restituiti dai nodi. Utilizza una combinazione di tecniche per garantire che i risultati siano sia corretti che autentici.

Per i phishing task, la verifica è semplice: il verificatore confronta il risultato restituito dal nodo con il risultato corretto noto. Se corrispondono, il nodo è considerato aver agito onestamente. In caso contrario, il nodo è considerato aver agito in modo disonesto.

Per i real user task, la verifica è più complessa. Il verificatore utilizza diverse tecniche, tra cui:

1. Cross-validation: quando lo stesso task è assegnato a più nodi, il verificatore confronta i risultati. Se c'è consenso tra i nodi, il risultato è considerato accurato. In caso di discordanza, il verificatore può richiedere a nodi aggiuntivi di elaborare il task per risolvere il conflitto.

2. Cryptographic verification: alcuni task includono proof crittografiche che consentono al verificatore di controllare l'accuratezza del risultato senza rielaborare l'intero task. Ciò è particolarmente utile per task complessi che sarebbero costosi da rielaborare.

3. Spot checking: Il verificatore seleziona casualmente un sottoinsieme di task reali da rielaborare autonomamente. Questo aiuta a garantire che i nodi non possano fornire costantemente risultati errati per i task reali senza essere rilevati.

Il processo di verifica è progettato per essere efficiente, in modo da non introdurre sovraccarichi significativi nella rete. L'obiettivo è fornire un alto livello di sicurezza mantenendo al contempo le prestazioni e la scalabilità della rete.

Verification Strategy: L'approccio di verifica multilivello fornisce una sicurezza robusta minimizzando il sovraccarico computazionale, raggiungendo un equilibrio tra fiducia e prestazioni essenziale per l'informatica decentralizzata pratica.

B5. Giudizio

Il sistema di giudizio è responsabile della valutazione del comportamento dei nodi in base ai risultati del processo di verifica. Assegna a ciascun nodo un punteggio di reputazione, che riflette la storia di onestà e affidabilità del nodo.

I nodi che forniscono costantemente risultati corretti vedono aumentare i propri punteggi di reputazione. I nodi che forniscono risultati errati vedono diminuire i propri punteggi di reputazione. L'entità della variazione dipende dalla gravità dell'infrazione.

Per infrazioni minori, come un risultato errato occasionale, il punteggio di reputazione potrebbe diminuire leggermente. Per infrazioni più gravi, come fornire costantemente risultati errati o tentare di manipolare il sistema, il punteggio di reputazione potrebbe subire una riduzione significativa.

Oltre a modificare i punteggi di reputazione, il sistema di giudizio può applicare altre sanzioni. Ad esempio, i nodi con punteggi di reputazione molto bassi potrebbero essere esclusi temporaneamente o permanentemente dalla rete. Potrebbero inoltre vedersi confiscare i token CCN impegnati.

Il sistema di giudizio è progettato per essere trasparente ed equo. Le regole per valutare il comportamento dei nodi sono pubblicamente disponibili e le decisioni del sistema si basano su criteri oggettivi.

Economia della reputazione: il sistema di reputazione crea un potente incentivo economico per un comportamento onesto, poiché i nodi con punteggi di reputazione elevati ricevono più incarichi e ricompense superiori, creando un circolo virtuoso di fiducia e prestazioni.

B6. Incentive protocol

Il protocollo incentivante è progettato per premiare i nodi che agiscono onestamente e contribuiscono alla rete. Utilizza una combinazione di ricompense per blocco, commissioni sulle transazioni e premi per il completamento di attività per incentivare comportamenti desiderabili.

Le ricompense per blocco vengono assegnate ai nodi che convalidano con successo le transazioni e creano nuovi blocchi nella blockchain MCP. L'importo della ricompensa è determinato dal programma di inflazione della rete.

Le commissioni sulle transazioni sono pagate dagli utenti per includere le proprie transazioni nella blockchain. Tali commissioni vengono distribuite ai nodi che convalidano le transazioni.

Le ricompense per il completamento dei task vengono corrisposte ai nodi che portano a termine con successo i compiti computazionali. L'importo del premio dipende dalla complessità del task, dalla reputazione del nodo e dalla domanda corrente di risorse computazionali.

I nodi con punteggi di reputazione più elevati ricevono ricompense maggiori per il completamento dei task. Ciò crea un circolo virtuoso in cui il comportamento onesto viene premiato e i nodi sono incentivati a mantenere una buona reputazione.

Oltre a questi premi, il protocollo di incentivazione include anche meccanismi per prevenire comportamenti malevoli. Ad esempio, i nodi devono stakeare token CCN per partecipare alla rete. Se un nodo risulta agire in modo malevolo, il suo stake può essere confiscato.

La combinazione di premi e penalità crea un forte incentivo affinché i nodi agiscano onestamente e contribuiscano al successo della rete.

Economic Design: Il protocollo di incentivazione crea un sistema economico bilanciato che premia il contributo mentre penalizza i comportamenti malevoli, allineando gli incentivi dei singoli nodi con la salute complessiva e la sicurezza della rete.

C. Ottimizzazione del sistema

Per garantire che la rete Computecoin sia efficiente, scalabile e reattiva, abbiamo implementato diverse tecniche di ottimizzazione del sistema:

1. Sharding: La blockchain MCP è suddivisa in multiple shard, ciascuno in grado di elaborare transazioni indipendentemente. Ciò aumenta significativamente la velocità di transazione della rete.

Elaborazione parallela: Sia PEKKA che MCP sono progettati per sfruttare l'elaborazione parallela. Ciò consente alla rete di gestire più attività simultaneamente, aumentandone la capacità complessiva.

Memorizzazione nella cache: I dati e i risultati frequentemente accessibili vengono memorizzati nella cache per ridurre la necessità di calcoli ridondanti. Ciò migliora le prestazioni della rete e riduce i costi di utilizzo.

4. Dynamic resource allocation: La rete monitora continuamente la domanda di risorse computazionali e regola di conseguenza l'allocazione delle risorse. Ciò garantisce un utilizzo efficiente delle risorse e consente alla rete di scalare per soddisfare le esigenze variabili.

5. Compression: I dati vengono compressi prima della trasmissione attraverso la rete, riducendo i requisiti di banda e migliorando le prestazioni.

6. Optimized algorithms: Gli algoritmi utilizzati per la pianificazione dei task, la verifica dei risultati e il consenso vengono continuamente ottimizzati per migliorare l'efficienza e ridurre il sovraccarico computazionale.

Queste ottimizzazioni garantiscono che la rete Computecoin possa soddisfare le elevate esigenze delle applicazioni metaverse mantenendo alti livelli di prestazioni e sicurezza.

Ingegneria delle Prestazioni: Queste ottimizzazioni rappresentano tecniche all'avanguardia nell'ingegneria dei sistemi distribuiti, garantendo che la rete possa scalare per soddisfare le massicce richieste computazionali del metaverse mantenendo bassa latenza e alta affidabilità.

IV. AUTOEVOLUZIONE ALIMENTATA DALL'IA

La rete Computecoin è progettata per migliorare continuamente e adattarsi alle condizioni mutevoli attraverso l'autoevoluzione alimentata dall'IA. Questa capacità consente alla rete di ottimizzare le proprie prestazioni, migliorare la sicurezza ed espandere la propria funzionalità nel tempo.

Al centro di questa capacità di autoevoluzione c'è una rete di agenti di IA che monitorano vari aspetti del funzionamento della rete. Questi agenti raccolgono dati sulle prestazioni della rete, sul comportamento dei nodi, sulla domanda degli utenti e su altri fattori rilevanti.

Utilizzando algoritmi di machine learning, questi agenti analizzano i dati raccolti per identificare pattern, rilevare anomalie e fare previsioni sul comportamento futuro della rete. Sulla base di questa analisi, gli agenti possono suggerire miglioramenti agli algoritmi, ai protocolli e alle strategie di allocazione delle risorse della rete.

Alcuni esempi di come l'AI viene utilizzata per potenziare la rete includono:

Allocazione predittiva delle risorse: gli algoritmi di AI prevedono la futura domanda di risorse computazionali e regolano di conseguenza l'allocazione delle risorse. Ciò garantisce che la rete abbia capacità sufficiente per soddisfare la domanda durante i periodi di picco.

Rilevamento delle anomalie: gli agenti di AI individuano modelli comportamentali insoliti che potrebbero indicare attività malevole. Ciò consente alla rete di rispondere rapidamente a potenziali minacce alla sicurezza.

Ottimizzazione delle prestazioni: gli algoritmi di AI analizzano i dati prestazionali della rete per identificare colli di bottiglia e suggerire ottimizzazioni. Ciò contribuisce a migliorare continuamente velocità ed efficienza della rete.

4. Sicurezza adattiva: gli agenti di AI apprendono da incidenti di sicurezza passati per sviluppare nuove strategie di protezione della rete. Ciò consente alla rete di adattarsi a nuovi tipi di minacce man mano che emergono.

5. Servizio personalizzato: gli algoritmi di AI analizzano il comportamento dell'utente per fornire raccomandazioni personalizzate e ottimizzare l'esperienza utente.

Prospettiva Tecnica: L'integrazione dell'IA per l'auto-evoluzione rappresenta un progresso significativo nelle blockchain e nei sistemi decentralizzati, consentendo un'ottimizzazione continua senza richiedere aggiornamenti manuali del protocollo.

Il processo di auto-evoluzione è progettato per essere decentralizzato e trasparente. Gli agenti di IA operano entro una serie di linee guida che garantiscono l'allineamento delle loro raccomandazioni con gli obiettivi complessivi della rete. Le modifiche proposte alla rete vengono valutate da una comunità decentralizzata di validatori prima dell'implementazione.

Questa capacità di auto-evoluzione alimentata dall'IA garantisce che la rete Computecoin rimanga all'avanguardia tecnologica, adattandosi continuamente per soddisfare le esigenze in evoluzione del metaverso.

Architettura Adattiva: Questa capacità di auto-evoluzione trasforma la rete da un'infrastruttura statica in un sistema vivente e adattivo in grado di migliorarsi continuamente sulla base dei modelli d'uso reali e delle esigenze emergenti.

V. TOKENOMICS

A. CCN token allocation

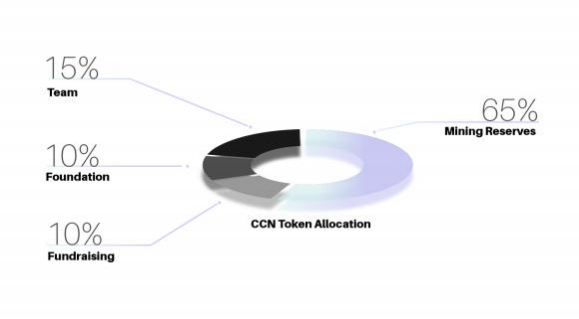

L'offerta totale di token CCN è fissata a 21 miliardi. I token sono allocati come segue:

1. Ricompense minerarie: 50% (10,5 miliardi di token) sono destinati alle ricompense minerarie. Questi token vengono distribuiti ai nodi che forniscono risorse computazionali alla rete e contribuiscono a proteggere la blockchain MCP.

Team e advisor: il 15% (3,15 miliardi di token) è assegnato al team fondatore e agli advisor. Questi token sono soggetti a un periodo di vesting per garantire un impegno a lungo termine verso il progetto.

Foundation: il 15% (3,15 miliardi di token) è assegnato alla Computecoin Network Foundation. Questi token sono utilizzati per finanziare ricerca e sviluppo, marketing e iniziative comunitarie.

Partner strategici: il 10% (2,1 miliardi di token) è assegnato a partner strategici che forniscono risorse essenziali e supporto alla rete.

5. Public sale: 10% (2.1 miliardi di token) sono destinati alla vendita pubblica per raccogliere fondi per il progetto e distribuire token alla comunità più ampia.

L'allocazione dei token è progettata per garantire una distribuzione equilibrata tra tutte le parti interessate, con una forte enfasi sul premiare coloro che contribuiscono alla crescita e alla sicurezza della rete.

Design Economico: La strategia di allocazione dei token bilancia gli incentivi per i primi contributori con la crescita a lungo termine dell'ecosistema, garantendo l'allineamento tra tutti gli stakeholder e il successo della rete.

B. CCN stakeholders and their rights

Esistono diversi tipi di stakeholder nella rete Computecoin, ciascuno con propri diritti e responsabilità:

Minatori: I minatori forniscono risorse computazionali alla rete e contribuiscono a proteggere la blockchain MCP. In cambio, ricevono ricompense di mining e commissioni sulle transazioni. I minatori hanno anche il diritto di partecipare al processo di consenso e di votare le proposte di rete.

Utenti: Gli utenti pagano token CCN per accedere alle risorse computazionali della rete. Hanno il diritto di utilizzare le risorse della rete e di ricevere risultati accurati e affidabili per i propri task computazionali.

Sviluppatori: Gli sviluppatori creano applicazioni e servizi sulla rete Computecoin. Hanno il diritto di accedere alle API della rete e di utilizzarne le risorse per alimentare le proprie applicazioni.

4. Detentori di token: I detentori di token hanno il diritto di votare le proposte di rete e di partecipare al governo della rete. Hanno anche il diritto di fare staking dei propri token per ottenere ricompense aggiuntive.

5. Fondazione: La Computecoin Network Foundation è responsabile dello sviluppo e del governo a lungo termine della rete. Ha il diritto di allocare fondi per ricerca e sviluppo, marketing e iniziative comunitarie.

I diritti e le responsabilità di ciascun gruppo di stakeholder sono concepiti per garantire che la rete rimanga decentralizzata, sicura e vantaggiosa per tutti i partecipanti.

Governance Structure: Questo modello di governance multi-stakeholder crea un ecosistema bilanciato in cui nessun singolo gruppo può dominare il processo decisionale, garantendo che la rete rimanga allineata ai suoi principi decentralizzati.

C. Mint CCN tokens

I token CCN vengono generati attraverso un processo chiamato mining. Il mining comporta il contributo di risorse computazionali alla rete e aiuta a proteggere la blockchain MCP.

I miner competono per risolvere complessi problemi matematici, il che aiuta a convalidare le transazioni e a creare nuovi blocchi nella blockchain. Al primo miner che risolve un problema viene ricompensato con un certo numero di token CCN.

La ricompensa del mining diminuisce nel tempo secondo un programma predefinito. Questo è progettato per controllare il tasso di inflazione dei token CCN e garantire che l'offerta totale raggiunga i 21 miliardi in un periodo di 100 anni.

Oltre alle ricompense di blocco, i miner ricevono anche le commissioni sulle transazioni. Queste commissioni sono pagate dagli utenti per far includere le proprie transazioni nella blockchain.

Il mining è progettato per essere accessibile a chiunque disponga di un computer e di una connessione internet. Tuttavia, la difficoltà dei problemi minerari si adegua dinamicamente per garantire che nuovi blocchi vengano creati a un ritmo costante, indipendentemente dalla potenza computazionale totale della rete.

Distribuzione dei Token: Il meccanismo di mining garantisce una distribuzione equa e decentralizzata dei token proteggendo al contempo la rete, creando una relazione simbiotica tra distribuzione dei token e sicurezza della rete.

D. Piano di rilascio dei token

Il rilascio dei token CCN è regolato da un programma predeterminato progettato per garantire un approvvigionamento costante e prevedibile di token sul mercato.

Ricompense di mining: Le ricompense di mining iniziano a 10.000 CCN per blocco e si riducono del 50% ogni 4 anni. Questo meccanismo è simile al Bitcoin halving.

Team e advisor: I token allocati al team e agli advisor vengono rilasciati gradualmente in un periodo di 4 anni, con il 25% che diventa disponibile dopo 1 anno e il restante 75% rilasciato mensilmente nei successivi 3 anni.

Fondazione: I token allocati alla fondazione vengono rilasciati gradualmente in un periodo di 10 anni, con il 10% rilasciato annualmente.

4. Strategic partners: I token assegnati ai partner strategici sono soggetti a piani di vesting che variano in base all'accordo del partner, ma generalmente durano da 1 a 3 anni.

5. Public sale: I token venduti nella public sale vengono rilasciati immediatamente, senza periodo di vesting.

Questo piano di distribuzione è concepito per impedire l'immissione improvvisa di grandi quantità di token sul mercato, che potrebbe causare volatilità dei prezzi. Garantisce inoltre che tutti gli stakeholder abbiano un incentivo a lungo termine a contribuire al successo della rete.

Stabilità del mercato: il calendario di distribuzione accuratamente progettato previene la vendita massiva di token e garantisce un allineamento a lungo termine tra tutti gli stakeholder, creando condizioni economiche stabili per la crescita della rete.

E. Mining Pass e staking

Mining Pass è un meccanismo che consente agli utenti di partecipare al processo di mining senza dover investire in hardware costoso. Gli utenti possono acquistare un Mining Pass utilizzando i token CCN, il che conferisce loro il diritto di ricevere una parte delle ricompense di mining.

I Mining Pass sono disponibili in diversi livelli, con pass di livello superiore che forniscono una quota maggiore delle ricompense di mining. Il prezzo dei Mining Pass è determinato dal mercato e si adatta dinamicamente in base alla domanda.

Lo Staking è un altro modo per gli utenti di guadagnare ricompense. Gli utenti possono effettuare lo staking dei propri token CCN bloccandoli in uno smart contract per un determinato periodo di tempo. In cambio, ricevono una parte delle commissioni di transazione e delle ricompense di blocco.

L'importo delle ricompense che un utente riceve dallo staking dipende dal numero di token messi in staking e dalla durata del periodo di staking. Gli utenti che mettono in staking più token per periodi più lunghi ricevono ricompense maggiori.

Lo staking contribuisce a proteggere la rete riducendo il numero di token disponibili per il trading, rendendo la rete più resistente agli attacchi. Inoltre, fornisce agli utenti un modo per guadagnare reddito passivo dai propri token CCN.

Accessibilità della Partecipazione: Il Mining Pass e i meccanismi di staking democratizzano la partecipazione alla rete, consentendo a utenti con diversi livelli di competenza tecnica e capitale di contribuire alla crescita della rete e trarne beneficio.

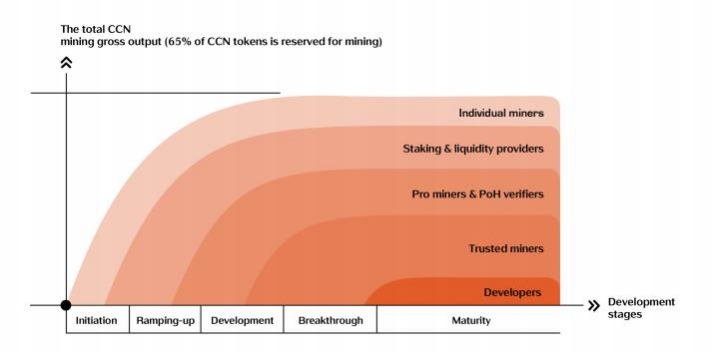

F. Fase di sviluppo

Lo sviluppo della rete Computecoin è suddiviso in diverse fasi:

1. Fase 1 (Fondazione): Questa fase si concentra sullo sviluppo dell'infrastruttura centrale della rete, incluso il livello PEKKA e la blockchain MCP. Comprende inoltre la creazione di una piccola rete di test con un numero limitato di nodi.

2. Fase 2 (Espansione): In questa fase, la rete viene ampliata per includere più nodi e supportare più tipi di attività di calcolo. Le capacità di auto-evoluzione basate sull'IA vengono inoltre introdotte durante questa fase.

3. Fase 3 (Maturità): Questa fase si concentra sull'ottimizzazione della rete e sul suo potenziamento per gestire le elevate richieste delle applicazioni metaverse. Comprende inoltre l'integrazione della rete con altre blockchain e piattaforme metaverse.

4. Fase 4 (Autonomia): Nella fase finale, la rete diventa completamente autonoma, con gli agenti AI che prendono la maggior parte delle decisioni relative alle operazioni e allo sviluppo della rete. Il ruolo della fondazione si riduce a fornire supervisione e garantire che la rete rimanga allineata alla sua visione originale.

Ogni fase dovrebbe richiedere approssimativamente 2-3 anni per il completamento, con aggiornamenti regolari e miglioramenti rilasciati durante l'intero processo di sviluppo.

Strategia Roadmap: L'approccio di sviluppo graduale garantisce progressi sistematici dall'infrastruttura di base all'autonomia completa, bilanciando iterazione rapida con visione e stabilità a lungo termine.

VI. PUBLICATIONS

Le seguenti pubblicazioni forniscono dettagli aggiuntivi sulla rete Computecoin e le sue tecnologie sottostanti:

1. "Computecoin Network: A Decentralized Infrastructure for the Metaverse" - Questo articolo fornisce una panoramica della rete Computecoin, inclusi architettura, algoritmo di consenso e tokenomics.

2. "Proof of Honesty: A Novel Consensus Algorithm for Decentralized Computing" - Questo articolo descrive dettagliatamente l'algoritmo di consenso Proof of Honesty, includendo progettazione, implementazione e proprietà di sicurezza.

"PEKKA: A Parallel Edge Computing and Knowledge Aggregator for the Metaverse" - Questo articolo si concentra sul livello PEKKA della rete Computecoin, incluse le sue capacità di aggregazione delle risorse e i meccanismi di trasferimento del carico computazionale.

"AI-Powered Self-Evolution in Decentralized Networks" - Questo articolo discute il ruolo dell'AI nel consentire alla rete Computecoin di migliorare continuamente e adattarsi alle condizioni mutevoli.

"Tokenomics of Computecoin: Incentivizing a Decentralized Computing Ecosystem" - Questo articolo fornisce un'analisi dettagliata dell'economia dei token CCN, inclusi l'allocazione dei token, il mining, lo staking e la governance.

Queste pubblicazioni sono disponibili sul sito web della rete Computecoin e in varie riviste accademiche e conferenze.

Fondazione Accademica: Le pubblicazioni peer-reviewed forniscono credibilità accademica e validazione tecnica per le innovazioni della rete Computecoin, colmando il divario tra ricerca teorica e implementazione pratica.

VII. CONCLUSIONE

Il metaverse rappresenta la prossima evoluzione di Internet, promettendo di rivoluzionare il modo in cui interagiamo, lavoriamo e giochiamo online. Tuttavia, lo sviluppo del metaverse è attualmente limitato dall'infrastruttura centralizzata che alimenta l'Internet odierno.

La rete Computecoin è progettata per superare questa limitazione fornendo un'infrastruttura decentralizzata e ad alte prestazioni per il metaverse. La nostra soluzione sfrutta la potenza dei cloud decentralizzati e della tecnologia blockchain per creare una piattaforma più accessibile, scalabile e conveniente per le applicazioni del metaverse.

L'architettura a due livelli della rete Computecoin — PEKKA e MCP — fornisce una soluzione completa per il metaverso. PEKKA gestisce l'aggregazione e la pianificazione delle risorse computazionali, mentre MCP garantisce la sicurezza e l'autenticità dei calcoli attraverso il suo innovativo algoritmo di consenso Proof of Honesty.

La capacità di auto-evoluzione alimentata dall'intelligenza artificiale della rete garantisce un miglioramento continuo e l'adattamento a condizioni mutevoli, mantenendosi all'avanguardia tecnologica.

La tokenomics di CCN è progettata per creare un ecosistema bilanciato e sostenibile, con incentivi affinché tutti gli stakeholder contribuiscano al successo della rete.

Prospettiva Strategica: L'implementazione di successo di Computecoin Network potrebbe accelerare significativamente l'adozione del metaverse risolvendo le sfide infrastrutturali fondamentali che hanno limitato scalabilità e accessibilità.

Crediamo che la rete Computecoin abbia il potenziale per diventare l'infrastruttura fondamentale per il metaverse, abilitando una nuova generazione di applicazioni ed esperienze decentralizzate. Con il supporto della nostra community, ci impegniamo a trasformare questa visione in realtà.

Realizzazione della Visione: Computecoin rappresenta non solo una soluzione tecnologica, ma un cambiamento di paradigma nel modo in cui l'infrastruttura computazionale è costruita e gestita, potenzialmente in grado di rimodellare il panorama digitale per i decenni a venire.

REFERENCES

1. Stephenson, N. (1992). Snow Crash. Bantam Books.

2. Nakamoto, S. (2008). Bitcoin: A Peer-to-Peer Electronic Cash System.

3. Buterin, V. (2014). Ethereum: A Next-Generation Smart Contract and Decentralized Application Platform.

4. Benet, J. (2014). IPFS - File System P2P, Versionato e con Indirizzamento dei Contenuti.

5. Filecoin Foundation. (2020). Filecoin: A Decentralized Storage Network.

6. Crust Network. (2021). Crust: Protocollo di Archiviazione Cloud Decentralizzato.

7. Wang, X., et al. (2021). Cloud Computing Decentralizzato: Una Rassegna. IEEE Transactions on Parallel and Distributed Systems.

8. Zhang, Y., et al. (2022). Blockchain for the Metaverse: A SurveyACM Computing Surveys.

9. Li, J., et al. (2022). AI-Powered Blockchain: A New Paradigm for Decentralized IntelligenceNeural Computing and Applications.

10. Chen, H., et al. (2021). Tokenomics: Un'Indagine sull'Economia dei Token BlockchainJournal of Financial Data Science.