Computecoin Network : L'Infrastructure du Web 3.0 et du Métavers

Résumé

Web 3.0, évolution du Web 2.0, désigne les applications décentralisées (dAPP) fonctionnant sur la blockchain. Ce sont des applications qui permettent à quiconque de participer tout en ayant ses données personnelles bien protégées et contrôlées par lui-même. Cependant, le développement du Web 3.0 présente plusieurs défis tels que l'accessibilité (c'est-à-dire une accessibilité réduite pour la plupart des utilisateurs par rapport aux navigateurs web modernes) et l'évolutivité (c'est-à-dire un coût élevé et une courbe d'apprentissage longue pour utiliser l'infrastructure décentralisée).

Analyse : La transition du Web 2.0 au Web 3.0 représente un changement fondamental dans la manière dont les applications sont construites et utilisées, passant d'un contrôle centralisé à une propriété et une gouvernance décentralisées.

Par exemple, bien que le jeton non fongible (NFT) soit stocké sur la blockchain, le contenu de la plupart des NFTs reste hébergé sur des clouds centralisés tels que AWS ou Google Cloud. Cela expose les actifs NFT des utilisateurs à un risque élevé, ce qui contredit la nature du Web 3.0.

Insight technique : Cela crée une contradiction fondamentale où la propriété est décentralisée mais le stockage du contenu reste centralisé, exposant les utilisateurs aux mêmes risques que le Web 3.0 vise à éliminer.

Le métavers, initialement proposé par Neal Stephenson en 1992, désigne un assemblage infiniment vaste de mondes virtuels persistants où les personnes peuvent librement voyager, socialiser et travailler. Cependant, les applications et plateformes de métavers comme Fortnite et Roblox font face à un défi considérable : leur croissance est limitée par une offre finie de puissance de calcul instantanée et à faible coût provenant de clouds centralisés.

Technical Insight : Le métavers nécessite des ressources de calcul qui augmentent de façon exponentielle avec la participation des utilisateurs, créant des demandes d'infrastructure que les fournisseurs de cloud traditionnels peinent à satisfaire efficacement.

En résumé, la construction des applications de nouvelle génération sur l'infrastructure centralisée actuelle (développée depuis les années 1990) est devenue le goulot d'étranglement sur le chemin critique vers le monde dont nous rêvons.

Nous avons lancé ce projet, le réseau Computecoin ainsi que son jeton natif CCN, pour résoudre ce problème. Notre objectif est de construire l'infrastructure de nouvelle génération pour les applications polyvalentes sur Web3 et le métavers. En d'autres termes, nous visons à faire pour le web 3.0 et le métavers ce que les fournisseurs de cloud centralisés ont fait pour le Web 2.0.

Vision Stratégique : Computecoin vise à devenir la couche d'infrastructure fondamentale de l'ensemble de l'écosystème Web 3.0, à l'instar de la manière dont AWS est devenu l'épine dorsale des applications Web 2.0.

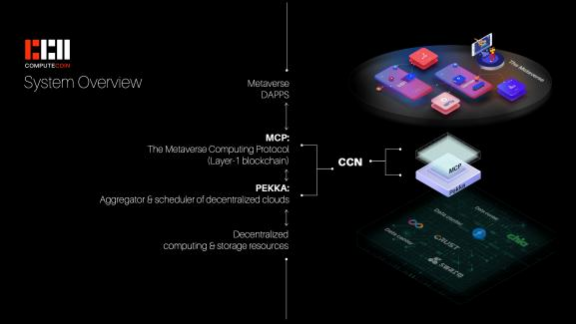

L'idée fondamentale de notre système est d'abord d'agréger des clouds décentralisés tels que Filecoin et des centres de données du monde entier (plutôt que de construire une nouvelle infrastructure comme l'a fait AWS il y a 20 ans), puis de décharger le calcul vers un réseau de proximité des clouds décentralisés agrégés à proximité pour permettre aux utilisateurs finaux d'exécuter des tâches de traitement de données, telles que le rendu 3D AR/VR et le stockage de données en temps réel, de manière économique et instantanée.

Note d'Architecture : Cette approche représente un modèle hybride qui tire parti de l'infrastructure décentralisée existante tout en optimisant les performances via un déchargement de calcul basé sur la proximité.

Le réseau Computecoin comprend deux couches : PEKKA et le protocole de calcul du métavers (MCP). PEKKA est un agrégateur et ordonnanceur qui intègre de manière transparente les clouds décentralisés et décharge dynamiquement le calcul vers un réseau de proximité. Les capacités de PEKKA incluent le déploiement d'applications web3 et métavers sur des clouds décentralisés en quelques minutes, et la fourniture d'une API unifiée pour un stockage et une récupération faciles des données depuis n'importe quel cloud décentralisé, comme Filecoin ou Crust.

Innovation technique : PEKKA résout le problème de fragmentation dans l'informatique décentralisée en fournissant une interface unifiée, similaire à la manière dont les plateformes de gestion cloud ont masqué la complexité de l'infrastructure dans le cloud computing traditionnel.

Le MCP est une blockchain de couche 0.5/couche 1 dotée d'un algorithme de consensus original, le proof of honesty (PoH), qui garantit l'authenticité des résultats des calculs externalisés dans le réseau de cloud décentralisé. En d'autres termes, le PoH établit la confiance dans les tâches de calcul externalisées vers des clouds décentralisés non fiables par nature, jetant ainsi les bases de l'écosystème web 3.0 et du métavers.

Innovation en matière de sécurité : Le Proof of Honesty représente une approche novatrice de la confiance décentralisée, spécifiquement conçue pour la vérification computationnelle plutôt que pour la simple validation des transactions.

I. INTRODUCTION

Il est largement admis que le Web 3.0 est la clé pour concrétiser une expérience plus décentralisée et interactive dans le métavers. Par conséquent, nous considérons généralement le Web 3.0 et les technologies associées comme les fondations du métavers. Ainsi, dans ce qui suit, nous concentrons notre discussion sur le métavers, l'objectif ultime que vise computecoin.

A. Introduction to metaverse

Imaginez chaque activité et expérience de votre vie quotidienne se déroulant à portée de main les unes des autres. Imaginez des déplacements fluides entre chaque espace, chaque nœud que vous habitez, et les personnes ou objets avec lesquels vous interagissez. Cette vision de la connectivité pure constitue le cœur battant du métavers.

Le métavers, comme son nom l'indique, désigne une mosaïque virtuelle infiniment vaste de mondes persistants entre lesquels les personnes peuvent voyager librement. Neal Stephenson est souvent crédité pour avoir formulé la première description du métavers dans son roman de science-fiction fondateur de 1992 SnowDepuis lors, des dizaines de projets – qu'il s'agisse de Fortnite et Second Life ou de CryptoKitties et Decentraland – ont rapproché l'humanité du métavers.

Contexte historique : Le concept de métavers est passé de la science-fiction à la mise en œuvre pratique, chaque itération s'appuyant sur les avancées technologiques antérieures dans les mondes virtuels et les interactions numériques.

Lorsqu'il prendra forme, le métavers offrira à ses habitants une expérience en ligne aussi riche que leur vie dans le monde physique, et intimement liée à celle-ci. En effet, ces audacieux pionniers pourront s'immerger dans le métavers grâce à toutes sortes de dispositifs, incluant casques VR et wearables imprimés en 3D, ainsi que des standards technologiques et réseaux comme la blockchain et la 5G. Parallèlement, le fonctionnement fluide du métavers et sa capacité à s'étendre sans limite dépendront d'une base durable de puissance de calcul.

Le développement du métavers a emprunté une voie bifurquée. D'un côté, les expériences de métavers centralisées, comme Facebook Horizon et Microsoft Mesh, visent à construire des mondes autonomes dont le territoire se situe entièrement au sein d'écosystèmes propriétaires. De l'autre côté, les projets décentralisés cherchent à doter leurs utilisateurs des outils nécessaires pour créer, échanger et posséder des biens numériques, sécuriser leurs données et interagir les uns avec les autres en dehors des limites des systèmes d'entreprise.

Industry Analysis : Cette bifurcation reflète la tension plus large dans la technologie entre les jardins clos et les écosystèmes ouverts, avec des implications significatives pour la souveraineté des utilisateurs et l'innovation.

Dans les deux cas, cependant, le métavers n'est pas une simple plateforme, un jeu ou un réseau social ; il est potentiellement toutes les plateformes en ligne, tous les jeux et tous les réseaux sociaux utilisés par les gens du monde entier, regroupés dans un paysage de mondes virtuels qui n'appartient à aucun utilisateur en particulier et à tous les utilisateurs à la fois.

Selon nous, le métavers comprend cinq couches superposées. La couche la plus élémentaire est l'infrastructure — les technologies physiques qui soutiennent le fonctionnement du métavers. Celles-ci incluent les normes technologiques et les innovations telles que les réseaux 5G et 6G, les semi-conducteurs, les minuscules capteurs connus sous le nom de MEMS et les centres de données Internet (IDC).

Vient ensuite la couche de protocole. Ses composants sont les technologies, comme la blockchain, l'informatique distribuée et l'informatique en périphérie, qui assurent une distribution efficace et efficiente de la puissance de calcul aux utilisateurs finaux et la souveraineté des individus sur leurs propres données en ligne.

Les interfaces humaines constituent la troisième couche du métavers. Celles-ci incluent les appareils — tels que les smartphones, les wearables imprimés en 3D, les biocapteurs, les interfaces neuronales et les casques et lunettes compatibles AR/VR — qui servent de points d'entrée vers ce qui deviendra un jour un ensemble de mondes en ligne persistants.

La couche de création du métavers se superpose à la strate d'interface humaine, et est constituée de plateformes et environnements top-down, comme Roblox, Shopify et Wix, conçus pour fournir aux utilisateurs des outils permettant de créer de nouveaux éléments.

Enfin, la couche d'expérience mentionnée précédemment complète la structure du métavers, conférant aux parties fonctionnelles du métavers une apparence sociale et gamifiée. Les composants de la couche d'expérience vont des non-fungible tokens (NFTs) au e-commerce, e-sports, médias sociaux et jeux.

La somme de ces cinq couches constitue le métavers, une mosaïque agile, persistante et interconnectée de mondes virtuels coexistants dans un univers continu.

Architectural Insight : Cette approche stratifiée fournit un cadre complet pour comprendre l'écosystème complexe nécessaire au soutien d'expériences métavers authentiques.

B. Limitations du développement du métavers

Aujourd'hui, les mondes en ligne les plus populaires, tels que Fortnite et Roblox, ne peuvent pas supporter l'accessibilité radicale, la connectivité et la créativité qui définiront le métavers de demain. Les plateformes de métavers font face à un défi immense : limitées par une offre restreinte de puissance de calcul, elles échouent à offrir une expérience de métavers authentique à leurs utilisateurs.

Bien que des projets médiatisés — tels que le futur projet Horizon de Facebook et Mesh, l'incursion de Microsoft dans l'univers de l'hologortage et de la collaboration virtuelle — bénéficient du soutien de services cloud leaders, les mondes virtuels qu'ils proposent aux utilisateurs resteront entravés par la bureaucratie, fortement centralisés et manqueront d'interopérabilité.

Par exemple, Roblox, qui compte plus de 42 millions d'utilisateurs actifs quotidiens, ne peut prendre en charge que quelques centaines d'utilisateurs simultanés dans un même monde virtuel. Cela est très éloigné de la vision du métavers où des milliers, voire des millions d'utilisateurs interagiraient simultanément dans le même espace virtuel.

Limitation technique : Les plateformes actuelles sont confrontées à des contraintes architecturales fondamentales qui les empêchent de passer à l'échelle pour atteindre un niveau de simultanéité d'utilisateurs propre au métavers, soulignant la nécessité de nouvelles approches d'infrastructure.

Une autre limite est le coût élevé de la puissance de calcul. Les fournisseurs de cloud centralisés facturent à des prix premium les ressources de calcul nécessaires pour exécuter les applications du métavers, ce qui rend difficile l'entrée sur le marché pour les petits développeurs et les startups. Cela crée une barrière à l'innovation et limite la diversité des expériences disponibles dans le métavers.

Analyse économique : La barrière élevée à l'entrée crée un goulot d'étranglement pour l'innovation où seules les entreprises bien financées peuvent participer, limitant ainsi la diversité et la créativité essentielles à un écosystème de métavers dynamique.

En outre, les infrastructures actuelles ne sont pas conçues pour répondre aux exigences spécifiques des applications du metaverse. Ces applications nécessitent une faible latence, une haute bande passante et des capacités de traitement en temps réel qui dépassent les possibilités de nombreux systèmes existants. Cela se traduit par une expérience utilisateur médiocre, avec des retards, de la mise en mémoire tampon et d'autres problèmes de performance.

C. Notre solution : le réseau computecoin

Le réseau Computecoin est conçu pour surmonter ces limitations en fournissant une infrastructure décentralisée et haute performance pour le metaverse. Notre solution exploite la puissance des clouds décentralisés et la technologie blockchain pour créer une plateforme plus accessible, évolutive et économique pour les applications du metaverse.

L'innovation majeure du réseau Computecoin réside dans sa capacité à agréger des ressources informatiques provenant d'un réseau mondial de clouds décentralisés et de centres de données. Cela nous permet de fournir une puissance de calcul virtuellement illimitée à une fraction du coût des fournisseurs centralisés.

Avantage économique : En exploitant des ressources informatiques sous-utilisées à l'échelle mondiale, Computecoin permet des économies de coûts significatives par rapport aux fournisseurs de cloud traditionnels, et transmet ces économies aux développeurs et aux utilisateurs.

En déléguant les calculs à un réseau de proximité composé de clouds décentralisés locaux, nous réduisons au minimum la latence et garantissons des performances en temps réel pour les applications du métavers. Ceci est essentiel pour les expériences immersives comme la RA/RV, où le moindre délai peut briser l'illusion de réalité.

L'architecture à deux couches du réseau Computecoin — PEKKA et MCP — fournit une solution complète pour le métavers. PEKKA gère l'agrégation et l'ordonnancement des ressources informatiques, tandis que MCP assure la sécurité et l'authenticité des calculs grâce à son algorithme de consensus innovant Proof of Honesty.

Conception architecturale : La séparation entre la gestion des ressources (PEKKA) et la vérification de confiance (MCP) crée un système robuste où performances et sécurité sont optimisées indépendamment tout en fonctionnant en synergie.

D. Organisation du document

Le reste de cet article est organisé comme suit : Dans la section II, nous fournissons un aperçu détaillé de PEKKA, incluant son architecture, ses capacités d'agrégation de ressources et ses mécanismes de déchargement de calcul. La section III se concentre sur le Metaverse Computing Protocol (MCP), avec une explication approfondie de l'algorithme de consensus Proof of Honesty. La section IV discute de comment l'auto-évolution alimentée par l'IA permettra au réseau Computecoin de s'améliorer continuellement et de s'adapter aux demandes changeantes. Dans la section V, nous décrivons la tokenomics de CCN, incluant l'allocation des jetons, les droits des parties prenantes et les mécanismes de minage et de jalonnement. La section VI liste nos publications liées au réseau Computecoin. Enfin, la section VII conclut l'article avec un résumé de notre vision et de nos plans futurs.

II. PEKKA

A. Aperçu

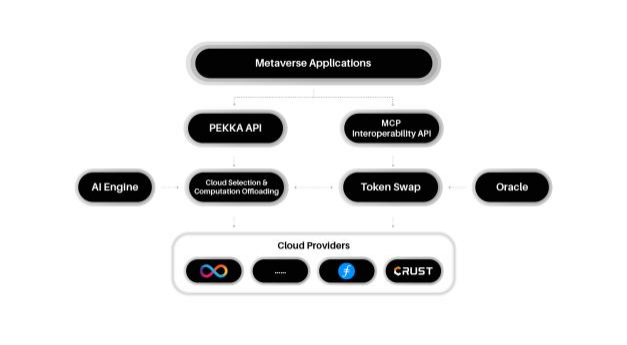

PEKKA (Parallel Edge Computing and Knowledge Aggregator) constitue la première couche du réseau Computecoin. Il agit comme un agrégateur et un planificateur qui intègre de manière transparente les clouds décentralisés et délègue dynamiquement le calcul vers un réseau de proximité. L'objectif principal de PEKKA est de fournir une interface unifiée pour accéder et utiliser les ressources informatiques de différents fournisseurs de cloud décentralisés.

PEKKA est conçu pour résoudre la fragmentation de l'écosystème cloud décentralisé. Actuellement, il existe de nombreux fournisseurs de cloud décentralisés, chacun avec sa propre API, son modèle de tarification et ses spécifications de ressources. Cette fragmentation rend difficile pour les développeurs d'exploiter tout le potentiel de l'informatique décentralisée.

En agrégeant ces ressources en un réseau unique, PEKKA simplifie le processus de déploiement et de mise à l'échelle des applications métavers. Les développeurs peuvent accéder à un réseau mondial de ressources informatiques via une API unifiée, sans avoir à se soucier de l'infrastructure sous-jacente.

Expérience Développeur : PEKKA masque la complexité d'interaction avec de multiples fournisseurs de cloud décentralisés, de la même manière que les plateformes de gestion cloud ont simplifié la gestion de l'infrastructure dans l'informatique traditionnelle.

Agrégation de clouds décentralisés

PEKKA agrège des ressources informatiques provenant de divers fournisseurs de cloud décentralisés, notamment Filecoin, Crust et autres. Ce processus d'agrégation implique plusieurs étapes clés :

1. Découverte des ressources : PEKKA scanne continuellement le réseau pour identifier les ressources informatiques disponibles auprès de divers fournisseurs. Cela inclut des informations sur le type de ressources (CPU, GPU, stockage), leur localisation et leur disponibilité actuelle.

2. Validation des ressources : Avant d'ajouter des ressources au réseau, PEKKA vérifie leurs performances et leur fiabilité. Cela garantit que seules des ressources de haute qualité sont intégrées au réseau.

3. Indexation des ressources : Les ressources validées sont indexées dans un registre distribué, qui sert de registre transparent et immuable de toutes les ressources disponibles dans le réseau.

4. Normalisation tarifaire : PEKKA uniformise les modèles de tarification des différents fournisseurs, permettant aux utilisateurs de comparer et de sélectionner facilement les ressources en fonction de leurs besoins et de leur budget.

5. Allocation dynamique des ressources : PEKKA surveille en permanence la demande en ressources informatiques et ajuste l'allocation en conséquence. Cela garantit une utilisation efficace des ressources et permet aux utilisateurs d'accéder aux ressources nécessaires au moment où ils en ont besoin.

Le processus d'agrégation est conçu pour être décentralisé et sans confiance. Aucune entité unique ne contrôle le réseau, et toutes les décisions sont prises par un mécanisme de consensus. Cela garantit que le réseau reste ouvert, transparent et résilient.

Gestion des ressources : Ce processus d'agrégation multi-étapes crée un marché dynamique pour les ressources informatiques, optimisant à la fois l'offre (fournisseurs de ressources) et la demande (développeurs d'applications) grâce à des algorithmes de correspondance intelligents.

C. Computation offloading to a proximity network

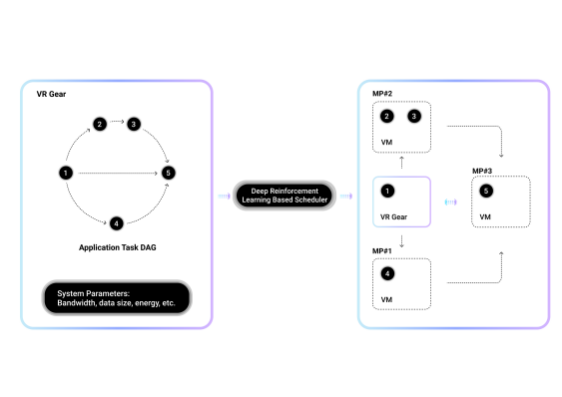

L'une des caractéristiques clés de PEKKA est sa capacité à décharger le calcul vers un réseau de proximité de clouds décentralisés à proximité. Ceci est crucial pour les applications du métavers, qui nécessitent une faible latence et un traitement en temps réel.

Le déchargement de calcul consiste à transférer des tâches de calcul de l'appareil de l'utilisateur vers un nœud proche dans le réseau. Cela réduit la charge sur l'appareil de l'utilisateur et garantit que les tâches sont traitées rapidement et efficacement.

PEKKA utilise un algorithme sophistiqué pour déterminer le nœud optimal pour chaque tâche. Cet algorithme prend en compte plusieurs facteurs, y compris la proximité du nœud avec l'utilisateur, sa charge actuelle, ses capacités de performance et le coût d'utilisation du nœud.

Le processus de déchargement est transparent pour l'utilisateur et le développeur d'applications. Une fois une tâche déchargée, PEKKA surveille son progrès et garantit que les résultats sont retournés à l'utilisateur en temps opportun.

Optimisation des Performances : Le déchargement de calcul basé sur la proximité est particulièrement crucial pour les applications sensibles à la latence comme la RA/RV, où même des millisecondes de retard peuvent impacter significativement l'expérience utilisateur.

C1. Offloading function 1

La première fonction de déchargement est conçue pour les tâches sensibles à la latence, telles que le rendu en temps réel et les applications interactives. Pour ces tâches, PEKKA privilégie la proximité et la vitesse au détriment du coût.

L'algorithme fonctionne comme suit : Lorsqu'une tâche sensible à la latence est reçue, PEKKA identifie tous les nœuds situés dans un certain rayon géographique de l'utilisateur. Il évalue ensuite ces nœuds en fonction de leur charge actuelle et de leurs capacités de traitement. Le nœud présentant la latence la plus faible et une capacité suffisante est sélectionné pour traiter la tâche.

Pour minimiser davantage la latence, PEKKA utilise l'analyse prédictive pour anticiper la demande future. Cela permet au réseau de prépositionner les ressources dans les zones où la demande devrait être élevée, garantissant ainsi une disponibilité constante du traitement à faible latence.

Intelligence Prédictive : L'utilisation de l'analyse prédictive représente une approche sophistiquée de la gestion des ressources, dépassant l'allocation réactive pour une optimisation proactive basée sur les modèles d'utilisation et les tendances.

C2. Offloading function 2

La seconde fonction de déchargement est conçue pour les tâches de traitement par lots, telles que l'analyse de données et le rendu de contenu. Pour ces tâches, PEKKA privilégie le coût et l'efficacité plutôt que la vitesse.

L'algorithme fonctionne comme suit : Lorsqu'une tâche de traitement par lots est reçue, PEKKA identifie tous les nœuds du réseau disposant des ressources nécessaires pour traiter la tâche. Il évalue ensuite ces nœuds sur la base de leur coût, disponibilité et performances historiques. Le nœud offrant la meilleure combinaison de coût et d'efficacité est sélectionné pour exécuter la tâche.

Pour les grandes tâches de traitement par lots, PEKKA peut diviser la tâche en sous-tâches plus petites et les répartir sur plusieurs nœuds. Cette approche de traitement parallèle réduit considérablement le temps nécessaire pour accomplir les tâches volumineuses.

Optimisation de la charge de travail : Cette approche à double fonction permet à PEKKA d'optimiser différents types de charges de travail computationnelles, garantissant à la fois une réactivité en temps réel pour les applications interactives et une efficacité économique pour les tâches de traitement en arrière-plan.

III. Metaverse Computing Protocol

A. Aperçu

The Metaverse Computing Protocol (MCP) est la deuxième couche du réseau Computecoin. Il s'agit d'une blockchain de couche 0,5/couche 1 qui fournit l'infrastructure de sécurité et de confiance pour le réseau. MCP est conçu pour garantir l'authenticité et la fiabilité des résultats des calculs effectués sur le réseau cloud décentralisé.

L'un des principaux défis du calcul décentralisé consiste à garantir que les nœuds exécutent les calculs correctement et honnêtement. Dans un environnement sans confiance, rien ne garantit qu'un nœud ne modifiera pas les résultats d'un calcul ou ne prétendra pas avoir effectué un travail qu'il n'a pas réalisé.

Le MCP relève ce défi grâce à son algorithme de consensus innovant Proof of Honesty (PoH). Le PoH est conçu pour inciter les nœuds à agir honnêtement, tout en détectant et sanctionnant les nœuds malveillants.

En plus d'assurer la sécurité et la confiance, le MCP gère également les aspects économiques du réseau. Il supervise la création et la distribution des jetons CCN, utilisés pour payer les ressources de calcul et récompenser les nœuds pour leurs contributions au réseau.

Architecture de Confiance : Le MCP résout le problème fondamental de confiance dans l'informatique décentralisée en créant un système où le comportement honnête est économiquement récompensé et le comportement malhonnête économiquement pénalisé.

B. Consensus : Proof of Honesty (PoH)

Proof of Honesty (PoH) est un nouvel algorithme de consensus conçu spécifiquement pour le réseau Computecoin. Contrairement aux algorithmes de consensus traditionnels tels que Proof of Work (PoW) et Proof of Stake (PoS), qui se concentrent sur la validation des transactions, PoH est conçu pour valider les résultats des calculs.

L'idée centrale derrière PoH est de créer un système où les nœuds sont incités à agir honnêtement. Les nœuds qui fournissent constamment des résultats précis sont récompensés par des jetons CCN, tandis que les nœuds qui fournissent des résultats inexacts sont pénalisés.

PoH fonctionne en envoyant périodiquement des "tâches de phishing" aux nœuds du réseau. Ces tâches sont conçues pour tester l'honnêteté des nœuds. Les nœuds qui accomplissent correctement ces tâches démontrent leur honnêteté et sont récompensés. Les nœuds qui ne parviennent pas à accomplir ces tâches ou fournissent des résultats incorrects sont pénalisés.

Innovation algorithmique : Le PoH représente une rupture significative avec les mécanismes de consensus traditionnels en se concentrant sur l'intégrité computationnelle plutôt que sur la simple validation des transactions, le rendant particulièrement adapté aux réseaux informatiques décentralisés.

B1. Algorithm overview

L'algorithme PoH se compose de plusieurs éléments clés : le référentiel de tâches de phishing, l'ordonnanceur de tâches, le vérificateur de résultats, le système de jugement et le protocole d'incitation.

L'algorithme fonctionne comme suit : L'ordonnanceur de tâches sélectionne des nœuds dans le réseau pour exécuter des tâches de calcul. Ces tâches incluent à la fois des tâches d'utilisateurs réelles et des tâches de phishing provenant du référentiel de tâches de phishing. Les nœuds traitent ces tâches et renvoient les résultats au vérificateur de résultats.

Le vérificateur de résultats contrôle les résultats des tâches réelles et des tâches de phishing. Pour les tâches réelles, le vérificateur utilise une combinaison de techniques cryptographiques et de validation croisée avec d'autres nœuds pour garantir l'exactitude. Pour les tâches de phishing, le vérificateur connaît déjà le résultat correct, il peut donc détecter immédiatement si un nœud a fourni un résultat incorrect.

Le système de jugement utilise les résultats du vérificateur pour déterminer quels nœuds agissent honnêtement et lesquels ne le font pas. Les nœuds qui fournissent constamment des résultats corrects sont récompensés par des jetons CCN, tandis que les nœuds qui fournissent des résultats incorrects sont pénalisés par la confiscation de leur stake.

Au fil du temps, l'algorithme s'adapte au comportement des nœuds. Les nœuds ayant un historique d'honnêteté se voient confier des tâches plus importantes et reçoivent des récompenses plus élevées. Les nœuds ayant un historique de malhonnêteté se voient attribuer moins de tâches et peuvent finalement être exclus du réseau.

Adaptive Trust : Le système basé sur la réputation crée un cycle d'auto-renforcement où les nœuds honnêtes obtiennent plus d'opportunités et des récompenses plus élevées, tandis que les nœuds malhonnêtes sont progressivement marginalisés au sein du réseau.

B2. Phishing-task repository

Le référentiel de tâches d'hameçonnage est une collection de tâches précalculées avec des résultats connus. Ces tâches sont conçues pour tester l'honnêteté et la compétence des nœuds du réseau.

Le référentiel contient une grande variété de tâches, incluant des calculs simples, des simulations complexes et des tâches de traitement de données. Ces tâches sont conçues pour être représentatives des types de tâches que les nœuds rencontreront dans le réseau réel.

Pour garantir que les nœuds ne puissent pas distinguer les tâches de phishing des tâches réelles, les tâches de phishing sont formatées identiquement aux tâches légitimes. Elles couvrent également une gamme similaire de niveaux de difficulté et d'exigences computationnelles.

Le référentiel est continuellement mis à jour avec de nouvelles tâches pour empêcher les nœuds de mémoriser les résultats des tâches existantes. Les nouvelles tâches sont ajoutées par un groupe décentralisé de validateurs, qui sont récompensés par des jetons CCN pour leurs contributions.

La sélection des tâches depuis le référentiel s'effectue de manière aléatoire pour garantir que les nœuds ne puissent pas prédire quelles tâches seront des tâches de phishing. Ce processus de sélection aléatoire est conçu pour compliquer la manipulation du système par des nœuds malveillants.

Conception de sécurité : Le mécanisme de tâches de phishing crée un système de vérification continu fonctionnant de manière transparente dans le flux de travail normal, rendant difficile pour les acteurs malveillants de détecter et de contourner le processus de vérification.

B3. Task scheduler

Le planificateur de tâches est responsable de la distribution des tâches aux nœuds du réseau. Il joue un rôle essentiel en garantissant un traitement efficace des tâches et en maintenant la sécurité du réseau.

Le planificateur utilise un système de réputation pour déterminer quels nœuds sont éligibles pour recevoir des tâches. Les nœuds ayant une réputation plus élevée (c'est-à-dire des antécédents de résultats corrects) sont plus susceptibles de recevoir des tâches, en particulier des tâches à haute valeur.

Lors de la distribution des tâches, le planificateur prend en compte plusieurs facteurs, notamment la réputation du nœud, ses capacités de traitement, sa localisation et sa charge actuelle. Cela garantit que les tâches sont attribuées aux nœuds les plus appropriés.

Pour les tâches des utilisateurs réels, l'ordonnanceur peut attribuer la même tâche à plusieurs nœuds pour permettre une validation croisée. Cela permet de garantir l'exactitude des résultats, même si certains nœuds agissent de manière malveillante.

Pour les tâches de phishing, l'ordonnanceur attribue généralement chaque tâche à un seul nœud. En effet, le résultat correct étant déjà connu, une validation croisée n'est pas nécessaire.

Le planificateur surveille en permanence les performances des nœuds et ajuste son algorithme de distribution de tâches en conséquence. Cela garantit que le réseau reste efficace et réactif face aux conditions changeantes.

Distribution intelligente : Le processus décisionnel multi-facteurs du planificateur optimise à la fois les performances (par adéquation des capacités et localisation) et la sécurité (par attribution des tâches basée sur la réputation).

B4. Result verification

Le composant de vérification des résultats est responsable de la vérification de l'exactitude des résultats renvoyés par les nœuds. Il utilise une combinaison de techniques pour garantir que les résultats sont à la fois corrects et authentiques.

Pour les tâches de phishing, la vérification est simple : le vérificateur compare simplement le résultat renvoyé par le nœud avec le résultat correct connu. S'ils correspondent, le nœud est considéré comme ayant agi honnêtement. S'ils ne correspondent pas, le nœud est considéré comme ayant agi de manière malhonnête.

Pour les tâches d'utilisateur réel, la vérification est plus complexe. Le vérificateur utilise plusieurs techniques, notamment :

1. Validation croisée : Lorsque la même tâche est assignée à plusieurs nœuds, le vérificateur compare les résultats. S'il existe un consensus entre les nœuds, le résultat est considéré comme précis. En cas de divergence, le vérificateur peut demander à des nœuds supplémentaires de traiter la tâche pour résoudre le conflit.

2. Vérification cryptographique : Certaines tâches incluent des preuves cryptographiques qui permettent au vérificateur de contrôler l'exactitude du résultat sans retraiter l'intégralité de la tâche. Ceci est particulièrement utile pour les tâches complexes dont le retraitement serait coûteux.

3. Vérification ponctuelle : Le vérificateur sélectionne aléatoirement un sous-ensemble de tâches réelles qu'il retraite lui-même. Cela permet de garantir que les nœuds ne peuvent pas systématiquement fournir des résultats incorrects pour des tâches réelles sans être détectés.

Le processus de vérification est conçu pour être efficace, afin de ne pas introduire de surcharge significative dans le réseau. L'objectif est d'offrir un haut niveau de sécurité tout en préservant les performances et l'évolutivité du réseau.

Stratégie de vérification : L'approche de vérification multicouche offre une sécurité robuste tout en minimisant la surcharge computationnelle, établissant un équilibre entre confiance et performance essentiel pour l'informatique décentralisée pratique.

B5. Jugement

Le système de jugement est responsable de l'évaluation du comportement des nœuds sur la base des résultats du processus de vérification. Il attribue à chaque nœud un score de réputation, qui reflète l'historique d'honnêteté et de fiabilité du nœud.

Les nœuds qui fournissent systématiquement des résultats corrects voient leur score de réputation augmenter. Les nœuds qui fournissent des résultats incorrects voient leur score de réputation diminuer. L'ampleur du changement dépend de la gravité de l'infraction.

Pour des infractions mineures, comme un résultat occasionnellement incorrect, le score de réputation peut diminuer légèrement. Pour des infractions plus graves, comme fournir constamment des résultats incorrects ou tenter de manipuler le système, le score de réputation peut diminuer significativement.

En plus d'ajuster les scores de réputation, le système de jugement peut également imposer d'autres pénalités. Par exemple, les nœuds avec des scores de réputation très bas peuvent être temporairement ou définitivement exclus du réseau. Leurs jetons CCN mis en jeu peuvent également être confisqués.

Le système de jugement est conçu pour être transparent et équitable. Les règles d'évaluation du comportement des nœuds sont accessibles au public, et les décisions du système reposent sur des critères objectifs.

Économie de réputation : Le système de réputation crée une puissante incitation économique pour un comportement honnête, car les nœuds avec des scores de réputation élevés reçoivent plus de tâches et des récompenses supérieures, créant un cercle vertueux de confiance et de performance.

B6. Incentive protocol

Le protocole d'incitation est conçu pour récompenser les nœuds qui agissent honnêtement et contribuent au réseau. Il utilise une combinaison de récompenses de bloc, de frais de transaction et de récompenses pour achèvement de tâches pour encourager les comportements souhaitables.

Les récompenses de bloc sont attribuées aux nœuds qui valident avec succès les transactions et créent de nouveaux blocs dans la blockchain MCP. Le montant de la récompense est déterminé par le calendrier d'inflation du réseau.

Les frais de transaction sont payés par les utilisateurs pour que leurs transactions soient incluses dans la blockchain. Ces frais sont distribués aux nœuds qui valident les transactions.

Les récompenses de réalisation de tâches sont versées aux nœuds qui accomplissent avec succès des tâches de calcul. Le montant de la récompense dépend de la complexité de la tâche, de la réputation du nœud et de la demande actuelle en ressources informatiques.

Les nœuds ayant des scores de réputation plus élevés reçoivent des récompenses supérieures pour l'accomplissement des tâches. Cela crée une boucle de rétroaction positive où le comportement honnête est récompensé, et les nœuds sont incités à maintenir une bonne réputation.

En plus de ces récompenses, le protocole d'incitation inclut également des mécanismes pour prévenir les comportements malveillants. Par exemple, les nœuds doivent miser des jetons CCN pour participer au réseau. Si un nœud est reconnu comme agissant de manière malveillante, sa mise peut être confisquée.

La combinaison de récompenses et de pénalités crée une forte incitation pour les nœuds à agir honnêtement et à contribuer au succès du réseau.

Economic Design: Le protocole d'incitation crée un système économique équilibré qui récompense la contribution tout en pénalisant les comportements malveillants, alignant les intérêts individuels des nœuds avec la santé globale et la sécurité du réseau.

C. Optimisation du système

Pour garantir l'efficacité, l'évolutivité et la réactivité du réseau Computecoin, nous avons mis en œuvre plusieurs techniques d'optimisation du système :

1. Sharding : La blockchain MCP est divisée en plusieurs fragments, chacun pouvant traiter des transactions indépendamment. Cela augmente considérablement le débit du réseau.

2. Traitement parallèle: PEKKA et MCP sont conçus pour tirer parti du traitement parallèle. Cela permet au réseau de gérer plusieurs tâches simultanément, augmentant ainsi sa capacité globale.

3. Mise en cache: Les données et résultats fréquemment consultés sont mis en cache pour réduire le besoin de calculs redondants. Cela améliore les performances du réseau et réduit le coût de son utilisation.

4. Allocation dynamique des ressources : Le réseau surveille en permanence la demande en ressources informatiques et ajuste l'allocation des ressources en conséquence. Cela garantit une utilisation efficace des ressources et permet au réseau de s'adapter pour répondre à des demandes changeantes.

5. Compression : Les données sont compressées avant d'être transmises sur le réseau, réduisant les besoins en bande passante et améliorant les performances.

6. Algorithmes optimisés : Les algorithmes utilisés pour l'ordonnancement des tâches, la vérification des résultats et le consensus sont continuellement optimisés pour améliorer l'efficacité et réduire la surcharge computationnelle.

Ces optimisations garantissent que le réseau Computecoin peut répondre aux exigences élevées des applications du métavers tout en maintenant un niveau élevé de performance et de sécurité.

Ingénierie de la performance : Ces optimisations représentent des techniques de pointe en ingénierie des systèmes distribués, garantissant que le réseau peut évoluer pour répondre aux exigences computationnelles massives du métavers tout en maintenant une faible latence et une haute fiabilité.

IV. AUTO-ÉVOLUTION PROPULSÉE PAR L'IA

Le réseau Computecoin est conçu pour s'améliorer continuellement et s'adapter aux conditions changeantes grâce à l'auto-évolution propulsée par l'IA. Cette capacité permet au réseau d'optimiser ses performances, de renforcer sa sécurité et d'étendre ses fonctionnalités au fil du temps.

Au cœur de cette capacité d'auto-évolution se trouve un réseau d'agents d'IA qui surveillent divers aspects du fonctionnement du réseau. Ces agents collectent des données sur les performances du réseau, le comportement des nœuds, la demande des utilisateurs et d'autres facteurs pertinents.

En utilisant des algorithmes d'apprentissage automatique, ces agents analysent les données collectées pour identifier des modèles, détecter des anomalies et faire des prédictions sur le comportement futur du réseau. Sur la base de cette analyse, les agents peuvent suggérer des améliorations aux algorithmes, protocoles et stratégies d'allocation des ressources du réseau.

Quelques exemples illustrant comment l'IA est utilisée pour améliorer le réseau incluent :

1. Allocation prédictive des ressources : Les algorithmes d'IA prédisent la demande future en ressources informatiques et ajustent l'allocation des ressources en conséquence. Cela garantit que le réseau dispose d'une capacité suffisante pour répondre à la demande pendant les périodes de pointe.

2. Détection d'anomalies : Les agents d'IA détectent des schémas de comportement inhabituels pouvant indiquer une activité malveillante. Cela permet au réseau de réagir rapidement aux menaces de sécurité potentielles.

3. Optimisation des performances : Les algorithmes d'IA analysent les données de performance du réseau pour identifier les goulots d'étranglement et suggérer des optimisations. Cela contribue à améliorer continuellement la vitesse et l'efficacité du réseau.

4. Sécurité adaptative : Les agents IA apprennent des incidents de sécurité passés pour développer de nouvelles stratégies de protection du réseau. Cela permet au réseau de s'adapter aux nouveaux types de menaces au fur et à mesure qu'elles émergent.

5. Service personnalisé : Les algorithmes d'IA analysent le comportement des utilisateurs pour fournir des recommandations personnalisées et optimiser l'expérience utilisateur.

Perspective technique : L'intégration de l'IA pour l'auto-évolution représente une avancée significative dans les systèmes blockchain et décentralisés, permettant une optimisation continue sans nécessiter de mises à jour manuelles du protocole.

Le processus d'auto-évolution est conçu pour être décentralisé et transparent. Les agents d'IA opèrent dans le cadre d'un ensemble de directives garantissant que leurs recommandations s'alignent sur les objectifs globaux du réseau. Les modifications proposées au réseau sont évaluées par une communauté décentralisée de validateurs avant leur mise en œuvre.

Cette capacité d'auto-évolution alimentée par l'IA garantit que le réseau Computecoin reste à la pointe de la technologie, s'adaptant continuellement pour répondre aux besoins évolutifs du métavers.

Architecture Adaptative : Cette capacité d'auto-évolution transforme le réseau d'une infrastructure statique en un système vivant et adaptatif, capable de s'améliorer continuellement en fonction des modèles d'utilisation réels et des exigences émergentes.

V. TOKENOMICS

A. CCN token allocation

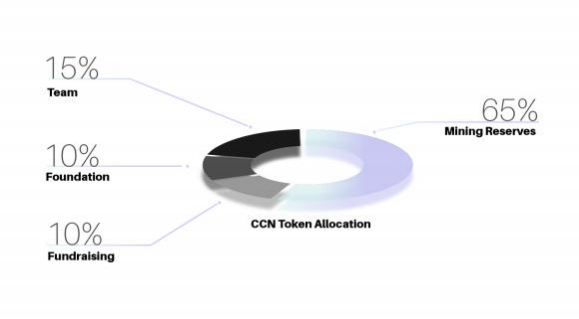

L'offre totale de jetons CCN est fixée à 21 milliards. Les jetons sont alloués comme suit:

1. Récompenses de minage: 50% (10,5 milliards de jetons) sont alloués aux récompenses de minage. Ces jetons sont distribués aux nœuds qui contribuent des ressources informatiques au réseau et aident à sécuriser la blockchain MCP.

2. Équipe et conseillers : 15 % (3,15 milliards de jetons) sont alloués à l'équipe fondatrice et aux conseillers. Ces jetons sont soumis à un calendrier d'acquisition (vesting) pour garantir un engagement à long terme envers le projet.

3. Fondation : 15 % (3,15 milliards de jetons) sont alloués à la Computecoin Network Foundation. Ces jetons financent la recherche et le développement, le marketing et les initiatives communautaires.

4. Partenaires stratégiques : 10 % (2,1 milliards de jetons) sont alloués aux partenaires stratégiques qui fournissent des ressources essentielles et un soutien au réseau.

5. Public sale: 10% (2,1 milliards de tokens) sont destinés à la vente publique pour lever des fonds pour le projet et distribuer les tokens à la communauté élargie.

L'allocation de tokens est conçue pour assurer une répartition équilibrée entre toutes les parties prenantes, en mettant l'accent sur la récompense des contributeurs à la croissance et à la sécurité du réseau.

Conception économique : La stratégie d'allocation de jetons équilibre les incitations pour les contributeurs précoces avec la croissance à long terme de l'écosystème, garantissant un alignement entre toutes les parties prenantes et le succès du réseau.

B. CCN stakeholders and their rights

Il existe plusieurs types de parties prenantes dans le réseau Computecoin, chacune disposant de ses propres droits et responsabilités :

Mineurs : Les mineurs contribuent des ressources informatiques au réseau et aident à sécuriser la blockchain MCP. En retour, ils reçoivent des récompenses de minage et des frais de transaction. Les mineurs ont également le droit de participer au processus de consensus et de voter sur les propositions du réseau.

Utilisateurs : Les utilisateurs paient des jetons CCN pour accéder aux ressources informatiques du réseau. Ils ont le droit d'utiliser les ressources du réseau et de recevoir des résultats précis et fiables pour leurs tâches de calcul.

Développeurs : Les développeurs créent des applications et des services sur le réseau Computecoin. Ils ont le droit d'accéder à l'API du réseau et d'utiliser ses ressources pour alimenter leurs applications.

4. Détenteurs de tokens : Les détenteurs de tokens ont le droit de voter sur les propositions du réseau et de participer à sa gouvernance. Ils ont également le droit de staker leurs tokens pour obtenir des récompenses supplémentaires.

5. Fondation : La Computecoin Network Foundation est responsable du développement à long terme et de la gouvernance du réseau. Elle a le droit d'allouer des fonds pour la recherche et le développement, le marketing et les initiatives communautaires.

Les droits et responsabilités de chaque groupe de parties prenantes sont conçus pour garantir que le réseau reste décentralisé, sécurisé et bénéfique à tous les participants.

Structure de gouvernance : Ce modèle de gouvernance multipartite crée un écosystème équilibré où aucun groupe unique ne peut dominer la prise de décision, garantissant que le réseau reste aligné sur ses principes décentralisés.

C. Mint CCN tokens

Les jetons CCN sont créés via un processus appelé minage. Le minage consiste à contribuer des ressources informatiques au réseau et à aider à sécuriser la blockchain MCP.

Les mineurs sont en compétition pour résoudre des problèmes mathématiques complexes, ce qui permet de valider les transactions et de créer de nouveaux blocs dans la blockchain. Le premier mineur à résoudre un problème est récompensé par un certain nombre de jetons CCN.

La récompense de minage diminue au fil du temps selon un calendrier prédéfini. Ceci est conçu pour contrôler le taux d'inflation des jetons CCN et garantir que l'offre totale atteigne 21 milliards sur une période de 100 ans.

En plus des récompenses de bloc, les mineurs perçoivent également des frais de transaction. Ces frais sont payés par les utilisateurs pour que leurs transactions soient incluses dans la blockchain.

Le minage est conçu pour être accessible à toute personne disposant d'un ordinateur et d'une connexion Internet. Cependant, la difficulté des problèmes miniers s'ajuste dynamiquement pour garantir la création de nouveaux blocs à un rythme constant, quelle que soit la puissance de calcul totale du réseau.

Distribution des jetons : Le mécanisme de minage assure une distribution équitable et décentralisée des jetons tout en sécurisant le réseau, créant une relation symbiotique entre la distribution des jetons et la sécurité du réseau.

D. Plan de libération des jetons

La libération des jetons CCN est régie par un calendrier prédéfini conçu pour assurer un approvisionnement régulier et prévisible des jetons sur le marché.

Récompenses de minage : Les récompenses commencent à 10 000 CCN par bloc et diminuent de 50 % tous les 4 ans. Ce mécanisme est similaire au halving du Bitcoin.

Équipe et conseillers : Les jetons alloués à l'équipe et aux conseillers sont libérés progressivement sur une période de 4 ans, avec 25 % débloqués après 1 an et les 75 % restants libérés mensuellement sur les 3 années suivantes.

Fondation : Les jetons alloués à la fondation sont libérés progressivement sur une période de 10 ans, avec 10 % libérés chaque année.

4. Partenaires stratégiques : Les jetons alloués aux partenaires stratégiques sont soumis à des calendriers de vesting qui varient selon l'accord du partenaire, mais s'étendent généralement de 1 à 3 ans.

5. Vente publique : Les jetons vendus lors de la vente publique sont libérés immédiatement, sans période de vesting.

Ce plan de libération est conçu pour empêcher l'entrée soudaine de grandes quantités de tokens sur le marché, ce qui pourrait provoquer une volatilité des prix. Il garantit également que toutes les parties prenantes aient une incitation à long terme à contribuer au succès du réseau.

Stabilité du marché : Le calendrier de libération soigneusement conçu empêche le dumping de tokens et assure un alignement à long terme entre toutes les parties prenantes, créant des conditions économiques stables pour la croissance du réseau.

E. Mining Pass et staking

Le Mining Pass est un mécanisme qui permet aux utilisateurs de participer au processus de minage sans avoir à investir dans du matériel coûteux. Les utilisateurs peuvent acheter un Mining Pass en utilisant des jetons CCN, ce qui leur donne le droit de recevoir une partie des récompenses de minage.

Les Mining Passes sont disponibles en différents niveaux, les passes de niveau supérieur offrant une part plus importante des récompenses de minage. Le prix des Mining Passes est déterminé par le marché et s'ajuste dynamiquement en fonction de la demande.

Le Staking est une autre méthode permettant aux utilisateurs d'obtenir des récompenses. Les utilisateurs peuvent staker leurs jetons CCN en les verrouillant dans un smart contract pour une période déterminée. En échange, ils reçoivent une partie des frais de transaction et des récompenses de bloc.

Le montant des récompenses perçues via le staking dépend du nombre de jetons engagés et de la durée du staking. Les utilisateurs qui stakeut plus de jetons sur des périodes plus longues obtiennent des récompenses supérieures.

Le staking contribue à sécuriser le réseau en réduisant le nombre de jetons disponibles à la négociation, renforçant ainsi sa résistance aux attaques. Il offre également aux utilisateurs un moyen de générer un revenu passif avec leurs jetons CCN.

Accessibilité de la Participation : Le Passe de Minage et les mécanismes de jalonnement démocratisent l'accès au réseau, permettant aux utilisateurs de tous niveaux techniques et financiers de contribuer au développement du réseau et d'en tirer des bénéfices.

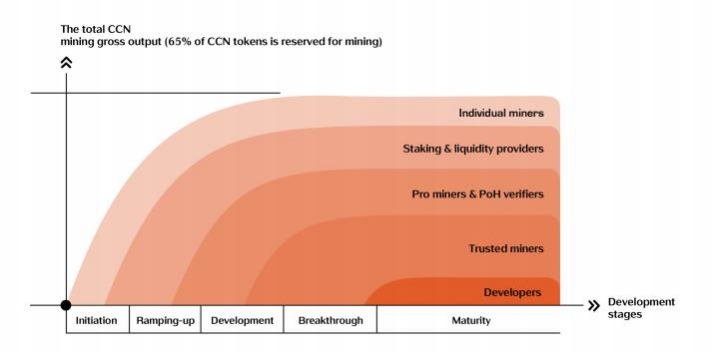

F. Development stage

Le développement du réseau Computecoin est divisé en plusieurs étapes :

Étape 1 (Fondation) : Cette étape se concentre sur le développement de l'infrastructure centrale du réseau, incluant la couche PEKKA et la blockchain MCP. Elle implique également la construction d'un petit réseau test avec un nombre limité de nœuds.

Étape 2 (Expansion) : Durant cette phase, le réseau est étendu pour inclure davantage de nœuds et prendre en charge plus de types de tâches de calcul. Les capacités d'auto-évolution alimentées par l'IA sont également introduites à ce stade.

Étape 3 (Maturité) : Cette étape se concentre sur l'optimisation du réseau et son passage à l'échelle pour répondre aux exigences élevées des applications du métavers. Elle implique également l'intégration du réseau avec d'autres blockchains et plateformes de métavers.

4. Étape 4 (Autonomie) : Dans la phase finale, le réseau devient entièrement autonome, les agents d'IA prenant la plupart des décisions concernant les opérations et le développement du réseau. Le rôle de la fondation se réduit à assurer la supervision et garantir que le réseau reste aligné sur sa vision initiale.

Chaque étape devrait prendre approximativement 2 à 3 ans pour être achevée, avec des mises à jour et des améliorations régulières publiées tout au long du processus de développement.

Stratégie de Feuille de Route : L'approche de développement par étapes garantit une progression systématique, des infrastructures de base vers l'autonomie totale, en équilibrant itération rapide et vision à long terme avec stabilité.

VI. PUBLICATIONS

Les publications suivantes fournissent des détails supplémentaires sur le réseau Computecoin et ses technologies sous-jacentes :

1. "Computecoin Network: A Decentralized Infrastructure for the Metaverse" - Ce document donne une vue d'ensemble du réseau Computecoin, incluant son architecture, son algorithme de consensus et sa tokenomie.

2. "Proof of Honesty: A Novel Consensus Algorithm for Decentralized Computing" - Ce document décrit en détail l'algorithme de consensus Proof of Honesty, incluant sa conception, sa mise en œuvre et ses propriétés de sécurité.

"PEKKA: A Parallel Edge Computing and Knowledge Aggregator for the Metaverse" - Cet article se concentre sur la couche PEKKA du réseau Computecoin, incluant ses capacités d'agrégation de ressources et ses mécanismes de déchargement de calcul.

"AI-Powered Self-Evolution in Decentralized Networks" - Cet article examine le rôle de l'IA permettant au réseau Computecoin de s'améliorer continuellement et de s'adapter aux conditions changeantes.

"Tokenomics of Computecoin: Incentivizing a Decentralized Computing Ecosystem" - Cet article fournit une analyse détaillée de l'économie token CCN, incluant l'allocation des jetons, le minage, le staking et la gouvernance.

Ces publications sont disponibles sur le site web du réseau Computecoin ainsi que dans diverses revues académiques et conférences.

Fondation Académique : Les publications évaluées par des pairs apportent une crédibilité académique et une validation technique pour les innovations du réseau Computecoin, comblant le fossé entre la recherche théorique et la mise en œuvre pratique.

VII. CONCLUSION

Le métavers représente la prochaine évolution d'Internet, promettant de révolutionner nos modes d'interaction, de travail et de divertissement en ligne. Cependant, son développement est actuellement limité par l'infrastructure centralisée qui soutient l'Internet actuel.

Le réseau Computecoin est conçu pour résoudre cette limitation en fournissant une infrastructure décentralisée et performante pour le métavers. Notre solution exploite la puissance des clouds décentralisés et la technologie blockchain pour créer une plateforme plus accessible, évolutive et économique pour les applications du métavers.

L'architecture à deux couches du réseau Computecoin — PEKKA et MCP — fournit une solution complète pour le métavers. PEKKA gère l'agrégation et l'ordonnancement des ressources informatiques, tandis que MCP garantit la sécurité et l'authenticité des calculs grâce à son algorithme de consensus innovant Proof of Honesty.

La capacité d'auto-évolution alimentée par l'IA du réseau garantit qu'il peut continuellement s'améliorer et s'adapter aux conditions changeantes, restant à la pointe de la technologie.

La tokenomie de CCN est conçue pour créer un écosystème équilibré et durable, avec des incitations pour toutes les parties prenantes à contribuer au succès du réseau.

Perspective stratégique : La mise en œuvre réussie de Computecoin Network pourrait accélérer significativement l'adoption du métavers en résolvant les défis d'infrastructure fondamentaux qui ont limité l'évolutivité et l'accessibilité.

Nous pensons que le réseau Computecoin a le potentiel de devenir l'infrastructure fondamentale du métavers, permettant une nouvelle génération d'applications et d'expériences décentralisées. Avec le soutien de notre communauté, nous nous engageons à faire de cette vision une réalité.

Réalisation de la Vision : Computecoin incarne non seulement une solution technologique, mais aussi un changement de paradigme dans la construction et l'exploitation des infrastructures informatiques, susceptible de remodeler le paysage numérique pour les décennies à venir.

RÉFÉRENCES

1. Stephenson, N. (1992). Snow Crash. Bantam Books.

2. Nakamoto, S. (2008). Bitcoin: A Peer-to-Peer Electronic Cash System.

3. Buterin, V. (2014). Ethereum: A Next-Generation Smart Contract and Decentralized Application Platform.

4. Benet, J. (2014). IPFS - Système de Fichiers en P2P, Versionné et Adressé par le Contenu.

5. Filecoin Foundation. (2020). Filecoin: A Decentralized Storage Network.

6. Crust Network. (2021). Crust : Protocole de Stockage Cloud Décentralisé.

7. Wang, X., et al. (2021). Informatique en Nuage Décentralisée : Une Étude. IEEE Transactions on Parallel and Distributed Systems.

8. Zhang, Y., et al. (2022). Blockchain pour le Métavers : Une ÉtudeACM Computing Surveys.

9. Li, J., et al. (2022). AI-Powered Blockchain: A New Paradigm for Decentralized IntelligenceNeural Computing and Applications.

10. Chen, H., et al. (2021). Tokenomics : une étude sur l'économie des jetons de blockchainJournal of Financial Data Science.