Computecoin Network: زیرساخت وب 3.0 و متاورس

چکیده

Web 3.0 که تکامل یافته Web 2.0 است، به برنامههای غیرمتمرکز (dAPP) اشاره دارد که بر روی بلاک چین اجرا میشوند. این برنامهها به هر کسی اجازه میدهند تا مشارکت کند در حالی که دادههای شخصی او به خوبی محافظت شده و توسط خودش کنترل میشود. با این حال، چالشهای نسبتاً زیادی در توسعه Web 3.0 وجود دارد از جمله دسترسی (یعنی دسترسی کمتر برای اکثر کاربران در مقایسه با مرورگرهای وب مدرن) و مقیاسپذیری (یعنی هزینه بالا و منحنی یادگیری طولانی برای استفاده از زیرساخت غیرمتمرکز).

Analysis: گذار از Web 2.0 به Web 3.0 نشاندهنده تغییر اساسی در نحوه ساخت و استفاده از برنامهها است که از کنترل متمرکز به مالکیت و حاکمیت غیرمتمرکز حرکت میکند.

برای مثال، اگرچه توکن غیرمثلی (NFT) روی بلاک چین ذخیره میشود، محتوای اکثر NFTها همچنان در ابرهای متمرکزی مانند AWS یا گوگل کلاد نگهداری میشود. این امر داراییهای NFT کاربران را در معرض ریسک بالایی قرار داده و با ماهیت وب 3.0 در تضاد است.

بینش فنی: این مسئله یک تناقض اساسی ایجاد میکند که در آن مالکیت غیرمتمرکز است اما ذخیرهسازی محتوا متمرکز باقی میماند و کاربران را در معرض همان ریسکهایی قرار میدهد که وب 3.0 هدف حذف آنها را دارد.

متاورس که اولین بار توسط نیل استفنسون در سال 1992 پیشنهاد شد، به مجموعهای بینهایت وسیع از جهانهای مجازی پایدار اشاره دارد که در آن مردم میتوانند آزادانه سفر، معاشرت و کار کنند. با این حال، برنامهها و پلتفرمهای متاورسی مانند فورتنایت و روبلاکس با چالش عظیمی روبرو هستند: رشد آنها توسط عرضه محدود قدرت محاسباتی کمهزینه و آنی از ابرهای متمرکز، محدود شده است.

Technical Insight: فراجهکاوی فنی: متاورس به منابع محاسباتی نیاز دارد که با مشارکت کاربران به صورت نمایی گسترش مییابند و این امر زیرساختهایی را طلب میکند که ارائهدهندگان سنتی ابری در تأمین کارآمد آن با مشکل مواجه هستند.

در خلاصه، ساخت برنامههای نسل بعدی بر روی زیرساخت متمرکز کنونی (که از دهه 1990 ساخته شده) به گلوگاه در مسیر بحرانی به سوی جهان آرمانی ما تبدیل شده است.

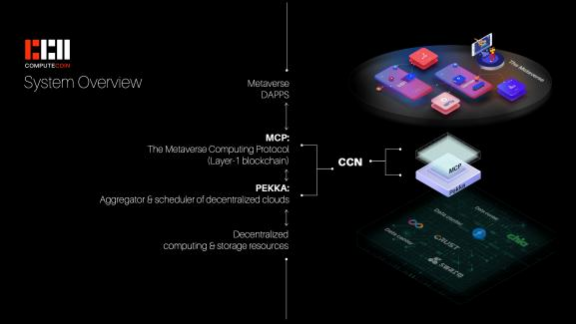

ما این پروژه، شبکه Computecoin به همراه توکن بومی CCN را برای حل این مسئله آغاز کردهایم. هدف ما ساخت زیرساخت نسل بعدی برای برنامههای همهکاره در Web3 و متاورس است. به عبارت دیگر، ما قصد داریم برای وب 3.0 و متاورس همان کاری را انجام دهیم که ارائهدهندگان ابری متمرکز برای وب 2.0 انجام دادند.

چشمانداز راهبردی: Computecoin هدف خود را تبدیل شدن به لایه زیرساخت بنیادی برای کل اکوسیستم وب 3.0 قرار داده است، مشابه اینکه چگونه AWS به ستون فقرات برنامههای کاربردی وب 2.0 تبدیل شد.

ایده اصلی سیستم ما این است که ابتدا ابرهای غیرمتمرکز مانند Filecoin و مراکز داده در سراسر جهان را تجمیع کند (و نه اینکه مانند AWS بیست سال پیش، زیرساخت جدیدی بسازد) و سپس محاسبات را به یک شبکه مجاورتی از ابرهای غیرمتمرکز تجمیعشده نزدیک منتقل نماید تا وظایف پردازش داده کاربران نهایی، مانند رندرینگ سهبعدی AR/VR و ذخیرهسازی داده بلادرنگ را به روشی کمهزینه و آنی توانمند سازد.

یادداشت معماری: این رویکرد نشاندهنده یک مدل ترکیبی است که از زیرساخت غیرمتمرکز موجود بهرهبرداری میکند و در عین حال از طریق انتقال محاسبات مبتنی بر مجاورت، بهینهسازی عملکرد را انجام میدهد.

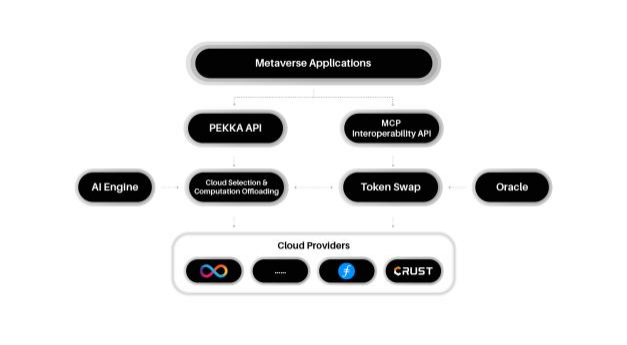

شبکه Computecoin شامل دو لایه است: PEKKA و پروتکل محاسبات متاورس (MCP). PEKKA یک تجمیعکننده و زمانبند است که ابرهای غیرمتمرکز را بهطور یکپارچه ادغام میکند و محاسبات را بهصورت پویا به یک شبکه مجاورتی منتقل مینماید. قابلیتهای PEKKA شامل استقرار برنامههای کاربردی وب3 و متاورس روی ابرهای غیرمتمرکز در عرض چند دقیقه، و ارائه یک API یکپارچه برای ذخیرهسازی و بازیابی آسان داده از هر ابر غیرمتمرکز، مانند Filecoin یا Crust میباشد.

نوآوری فنی: PEKKA با ارائه یک رابط یکپارچه، مشکل پراکندگی در محاسبات غیرمتمرکز را حل میکند، مشابه روشی که پلتفرمهای مدیریت ابر، پیچیدگی زیرساخت را در محاسبات ابری سنتی انتزاعی کردند.

MCP یک بلاک چین لایه ۰.۵/لایه ۱ با الگوریتم اجماع اصلی، proof of honesty (PoH) است که صحت نتایج محاسبات برونسپاری شده در شبکه ابری غیرمتمرکز را تضمین میکند. به عبارت دیگر، PoH اعتماد را در وظایف محاسباتی برونسپاری شده به ابرهای غیرمتمرکز فاقد اعتماد ایجاد کرده و پایهای برای اکوسیستم وب ۳.۰ و متاورس میسازد.

نوآوری امنیتی: Proof of Honesty رویکردی نوین در اعتماد غیرمتمرکز ارائه میدهد که به طور خاص برای تأیید محاسباتی - و نه فقط اعتبارسنجی تراکنش - طراحی شده است.

I. INTRODUCTION

به طور گسترده پذیرفته شده است که وب 3.0 کلید تحقق بخشیدن به تجربهای غیرمتمرکزتر و تعاملیتر در متاورس است. در نتیجه، ما معمولاً وب 3.0 و فناوریهای مرتبط با آن را به عنوان بلوکهای سازنده متاورس میبینیم. بنابراین، در ادامه، بحث خود را بر روی متاورس، هدف نهایی computecoin متمرکز میکنیم.

A. Introduction to metaverse

تصور کنید که هر فعالیت و تجربهای در زندگی روزمره شما در فاصلهای به نزدیکی یک دسترس از یکدیگر رخ دهد. تصور کنید انتقالی بیدرز بین هر فضا، هر گرهای که در آن سکونت دارید و افرادی و چیزهایی که با آنها در تعامل هستید. این چشمانداز از اتصال ناب، قلب تپنده متاورس است.

متاورس، همانطور که از نامش پیداست، به تکهدوزی بینهایت وسیعی از جهانهای مجازی پایدار اشاره دارد که افراد میتوانند آزادانه بین آنها سفر کنند. از نیل استفنسون اغلب به عنوان کسی یاد میشود که اولین توصیف از متاورس را در رمان پیشگارانه علمی-تخیلی سال 1992 خود با عنوان Snowاز آن زمان، دهها پروژه - از فورتنایت و سکند لایف تا کریپتوکیتیز و دسنترالند - بشریت را به متاورس نزدیکتر کردهاند.

Historical Context: مفهوم متاورس از داستانهای علمی-تخیلی به پیادهسازی عملی تکامل یافته است، به طوری که هر تکامل بر پایه پیشرفتهای تکنولوژیکی قبلی در جهانهای مجازی و تعاملات دیجیتال ساخته شده است.

هنگامی که شکل بگیرد، متاورس برای ساکنان خود تجربهای آنلاین به غنای زندگی فیزیکی و در ارتباطی تنگاتنگ با آن ارائه خواهد داد. در حقیقت، این پیشگامان جسور قادر خواهند بود از طریق انواع دستگاهها از جمله هدستهای VR و پوشیدنیهای چاپ سهبعدی، و همچنین استانداردها و شبکههای تکنولوژیکی مانند blockchain و 5G، خود را در متاورس غرق کنند. در همین حال، عملکرد روان متاورس و قابلیت گسترش بیحدومرز آن به پایگاهی بادوام از قدرت محاسباتی وابسته خواهد بود.

توسعه متاورس مسیری دو شاخه را طی کرده است. از یک سو، تجربیات متاورس متمرکز، مانند Facebook Horizon و Microsoft Mesh، هدفشان ساخت جهانهای مستقلای است که قلمروشان کاملاً درون اکوسیستمهای انحصاری قرار دارد. از سوی دیگر، پروژههای غیرمتمرکز در پی تجهیز کاربران خود به ابزارهایی برای خلق، مبادله و تملک کالاهای دیجیتال، ایمنسازی دادههایشان و تعامل با یکدیگر خارج از محدودیتهای سیستمهای شرکتی هستند.

Industry Analysis: این دوگانگی، تنش گستردهتر در فناوری بین باغهای حصارکشیشده و اکوسیستمهای باز را منعکس میکند که پیامدهای مهمی برای حاکمیت کاربر و نوآوری دارد.

با این حال، در هر دو حالت، متاورس صرفاً یک پلتفرم، بازی یا شبکه اجتماعی نیست؛ بلکه به طور بالقوه هر پلتفرم آنلاین، بازی و شبکه اجتماعی است که توسط مردم سراسر جهان استفاده میشود و همگی در یک چشمانداز از جهانهای مجازی با هم ادغام شدهاند که در تملک هیچ کاربری نیست و در عین حال متعلق به هر کاربری است.

به نظر ما، متاورس از پنج لایه تشکیل شده که بر روی یکدیگر قرار گرفتهاند. ابتداییترین لایه، زیرساخت است - فناوریهای فیزیکی که عملکرد متاورس را پشتیبانی میکنند. این موارد شامل استانداردها و نوآوریهای فناورانه مانند شبکههای 5G و 6G، نیمههادیها، سنسورهای کوچک معروف به MEMS و مراکز داده اینترنتی (IDCs) میشود.

لایه پروتکل در مرحله بعد قرار دارد. اجزای تشکیلدهنده آن فناوریهایی مانند بلاکچین، رایانش توزیعشده و رایانش لبهای هستند که توزیع کارآمد و مؤثر قدرت رایانشی به کاربران نهایی و حاکمیت افراد بر دادههای آنلاین خود را تضمین میکنند.

رابطهای انسانی لایه سوم متاورس را تشکیل میدهند. این موارد شامل دستگاههایی مانند گوشیهای هوشمند، پوشیدنیهای چاپ سهبعدی، زیستسنجهها، رابطهای عصبی و هدستها و عینکهای مجهز به AR/VR میشوند که به عنوان نقاط ورود ما به چیزی عمل میکنند که روزی مجموعهای از جهانهای آنلاین پایدار خواهد بود.

لایه خلاقیت متاورس بر روی لایه رابط انسانی قرار میگیرد و از پلتفرمها و محیطهای از بالا به پایین مانند Roblox، Shopify و Wix تشکیل شده است که برای ارائه ابزارهایی به کاربران جهت خلق چیزهای جدید طراحی شدهاند.

در نهایت، لایه تجربه پیشگفته، پشته متاورس را تکمیل میکند و به بخشهای کاری متاورس ظاهری اجتماعی و بازیگونه میبخشد. مولفههای لایه تجربه از توکنهای غیرمثلی (NFTs) گرفته تا تجارت الکترونیک، ورزش الکترونیک، رسانههای اجتماعی و بازیها را در بر میگیرد.

حاصل جمع این پنج لایه، متاورس است - تکهدوزی چابک، پایدار و به هم پیوسته از جهانهای مجازی که شانه به شانه در جهانی پیوسته ایستادهاند.

بینش معماری: این رویکرد لایهای چارچوبی جامع برای درک اکوسیستم پیچیده مورد نیاز برای پشتیبانی از تجربیات متاورس واقعی فراهم میکند.

B. Limitations of the metaverse development

امروز محبوبترین جهانهای آنلاین مانند Fortnite و Roblox قادر به پشتیبانی از دسترسی پذیری بنیادین، اتصال و خلاقیتی که متاورس آینده را تعریف خواهد کرد نیستند. پلتفرمهای متاورس با چالشی عظیم روبرو هستند: با محدودیت در عرضه قدرت پردازشی، از ارائه تجربه متاورس واقعی به کاربران خود بازمیمانند.

اگرچه پروژههای پرسر و صدا - مانند پروژه آتی Horizon فیسبوک و Mesh، ورود مایکروسافت به دنیای هولوپورتیگ و همکاری مجازی - از پشتیبانی سرویسهای ابری پیشرو برخوردارند، جهانهای مجازی که به کاربران ارائه میدهند همچنان در بوروکراسی پیچیده، بسیار متمرکز و فاقد قابلیت همکاری خواهند بود.

برای مثال، Roblox که بیش از 42 میلیون کاربر فعال روزانه دارد، تنها قادر به پشتیبانی از چندصد کاربر همزمان در یک جهان مجازی واحد است. این با دیدگاه متاورس از تعامل هزاران یا حتی میلیونها کاربر به طور همزمان در یک فضای مجازی یکسان فاصله بسیاری دارد.

Technical Limitation: پلتفرمهای کنونی با محدودیتهای اساسی معماری مواجه هستند که آنها را از مقیاسپذیری تا سطح همزمانی کاربران متاورسی بازمیدارد و این موضوع نیاز به رویکردهای زیرساختی جدید را برجسته میسازد.

محدودیت دیگر، هزینه بالای قدرت محاسباتی است. ارائهدهندگان متمرکز ابری قیمتهای بالایی برای منابع محاسباتی مورد نیاز جهت اجرای برنامههای متاورس دریافت میکنند که این امر ورود توسعهدهندگان کوچک و استارتآپها به این عرصه را دشوار میسازد. این موضوع مانعی برای نوآوری ایجاد کرده و تنوع تجربیات موجود در متاورس را محدود میکند.

Economic Analysis: مانع بالای ورود، یک گلوگاه نوآوری ایجاد میکند که در آن تنها شرکتهای دارای سرمایه قادر به مشارکت هستند و این موضوع تنوع و خلاقیت اساسی برای یک اکوسیستم متاورس پویا را محدود میسازد.

علاوه بر این، زیرساخت فعلی برای پاسخگویی به نیازهای منحصر به فرد برنامههای متاورس طراحی نشده است. این برنامهها به تأخیر کم، پهنای باند بالا و قابلیتهای پردازش بلادرنگ نیاز دارند که فراتر از دسترس بسیاری از سیستمهای موجود است. این امر منجر به تجربه کاربری ضعیف، با تأخیر، بافرینگ و سایر مسائل عملکردی میشود.

C. Our solution: the computecoin network

Computecoin network برای رفع این محدودیتها با ارائه یک زیرساخت غیرمتمرکز و با کارایی بالا برای متاورس طراحی شده است. راهحل ما از قدرت ابرهای غیرمتمرکز و فناوری بلاکچین بهره میبرد تا یک پلتفرم در دسترستر، مقیاسپذیرتر و مقرونبهصرفهتر برای برنامههای متاورس ایجاد کند.

نوآوری کلیدی شبکه Computecoin در توانایی آن برای تجمیع منابع محاسباتی از یک شبکه جهانی ابرهای غیرمتمرکز و مراکز داده است. این امر به ما امکان میدهد تا عرضهای تقریباً نامحدود از قدرت محاسباتی را با کسری از هزینه ارائهدهندگان متمرکز فراهم کنیم.

مزیت اقتصادی: با بهرهگیری از منابع محاسباتی بلااستفاده در سطح جهانی، Computecoin میتواند در مقایسه با ارائهدهندگان ابری سنتی صرفهجویی هزینه قابل توجهی محقق کرده و این صرفهجویی را به توسعهدهندگان و کاربران منتقل کند.

با واگذاری محاسبات به یک شبکه مجاورتی از ابرهای غیرمتمرکز نزدیک، میتوانیم تأخیر را به حداقل رسانده و عملکرد بلادرنگ را برای برنامههای متاورس تضمین کنیم. این امر برای تجربیات غوطهوری مانند AR/VR حیاتی است، جایی که حتی یک تأخیر کوچک میتواند توهم واقعیت را از بین ببرد.

معماری دو لایه شبکه Computecoin - PEKKA و MCP - یک راهحل جامع برای متاورس ارائه میدهد. PEKKA تجمیع و زمانبندی منابع محاسباتی را مدیریت میکند، در حالی که MCP از طریق الگوریتم اجماع نوآورانه Proof of Honesty، امنیت و اصالت محاسبات را تضمین مینماید.

طراحی معماری: جداسازی مدیریت منابع (PEKKA) و تأیید اعتماد (MCP) یک سیستم مقاوم ایجاد میکند که در آن عملکرد و امنیت به طور مستقل بهینهسازی شدهاند و در عین حال به صورت سینرژیک عمل میکنند.

D. Paper organization

ساختار مقاله: باقیمانده این مقاله به شرح زیر سازماندهی شده است: در بخش دوم، مروری دقیق بر PEKKA ارائه میدهیم، از جمله معماری، قابلیتهای تجمیع منابع و مکانیزمهای تخلیه محاسباتی آن. بخش سوم بر پروتکل محاسباتی متاورس (MCP) متمرکز است، با توضیحی عمیق در مورد الگوریتم اجماع Proof of Honesty. بخش چهارم به چگونگی توانایی خود-تکاملی مبتنی بر هوش مصنوعی برای بهبود مستمر شبکه Computecoin و انطباق با نیازهای در حال تغییر میپردازد. در بخش پنجم، توکنومیکس CCN را توصیف میکنیم، از جمله تخصیص توکن، حقوق ذینفعان و مکانیزمهای استخراج و سهاگذاری. بخش ششم انتشارات مرتبط با شبکه Computecoin را فهرست میکند. در نهایت، بخش هفتم مقاله را با خلاصهای از چشمانداز و برنامههای آینده به پایان میرساند.

II. PEKKA

A. مرور کلی

PEKKA (Parallel Edge Computing and Knowledge Aggregator) اولین لایه از شبکه Computecoin است. این سیستم به عنوان یک تجمیعکننده و زمانبند عمل میکند که ابرهای غیرمتمرکز را به طور یکپارچه ادغام کرده و محاسبات را به صورت پویا به یک شبکه مجاورتی واگذار میکند. هدف اصلی PEKKA ارائه یک رابط یکپارچه برای دسترسی و استفاده از منابع محاسباتی از ارائهدهندگان مختلف ابری غیرمتمرکز است.

PEKKA برای مقابله با پراکندگی اکوسیستم ابری غیرمتمرکز طراحی شده است. در حال حاضر ارائهدهندگان متعدد خدمات ابری غیرمتمرکز وجود دارند که هر کدام دارای API، مدل قیمتگذاری و مشخصات منابع مختص به خود هستند. این پراکندگی بهرهبرداری کامل از پتانسیل محاسبات غیرمتمرکز را برای توسعهدهندگان دشوار میسازد.

با تجمیع این منابع در یک شبکه واحد، PEKKA فرآیند استقرار و مقیاسپذیری برنامههای متاورس را ساده میکند. توسعهدهندگان میتوانند از طریق یک API یکپارچه به شبکه جهانی منابع محاسباتی دسترسی پیدا کنند، بدون آنکه نیازی به نگرانی در مورد زیرساخت های پایه باشند.

Developer Experience: PEKKA پیچیدگی تعامل با چندین ارائهدهنده ابری غیرمتمرکز را انتزاعی میکند، مشابه روشی که پلتفرمهای مدیریت ابری، مدیریت زیرساخت را در فناوری اطلاعات سنتی ساده کردند.

B. تجمیع ابرهای غیرمتمرکز

PEKKA منابع محاسباتی را از ارائهدهندگان مختلف ابر غیرمتمرکز، از جمله Filecoin، Crust و دیگران تجمیع میکند. این فرآیند تجمیع شامل چندین مرحله کلیدی است:

1. کشف منابع: PEKKA به طور مداوم شبکه را اسکن میکند تا منابع محاسباتی در دسترس از ارائهدهندگان مختلف را شناسایی کند. این شامل اطلاعاتی درباره نوع منابع (CPU، GPU، ذخیرهسازی)، موقعیت مکانی و وضعیت دسترسی فعلی آنها است.

اعتبارسنجی منابع: قبل از افزودن منابع به شبکه، PEKKA عملکرد و قابلیت اطمینان آنها را تأیید میکند. این اطمینان حاصل میکند که تنها منابع با کیفیت بالا در شبکه گنجانده شوند.

نمایهسازی منابع: منابع معتبرشده در یک دفتر کل توزیعشده فهرست میشوند که به عنوان یک سوابق شفاف و تغییرناپذیر از تمام منابع موجود در شبکه عمل میکند.

4. عادیسازی قیمتگذاری: PEKKA مدلهای قیمتگذاری ارائهدهندگان مختلف را یکسان میکند و مقایسه و انتخاب منابع را بر اساس نیازها و بودجه کاربران تسهیل مینماید.

5. تخصیص پویای منابع: PEKKA به طور مستمر تقاضای منابع محاسباتی را پایش کرده و تخصیص منابع را بر این اساس تنظیم میکند. این امر تضمین میکند که منابع به صورت بهینه استفاده شده و کاربران در زمان نیاز به منابع مورد نظر دسترسی دارند.

فرآیند تجمیع به گونهای طراحی شده که غیرمتمرکز و بدون نیاز به اعتماد است. هیچ نهاد واحدی شبکه را کنترل نمیکند و تمام تصمیمات از طریق مکانیزم اجماع اتخاذ میشوند. این امر تضمین میکند که شبکه باز، شفاف و مقاوم باقی بماند.

مدیریت منابع: این فرآیند تجمیع چندمرحلهای، یک بازار پویا برای منابع محاسباتی ایجاد میکند که هر دو طرف عرضه (تأمینکنندگان منابع) و تقاضا (توسعهدهندگان برنامهها) را از طریق الگوریتمهای تطبیق هوشمند بهینه میسازد.

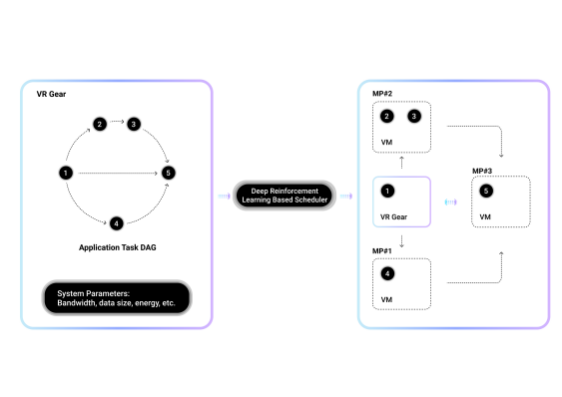

C. Computation offloading to a proximity network

یکی از ویژگیهای کلیدی PEKKA، قابلیت آن در انتقال محاسبات به یک شبکه مجاور از ابرهای غیرمتمرکز نزدیک است. این امر برای برنامههای متاورس که به تأخیر کم و پردازش بلادرنگ نیاز دارند، حیاتی است.

انتقال محاسبات شامل انتقال وظایف محاسباتی از دستگاه کاربر به یک گره نزدیک در شبکه میشود. این امر بار روی دستگاه کاربر را کاهش داده و تضمین میکند که وظایف به سرعت و با کارایی پردازش شوند.

PEKKA از یک الگوریتم پیشرفته برای تعیین گره بهینه برای هر وظیفه استفاده میکند. این الگوریتم چندین فاکتور از جمله مجاورت گره با کاربر، بار فعلی آن، قابلیتهای عملکردی و هزینه استفاده از گره را در نظر میگیرد.

فرآیند تخلیه بار برای کاربر و توسعهدهنده برنامه شفاف است. هنگامی که یک وظیفه تخلیه میشود، PEKKA پیشرفت آن را نظارت کرده و اطمینان حاصل میکند که نتایج بهموقع به کاربر بازگردانده شوند.

بهینهسازی عملکرد: تخلیه بار محاسباتی مبتنی بر مجاورت بهویژه برای برنامههای حساس به تأخیر مانند AR/VR بسیار حیاتی است، جایی که حتی میلیثانیهها تأخیر میتواند بهطور قابل توجهی بر تجربه کاربر تأثیر بگذارد.

C1. Offloading function 1

اولین تابع تخلیه بار برای وظایف حساس به تاخیر طراحی شده است، مانند رندرینگ بلادرنگ و برنامههای تعاملی. برای این وظایف، PEKKA اولویت را به مجاورت و سرعت نسبت به هزینه میدهد.

الگوریتم به این صورت عمل میکند: هنگامی که یک وظیفه حساس به تاخیر دریافت میشود، PEKKA تمام گرههای موجود در شعاع جغرافیایی مشخصی از کاربر را شناسایی میکند. سپس این گرهها را بر اساس بار فعلی و قابلیتهای پردازشی آنها ارزیابی میکند. گرهای با کمترین تاخیر و ظرفیت کافی برای پردازش وظیفه انتخاب میشود.

برای به حداقل رساندن بیشتر تاخیر، PEKKA از تحلیلهای پیشبینیکننده برای پیشبینی تقاضای آینده استفاده میکند. این امر به شبکه اجازه میدهد منابع را در مناطقی که انتظار میرود تقاضا بالا باشد، از پیش مستقر کند و اطمینان حاصل کند که پردازش کمتاخیر همیشه در دسترس است.

هوش پیشبینانه: استفاده از تحلیلهای پیشبینانه نشاندهنده رویکردی پیچیده در مدیریت منابع است که از تخصیص واکنشی فراتر رفته و به بهینهسازی پیشفعال بر اساس الگوها و روندهای استفاده میپردازد.

C2. Offloading function 2

تابع تخلیه دوم برای وظایف پردازش دستهای، مانند تحلیل دادهها و رندر محتوا طراحی شده است. برای این وظایف، PEKKA هزینه و کارایی را بر سرعت اولویت میدهد.

الگوریتم به این صورت عمل میکند: هنگامی که یک وظیفه پردازش دستهای دریافت میشود، PEKKA تمام گرههای موجود در شبکه را که منابع لازم برای پردازش وظیفه را دارند شناسایی میکند. سپس این گرهها را بر اساس هزینه، در دسترس بودن و عملکرد تاریخی ارزیابی میکند. گرهای که بهترین ترکیب از هزینه و کارایی را ارائه میدهد برای پردازش وظیفه انتخاب میشود.

برای وظایف بزرگ پردازش دستهای، PEKKA میتواند وظیفه را به زیروظایف کوچکتر تقسیم کرده و آنها را بین چندین گره توزیع کند. این رویکرد پردازش موازی به طور قابل توجهی زمان مورد نیاز برای تکمیل وظایف بزرگ را کاهش میدهد.

بهینهسازی بار کاری: این رویکرد دوکاره به PEKKA امکان میدهد برای انواع مختلف بارهای محاسباتی بهینهسازی کند و همزمان پاسخگویی بلادرنگ برای برنامههای تعاملی و صرفهجویی در هزینه برای وظایف پردازشی پسزمینه را تضمین نماید.

III. Metaverse Computing Protocol

A. مرور کلی

The Metaverse Computing Protocol (MCP) لایه دوم شبکه Computecoin است. این یک بلاکچین لایه 0.5/لایه 1 است که زیرساخت امنیت و اعتماد را برای شبکه فراهم میکند. MCP طراحی شده تا اطمینان حاصل کند نتایج محاسبات انجامشده روی شبکه ابری غیرمتمرکز معتبر و قابل اعتماد هستند.

یکی از چالشهای کلیدی در محاسبات غیرمتمرکز، اطمینان از انجام صحیح و صادقانه محاسبات توسط گرهها است. در یک محیط بدون اعتماد، هیچ تضمینی وجود ندارد که یک گره نتایج محاسبات را دستکاری نکند یا ادعای انجام کاری را که انجام نداده است نکند.

MCP این چالش را از طریق الگوریتم اجماع نوآورانه Proof of Honesty (PoH) خود حل میکند. PoH طراحی شده تا گرهها را به رفتار صادقانه تشویق کند و گرههای مخرب را شناسایی و مجازات نماید.

علاوه بر تأمین امنیت و اعتماد، MCP جنبههای اقتصادی شبکه را نیز مدیریت میکند. این سیستم ایجاد و توزیع توکنهای CCN را مدیریت میکند که برای پرداخت منابع محاسباتی و پاداش به گرهها بابت مشارکت در شبکه استفاده میشوند.

معماری اعتماد: MCP مشکل اساسی اعتماد در محاسبات غیرمتمرکز را با ایجاد سیستمی حل میکند که در آن رفتار صادقانه از نظر اقتصادی پاداش داده شده و رفتار غیرصادقانه از نظر اقتصادی جریمه میشود.

B. Consensus: Proof of Honesty (PoH)

Proof of Honesty (PoH) یک الگوریتم اجماع نوآورانه است که به طور ویژه برای شبکه Computecoin طراحی شده است. بر خلاف الگوریتمهای سنتی اجماع مانند Proof of Work (PoW) و Proof of Stake (PoS) که بر تأیید تراکنشها تمرکز دارند، PoH برای اعتبارسنجی نتایج محاسبات طراحی شده است.

ایده اصلی پشت PoH ایجاد سیستمی است که در آن نودها برای رفتار صادقانه تشویق میشوند. نودهایی که به طور مداوم نتایج دقیق ارائه میدهند با توکنهای CCN پاداش میگیرند، در حالی که نودهایی که نتایج نادرست ارائه میدهند جریمه میشوند.

PoH با ارسال دورهای "وظایف فیشینگ" به نودهای شبکه عمل میکند. این وظایف برای آزمایش صداقت نودها طراحی شدهاند. نودهایی که این وظایف را به درستی تکمیل میکنند، صداقت خود را نشان داده و پاداش میگیرند. نودهایی که در تکمیل این وظایف شکست میخورند یا نتایج نادرست ارائه میدهند، جریمه میشوند.

Algorithm Innovation: PoH با تمرکز بر یکپارچگی محاسباتی به جای صرفاً اعتبارسنجی تراکنش، انحراف قابل توجهی از مکانیسمهای اجماع سنتی نشان میدهد و آن را برای شبکههای محاسباتی غیرمتمرکز بینظیر میسازد.

B1. Algorithm overview

الگوریتم PoH شامل چندین مؤلفه کلیدی است: مخزن وظایف فیشینگ، زمانبند وظایف، تأییدکننده نتایج، سیستم قضاوت و پروتکل انگیزشی.

الگوریتم به این صورت عمل میکند: زمانبند وظایف، گرههایی را از شبکه انتخاب میکند تا وظایف محاسباتی را انجام دهند. این وظایف شامل وظایف کاربران واقعی و وظایف فیشینگ از مخزن وظایف فیشینگ میشوند. گرهها این وظایف را پردازش کرده و نتایج را به تأییدکننده نتایج بازمیگردانند.

تأییدکننده نتایج، خروجیهای مربوط به وظایف واقعی و فیشینگ را بررسی میکند. برای وظایف واقعی، تأییدکننده از ترکیبی از تکنیکهای رمزنگاری و اعتبارسنجی متقابل با سایر گرهها برای اطمینان از صحت استفاده میکند. برای وظایف فیشینگ، تأییدکننده از قبل پاسخ صحیح را میداند، بنابراین میتواند بلافاصله تشخیص دهد که آیا یک گره نتیجه نادرست ارائه داده است یا خیر.

سیستم داوری از نتایج تأییدکننده برای تشخیص گرههای صادق و غیرصادق استفاده میکند. گرههایی که به طور مداوم نتایج صحیح ارائه میدهند با توکنهای CCN پاداش میگیرند، در حالی که گرههای ارائهدهنده نتایج نادرست با ضبط سهامشان جریمه میشوند.

با گذشت زمان، الگوریتم خود را با رفتار گرهها تطبیق میدهد. به گرههایی با سابقه صداقت، وظایف مهمتر محول شده و پاداشهای بالاتری دریافت میکنند. گرههای دارای سابقه بیصداقتی وظایف کمتری دریافت کرده و در نهایت ممکن است از شبکه حذف شوند.

اعتماد تطبیقی: سیستم مبتنی بر اعتبار چرخه خودتقویتکنندهای ایجاد میکند که در آن گرههای صادق فرصتها و پاداشهای بیشتری به دست میآورند، در حالی که گرههای غیرصادق به تدریج از شبکه حاشیهنشین میشوند.

B2. Phishing-task repository

مخزن وظایف فیشینگ مجموعهای از وظایف از پیش محاسبه شده با نتایج شناخته شده است. این وظایف برای آزمایش صداقت و شایستگی گرهها در شبکه طراحی شدهاند.

این مخزن شامل انواع گستردهای از وظایف است، از جمله محاسبات ساده، شبیهسازیهای پیچیده و وظایف پردازش داده. این وظایف به گونهای طراحی شدهاند که نمایانگر انواع وظایفی باشند که گرهها در شبکه واقعی با آن مواجه خواهند شد.

برای اطمینان از اینکه گرهها نتوانند بین وظایف فیشینگ و وظایف واقعی تمایز قائل شوند، وظایف فیشینگ دقیقاً مشابه وظایف واقعی قالببندی شدهاند. همچنین دامنه مشابهی از سطوح دشواری و نیازهای محاسباتی را پوشش میدهند.

مخزن به طور مداوم با وظایف جدید به روز میشود تا از به خاطر سپردن نتایج وظایف موجود توسط گرهها جلوگیری شود. وظایف جدید توسط یک گروه غیرمتمرکز از اعتبارسنجها اضافه میشوند که برای مشارکتهایشان با توکنهای CCN پاداش میگیرند.

انتخاب وظایف از مخزن به صورت تصادفی انجام میشود تا اطمینان حاصل شود که گرهها نمیتوانند پیشبینی کنند کدام وظایف، وظایف فیشینگ خواهند بود. این فرآیند انتخاب تصادفی طوری طراحی شده که برای گرههای مخرب دشوار باشد تا سیستم را دستکاری کنند.

طراحی امنیتی: مکانیسم وظیفه فیشینگ یک سیستم تأیید مستمر ایجاد میکند که به صورت شفاف در گردش کار عادی عمل میکند و تشخیص و دور زدن فرآیند تأیید را برای بازیگران مخرب دشوار میسازد.

B3. Task scheduler

زمانبند وظیفه مسئول توزیع وظایف بین گرههای شبکه است. این مؤلفه نقش حیاتی در اطمینان از پردازش کارآمد وظایف و حفظ امنیت شبکه ایفا میکند.

زمانبند از یک سیستم اعتبارسنجی برای تعیین گرههای واجد شرایط دریافت وظایف استفاده میکند. گرههای دارای اعتبار بالاتر (یعنی سابقه ارائه نتایج صحیح) شانس بیشتری برای دریافت وظایف، به ویژه وظایف با ارزش بالا دارند.

زمانبند هنگام توزیع وظایف، فاکتورهای متعددی از جمله اعتبار گره، قابلیتهای پردازشی، موقعیت جغرافیایی و بار فعلی آن را در نظر میگیرد. این اطمینان را ایجاد میکند که وظایف به مناسبترین گرهها اختصاص داده شوند.

برای وظایف کاربران واقعی، زمانبند ممکن است همان وظیفه را به چندین گره اختصاص دهد تا اعتبارسنجی متقابل امکانپذیر شود. این کمک میکند تا از صحت نتایج اطمینان حاصل شود، حتی اگر برخی گرهها به طور مخرب عمل کنند.

برای وظایف فیشینگ، زمانبند معمولاً هر وظیفه را تنها به یک گره اختصاص میدهد. دلیل این است که نتیجه صحبت از پیش مشخص است، بنابراین نیازی به اعتبارسنجی متقابل وجود ندارد.

زمانبند به طور مداوم عملکرد گرهها را نظارت کرده و الگوریتم توزیع وظایف خود را بر این اساس تنظیم میکند. این امر تضمین میکند که شبکه کارآمد باقی مانده و در برابر شرایط متغیر پاسخگو باشد.

توزیع هوشمند: فرآیند تصمیمگیری چندعاملی زمانبند، هم عملکرد (از طریق تطبیق قابلیت و مکان) و هم امنیت (از طریق انتساب وظایف مبتنی بر اعتبار) را بهینه میسازد.

B4. Result verification

مؤلفه تأیید نتیجه مسئول بررسی صحت نتایج بازگردانده شده توسط گرهها است. این مؤلفه از ترکیبی از تکنیکها برای اطمینان از صحت و اصالت نتایج استفاده میکند.

برای وظایف فیشینگ، تأیید ساده است: تأییدکننده به سادگی نتیجه بازگردانده شده توسط گره را با نتیجه صحیح شناخته شده مقایسه میکند. در صورت مطابقت، گره صادق در نظر گرفته میشود و در صورت عدم مطابقت، گره ناصادق محسوب میشود.

برای وظایف کاربر واقعی، تأیید پیچیدهتر است. تأییدکننده از چندین تکنیک از جمله:

1. اعتبارسنجی متقابل: هنگامی که یک وظیفه یکسان به چندین گره اختصاص داده میشود، تأییدکننده نتایج را مقایسه میکند. اگر بین گرهها اجماع وجود داشته باشد، نتیجه دقیق در نظر گرفته میشود. در صورت وجود اختلاف، تأییدکننده ممکن است درخواست کند گرههای اضافی برای حل تعارض، وظیفه را پردازش کنند.

2. تأیید رمزنگاری: برخی وظایف شامل اثباتهای رمزنگاری هستند که به تأییدکننده اجازه میدهند دقت نتیجه را بدون پردازش مجدد کل وظیفه بررسی کند. این بهویژه برای وظایف پیچیدهای که پردازش مجدد آنها پرهزینه خواهد بود، مفید است.

3. بررسی نمونهای: تأییدکننده به صورت تصادفی زیرمجموعهای از وظایف واقعی را برای پردازش مجدد توسط خود انتخاب میکند. این امر کمک میکند تا اطمینان حاصل شود که گرهها نمیتوانند به طور مداوم نتایج نادرست برای وظایف واقعی ارائه دهند بدون آنکه شناسایی شوند.

فرآیند تأیید به گونهای طراحی شده است که کارآمد باشد، به طوری که بار اضافه قابل توجهی به شبکه تحمیل نکند. هدف تأمین سطح بالایی از امنیت در حین حفظ عملکرد و مقیاسپذیری شبکه است.

Verification Strategy: رویکرد چندلایه تأیید، امنیت robust ارائه میدهد در حالی که overhead محاسباتی را به حداقل میرساند و تعادل ضروری بین trust و performance را برای محاسبات غیرمتمرکز عملی برقرار میکند.

B5. قضاوت

سیستم قضاوت مسئول ارزیابی رفتار گرهها بر اساس نتایج فرآیند تأیید است. این سیستم به هر گره یک امتیاز اعتبار اختصاص میدهد که نشاندهنده سابقه صداقت و قابلیت اطمینان گره است.

گرههایی که به طور مداوم نتایج صحیح ارائه میدهند، شاهد افزایش امتیاز اعتبار خود هستند. گرههایی که نتایج نادرست ارائه میدهند، شاهد کاهش امتیاز اعتبار خود هستند. میزان این تغییر بستگی به شدت تخلف دارد.

برای تخلفات جزئی، مانند ارائه گاهبهگاه نتایج نادرست، امتیاز اعتبار ممکن است کمی کاهش یابد. برای تخلفات جدیتر، مانند ارائه مداوم نتایج نادرست یا تلاش برای دستکاری سیستم، امتیاز اعتبار ممکن است به طور قابل توجهی کاهش یابد.

علاوه بر تنظیم امتیازات اعتبار، سیستم داوری میتواند مجازاتهای دیگری نیز اعمال کند. برای مثال، نودهایی با امتیاز اعتبار بسیار پایین ممکن است به طور موقت یا دائم از شبکه حذف شوند. همچنین ممکن است توکنهای CCN سهامگذاری شده آنان ضبط شود.

سیستم قضاوت به گونهای طراحی شده که شفاف و منصفانه باشد. قوانین ارزیابی رفتار گرهها به صورت عمومی در دسترس است و تصمیمات سیستم بر اساس معیارهای عینی اتخاذ میشود.

اقتصاد اعتبار: سیستم اعتبارسنجی انگیزه اقتصادی قدرتمندی برای رفتار صادقانه ایجاد میکند، چرا که گرههای دارای امتیاز اعتبار بالا، وظایف بیشتر و پاداشهای بالاتری دریافت میکنند که این امر چرخهی virtuoso از اعتماد و عملکرد را ایجاد مینماید.

B6. Incentive protocol

پروتکل انگیزشی برای پاداش دادن به گرههایی طراحی شده که صادقانه عمل میکنند و به شبکه کمک میکنند. این پروتکل از ترکیب پاداشهای بلوکی، کارمزدهای تراکنش و پاداشهای تکمیل وظیفه برای ایجاد انگیزه در رفتار مطلوب استفاده میکند.

پاداشهای بلوکی به گرههایی اعطا میشوند که با موفقیت تراکنشها را تأیید و بلوکهای جدید در بلاک چین MCP ایجاد میکنند. میزان پاداش توسط برنامه تورم شبکه تعیین میشود.

کارمزدهای تراکنش توسط کاربران برای قرارگیری تراکنشهایشان در بلاک چین پرداخت میشود. این کارمزدها بین گرههایی که تراکنشها را تأیید میکنند توزیع میشود.

پاداشهای تکمیل وظیفه به گرههایی پرداخت میشود که موفق به انجام وظایف محاسباتی میشوند. میزان پاداش به پیچیدگی وظیفه، اعتبار گره و تقاضای فعلی برای منابع محاسباتی بستگی دارد.

گرههایی با امتیازات اعتبار بالاتر، برای انجام وظایف پاداش بیشتری دریافت میکنند. این یک چرخه بازخورد مثبت ایجاد میکند که در آن رفتار صادقانه پاداش داده میشود و گرهها انگیزه دارند تا اعتبار خوب خود را حفظ کنند.

علاوه بر این پاداشها، پروتکل انگیزشی همچنین شامل مکانیزمهایی برای جلوگیری از رفتار مخرب است. به عنوان مثال، نودها ملزم به وثیقه گذاری توکنهای CCN برای مشارکت در شبکه هستند. اگر نودی مرتکب رفتار مخرب تشخیص داده شود، وثیقه آن ممکن است مصادره گردد.

ترکیب پاداشها و جریمهها انگیزه قدرتمندی برای نودها ایجاد میکند تا صادقانه عمل کرده و در موفقیت شبکه مشارکت نمایند.

Economic Design: پروتکل انگیزشی یک سیستم اقتصادی متعادل ایجاد میکند که همزمان به مشارکت پاداش داده و رفتارهای مخرب را جریمه مینماید، و بدین ترتیب انگیزههای نودهای فردی را با سلامت و امنیت کلی شبکه همسو میسازد.

C. System optimization

برای اطمینان از کارایی، مقیاسپذیری و پاسخگویی شبکه Computecoin، چندین تکنیک بهینهسازی سیستم را پیادهسازی کردهایم:

1. Sharding: بلاکچین MCP به چندین شارد تقسیم شده که هر کدام میتوانند تراکنشها را به صورت مستقل پردازش کنند. این امر توان عملیاتی شبکه را به طور قابل توجهی افزایش میدهد.

پردازش موازی: هر دو پروتکل PEKKA و MCP برای بهرهبرداری از پردازش موازی طراحی شدهاند. این قابلیت به شبکه اجازه میدهد چندین وظیفه را به طور همزمان مدیریت کند و ظرفیت کلی آن را افزایش میدهد.

Caching: دادهها و نتایج پرکاربرد در حافظه کش ذخیره میشوند تا نیاز به محاسبات تکراری کاهش یابد. این امر عملکرد شبکه را بهبود بخشیده و هزینه استفاده از آن را کاهش میدهد.

4. تخصیص پویای منابع: شبکه به طور مستمر تقاضا برای منابع محاسباتی را نظارت کرده و تخصیص منابع را بر این اساس تنظیم میکند. این امر تضمین میکند که منابع به طور کارآمد استفاده شده و شبکه بتواند برای پاسخگویی به تقاضاهای متغیر، مقیاسپذیری داشته باشد.

5. فشردهسازی: دادهها قبل از انتقال از طریق شبکه فشرده میشوند که نیازهای پهنای باند را کاهش داده و عملکرد را بهبود میبخشد.

6. الگوریتمهای بهینهشده: الگوریتمهای مورد استفاده برای زمانبندی وظایف، تأیید نتایج و اجماع، به طور مستمر بهینهسازی شده تا کارایی بهبود یافته و سربار محاسباتی کاهش یابد.

این بهینهسازیها تضمین میکنند که شبکه Computecoin میتواند تقاضای بالای برنامههای متاورس را در حالی که سطح بالایی از عملکرد و امنیت را حفظ میکند، مدیریت نماید.

مهندسی عملکرد: این بهینهسازیها نشاندهنده تکنیکهای پیشرفته در مهندسی سیستمهای توزیعشده هستند که اطمینان میدهند شبکه میتواند برای پاسخگویی به تقاضای محاسباتی عظیم متاورس در حالی که تأخیر کم و قابلیت اطمینان بالا را حفظ میکند، مقیاسپذیر باشد.

IV. خود-تکاملی مبتنی بر هوش مصنوعی

شبکه Computecoin برای بهبود مستمر و سازگاری با شرایط در حال تغییر از طریق خود-تکاملی مبتنی بر هوش مصنوعی طراحی شده است. این قابلیت به شبکه اجازه میدهد تا عملکرد خود را بهینهسازی کند، امنیت خود را افزایش دهد و عملکرد خود را در طول زمان گسترش دهد.

در قلب این قابلیت خود-تکاملی، شبکهای از عاملهای هوش مصنوعی قرار دارد که جنبههای مختلف عملکرد شبکه را نظارت میکنند. این عاملها دادههایی در مورد عملکرد شبکه، رفتار گرهها، تقاضای کاربر و سایر عوامل مرتبط جمعآوری میکنند.

این عاملها با استفاده از الگوریتمهای یادگیری ماشین، دادههای جمعآوری شده را تجزیه و تحلیل میکنند تا الگوها را شناسایی کنند، ناهنجاریها را تشخیص دهند و پیشبینیهایی درباره رفتار آینده شبکه انجام دهند. بر اساس این تحلیل، عاملها میتوانند بهبودهایی برای الگوریتمها، پروتکلها و راهبردهای تخصیص منابع شبکه پیشنهاد دهند.

برخی نمونههای چگونگی استفاده از هوش مصنوعی برای ارتقای شبکه شامل موارد زیر است:

1. تخصیص پیشبینانه منابع: الگوریتمهای هوش مصنوعی تقاضای آینده برای منابع محاسباتی را پیشبینی کرده و بر این اساس تخصیص منابع را تنظیم میکنند. این امر تضمین میکند که شبکه در دورههای اوج تقاضا، ظرفیت کافی برای پاسخگویی به نیازها را دارا باشد.

2. شناسایی ناهنجاری: عاملهای هوش مصنوعی الگوهای رفتاری غیرعادی که ممکن است نشاندهنده فعالیت مخرب باشد را تشخیص میدهند. این امکان به شبکه میدهد تا به سرعت به تهدیدات امنیتی بالقوه پاسخ دهد.

3. بهینهسازی عملکرد: الگوریتمهای هوش مصنوعی دادههای عملکرد شبکه را تجزیه و تحلیل کرده تا گلوگاهها را شناسایی و راهکارهای بهینهسازی را پیشنهاد دهند. این امر به بهبود مستمر سرعت و کارایی شبکه کمک میکند.

4. امنیت تطبیقی: عاملهای هوش مصنوعی از رویدادهای امنیتی گذشته یاد میگیرند تا راهبردهای جدیدی برای محافظت از شبکه توسعه دهند. این قابلیت به شبکه اجازه میدهد تا با تهدیدات نوظهور سازگار شود.

5. خدمات شخصیسازی شده: الگوریتمهای هوش مصنوعی رفتار کاربر را تجزیه و تحلیل میکنند تا توصیههای شخصیسازی شده ارائه داده و تجربه کاربری را بهینهسازی نمایند.

Technical Perspective: یکپارچهسازی هوش مصنوعی برای خودتکاملی، پیشرفت قابلتوجهی در بلاکچین و سیستمهای غیرمتمرکز محسوب میشود که بهینهسازی مستمر را بدون نیاز به ارتقای دستی پروتکل ممکن میسازد.

فرآیند خودتکاملی به گونهای طراحی شده که غیرمتمرکز و شفاف است. عاملهای هوش مصنوعی در چارچوب مجموعهای از دستورالعملها عمل میکنند که تضمین مینماید پیشنهاداتشان با اهداف کلی شبکه همسو باشد. تغییرات پیشنهادی برای شبکه پیش از اجرا توسط جامعه غیرمتمرکز اعتبارسنجها ارزیابی میشوند.

این قابلیت خودتکاملی مبتنی بر هوش مصنوعی تضمین میکند که شبکه Computecoin در مرز فناوری باقی بماند و به طور مستمر برای پاسخگویی به نیازهای در حال تحول متاورس سازگار شود.

معماری سازگار: این قابلیت خودتکاملی، شبکه را از یک زیرساخت ایستا به یک سیستم زنده و سازگار تبدیل میکند که میتواند بر اساس الگوهای استفاده در دنیای واقعی و نیازهای نوظهور، به طور مستمر خود را بهبود بخشد.

V. TOKENOMICS

A. CCN token allocation

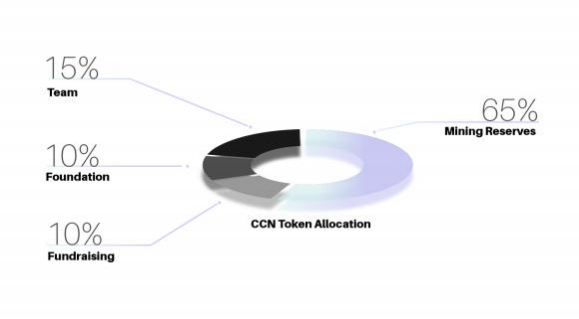

The total supply of CCN tokens is fixed at 21 billion. The tokens are allocated as follows:

1. Mining rewards: 50% (10.5 billion tokens) are allocated for mining rewards. These tokens are distributed to nodes that contribute computing resources to the network and help secure the MCP blockchain.

تیم و مشاوران: 15 درصد (3.15 میلیارد توکن) به تیم مؤسس و مشاوران اختصاص یافته است. این توکنها مشمول برنامه وستینگ میشوند تا تعهد بلندمدت به پروژه تضمین شود.

بنیاد: 15 درصد (3.15 میلیارد توکن) به Computecoin Network Foundation اختصاص یافته است. این توکنها برای تأمین مالی پژوهش و توسعه، بازاریابی و ابتکارات جامعه استفاده میشوند.

شرکای راهبردی: 10 درصد (2.1 میلیارد توکن) به شرکای راهبردی که منابع و پشتیبانی ضروری را برای شبکه فراهم میکنند اختصاص یافته است.

5. Public sale: 10% (2.1 billion tokens) برای فروش عمومی به منظور تأمین مالی پروژه و توزیع توکن در جامعه گستردهتر در نظر گرفته شده است.

تخصیص توکن به گونهای طراحی شده است که اطمینان حاصل شود توزیع متعادلی از توکن بین تمامی ذینفعان وجود دارد، با تأکید قوی بر پاداش دادن به کسانی که در رشد و امنیت شبکه مشارکت میکنند.

طراحی اقتصادی: استراتژی تخصیص توکن بین انگیزهدهی به مشارکتکنندگان اولیه و رشد بلندمدت اکوسیستم تعادل برقرار میکند و اطمینان حاصل میکند که همه ذینفعان با موفقیت شبکه همسو هستند.

B. CCN stakeholders and their rights

چندین نوع ذینفع در شبکه Computecoin وجود دارد که هر کدام حقوق و مسئولیتهای خاص خود را دارند:

ماینرها: ماینرها منابع محاسباتی خود را به شبکه اختصاص داده و به امنیت بلاکچین MCP کمک میکنند. در ازای آن، پاداش استخراج و کارمزد تراکنشها را دریافت میکنند. ماینرها همچنین حق مشارکت در فرآیند اجماع و رأیدهی به پیشنهادات شبکه را دارا میباشند.

کاربران: کاربران با پرداخت توکنهای CCN به منابع محاسباتی شبکه دسترسی پیدا میکنند. آنان حق استفاده از منابع شبکه و دریافت نتایج دقیق و قابل اطمینان برای وظایف محاسباتی خود را دارا میباشند.

توسعهدهندگان: توسعهدهندگان برنامهها و سرویسها را بر بستر شبکه Computecoin میسازند. آنان حق دسترسی به API شبکه و استفاده از منابع آن برای تقویت برنامههای خود را دارا میباشند.

4. Token holders: دارندگان توکن حق رأی دادن به پیشنهادات شبکه و مشارکت در حاکمیت شبکه را دارا میباشند. همچنین آنان حق استیک کردن توکنهای خود برای کسب پاداشهای اضافی را دارند.

5. Foundation: بنیاد شبکه Computecoin مسئول توسعه بلندمدت و حاکمیت شبکه است. این بنیاد حق تخصیص بودجه برای پژوهش و توسعه، بازاریابی و ابتکارات جامعه را دارا میباشد.

حقوق و مسئولیتهای هر گروه از ذینفعان به گونهای طراحی شدهاند که اطمینان حاصل شود شبکه غیرمتمرکز، امن و سودمند برای تمامی مشارکتکنندگان باقی میماند.

ساختار حاکمیت: این مدل حکمرانی چندذینفعی یک اکوسیستم متعادل ایجاد میکند که در آن هیچ گروه واحدی نمیتواند بر فرآیند تصمیمگیری سلطه داشته باشد و اطمینان میدهد که شبکه با اصول غیرمتمرکز خود همسو باقی میماند.

C. Mint CCN tokens

توکنهای CCN از طریق فرآیندی به نام ماینینگ تولید میشوند. ماینینگ شامل اختصاص منابع محاسباتی به شبکه و کمک به ایمنسازی بلاکچین MCP میباشد.

ماینرها برای حل مسائل ریاضی پیچیده رقابت میکنند که به تأیید تراکنشها و ایجاد بلاکهای جدید در بلاکچین کمک میکند. به اولین ماینری که مسئله را حل کند تعداد معینی توکن CCN پاداش داده میشود.

پاداش ماینینگ بر اساس برنامهای از پیش تعریف شده به مرور زمان کاهش مییابد. این مکانیسم برای کنترل نرخ تورم توکنهای CCN و اطمینان از رسیدن عرضه کل به ۲۱ میلیارد در طول دوره ۱۰۰ ساله طراحی شده است.

علاوه بر پاداش بلوک، ماینرها کارمزد تراکنشها را نیز دریافت میکنند. این کارمزدها توسط کاربران برای قرارگیری تراکنشهایشان در بلاک چین پرداخت میشود.

استخراج به گونهای طراحی شده که برای هر فردی با یک رایانه و اتصال به اینترنت قابل دسترسی باشد. با این حال، سختی مسائل استخراج به صورت پویا تنظیم میشود تا نرخ ایجاد بلوکهای جدید به طور یکنواخت حفظ شود، صرف نظر از قدرت محاسباتی کل در شبکه.

توزیع توکن: مکانیزم استخراج، توزیع عادلانه و غیرمتمرکز توکنها را تضمین میکند و در عین حال امنیت شبکه را حفظ مینماید که منجر به ایجاد رابطهای همزیستگونه بین توزیع توکن و امنیت شبکه میشود.

D. Token release plan

انتشار توکنهای CCN توسط یک برنامه زمانبندی از پیش تعریف شده کنترل میشود که برای تضمین عرضه پایدار و قابل پیشبینی توکنها به بازار طراحی شده است.

پاداش های ماینینگ: پاداش های استخراج با ۱۰,۰۰۰ CCN در هر بلاک آغاز شده و هر ۴ سال ۵۰٪ کاهش می یابد. این مکانیسم مشابه سیستم halving بیت کوین است.

تیم و مشاوران: توکن های تخصیص یافته به تیم و مشاوران به تدریج طی دوره ۴ ساله آزاد می شوند، که ۲۵٪ پس از ۱ سال و ۷۵٪ باقیمانده به صورت ماهیانه در طول ۳ سال بعدی منتشر می گردد.

بنیاد: توکن های تخصیص یافته به بنیاد به تدریج طی یک دوره ۱۰ ساله آزاد می شوند، که سالانه ۱۰٪ از آنها منتشر می گردد.

4. Strategic partners: توکنهای تخصیصیافته به شرکای استراتژیک تابع برنامههای وستینگ متفاوتی هستند که بسته به توافق هر شریک متغیر است، اما معمولاً بین ۱ تا ۳ سال بازه زمانی دارند.

5. Public sale: توکنهای فروختهشده در فروش عمومی بلافاصله و بدون دوره وستینگ آزاد میشوند.

این برنامه انتشار به گونهای طراحی شده است که از ورود ناگهانی مقادیر زیادی توکن به بازار جلوگیری کند، که میتواند موجب نوسانات قیمتی شود. همچنین این برنامه اطمینان حاصل میکند که تمامی ذینفعان انگیزهای بلندمدت برای مشارکت در موفقیت شبکه دارند.

ثبات بازار: برنامه انتشار با طراحی دقیق از فروش بیرویه توکنها جلوگیری کرده و همسویی بلندمدت بین تمامی ذینفعان را تضمین میکند، که شرایط اقتصادی باثباتی برای رشد شبکه ایجاد مینماید.

E. Mining Pass and staking

Mining Pass مکانیزمی است که به کاربران امکان میدهد بدون نیاز به سرمایهگذاری در سختافزارهای پرهزینه در فرآیند ماینینگ مشارکت کنند. کاربران میتوانند با استفاده از توکنهای CCN یک Mining Pass خریداری کنند که به آنان حق دریافت بخشی از پاداشهای ماینینگ را اعطا میکند.

Mining Passها در سطوح مختلفی در دسترس هستند که پاسهای سطح بالاتر سهم بیشتری از پاداشهای ماینینگ را ارائه میدهند. قیمت Mining Passها توسط بازار تعیین شده و بر اساس تقاضا به صورت پویا تنظیم میشود.

Staking روش دیگری برای کسب پاداش توسط کاربران است. کاربران میتوانند توکنهای CCN خود را با قفل کردن در یک قرارداد هوشمند برای مدت زمان مشخصی به Stake اختصاص دهند. در ازای آن، بخشی از کارمزدهای تراکنش و پاداشهای بلوک را دریافت میکنند.

میزان پاداش دریافتی کاربر از استیکینگ به تعداد توکنهای استیک شده و مدت زمان استیک بستگی دارد. کاربرانی که توکنهای بیشتری برای دورههای طولانیتر استیک میکنند، پاداشهای بالاتری دریافت میکنند.

استیکینگ با کاهش تعداد توکنهای قابل معامله به امنیت شبکه کمک میکند که باعث مقاومت بیشتر شبکه در برابر حملات میشود. همچنین روشی برای کسب درآمد غیرفعال از توکنهای CCN در اختیار کاربران قرار میدهد.

دسترسی مشارکت: مکانیزمهای Mining Pass و سهامداری، مشارکت در شبکه را دموکراتیک میکنند و به کاربران با سطوح مختلف تخصص فنی و سرمایه اجازه میدهند در رشد شبکه مشارکت کرده و از آن بهرهمند شوند.

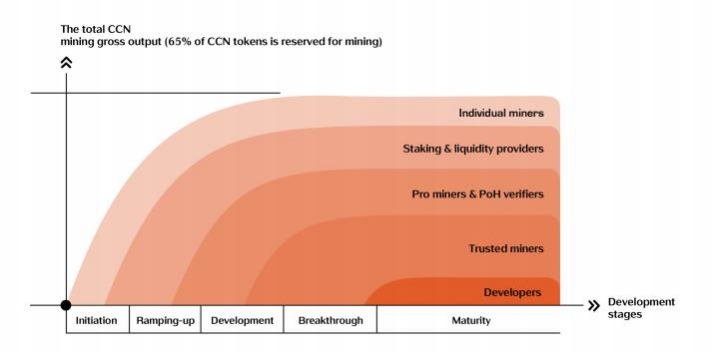

F. Development stage

توسعه شبکه Computecoin به چند مرحله تقسیم میشود:

1. مرحله 1 (بنیاد): این مرحله بر توسعه زیرساخت هستهای شبکه متمرکز است، از جمله لایه PEKKA و بلاک چین MCP. همچنین شامل ساخت یک شبکه آزمایشی کوچک با تعداد محدودی گره میشود.

2. مرحله 2 (گسترش): در این مرحله، شبکه برای شامل شدن گرههای بیشتر و پشتیبانی از انواع بیشتری از وظایف محاسباتی گسترش مییابد. قابلیتهای خود-تکاملی مبتنی بر هوش مصنوعی نیز در طول این مرحله معرفی میشوند.

3. مرحله 3 (بلوغ): این مرحله بر بهینهسازی شبکه و مقیاسپذیری آن برای پاسخگویی به تقاضاهای بالای برنامههای متاورس متمرکز است. همچنین شامل یکپارچهسازی شبکه با دیگر شبکههای بلاک چین و پلتفرمهای متاورس میشود.

4. مرحله 4 (خودمختاری): در مرحله نهایی، شبکه کاملاً مستقل میشود و عوامل هوش مصنوعی اکثر تصمیمات مربوط به عملیات و توسعه شبکه را اتخاذ میکنند. نقش بنیاد به ارائه نظارت و اطمینان از همسویی شبکه با چشمانداز اولیه آن کاهش مییابد.

پیشبینی میشود هر مرحله تقریباً 2-3 سال برای تکمیل زمان ببرد، که بههمراه بهروزرسانیها و بهبودهای منظم در طول فرآیند توسعه منتشر خواهد شد.

راهبرد نقشه راه: رویکرد توسعه مرحلهای، پیشرفت سیستماتیک از زیرساخت پایه تا خودمختاری کامل را تضمین میکند و تعادل بین تکرار سریع و چشمانداز بلندمدت و پایداری برقرار میسازد.

VI. انتشارات

The following publications provide additional details about the Computecoin network and its underlying technologies:

1. "Computecoin Network: A Decentralized Infrastructure for the Metaverse" - این مقاله مروری بر شبکه Computecoin ارائه میدهد، از جمله معماری، الگوریتم اجماع و توکنومیکس آن.

2. "Proof of Honesty: A Novel Consensus Algorithm for Decentralized Computing" - این مقاله الگوریتم اجماع Proof of Honesty را به تفصیل شرح میدهد، از جمله طراحی، پیادهسازی و ویژگیهای امنیتی آن.

"PEKKA: A Parallel Edge Computing and Knowledge Aggregator for the Metaverse" - این مقاله بر لایه PEKKA در شبکه Computecoin تمرکز دارد، از جمله قابلیتهای تجمیع منابع و مکانیزمهای تخلیه محاسباتی آن.

"AI-Powered Self-Evolution in Decentralized Networks" - این مقاله به بررسی نقش هوش مصنوعی در توانمندسازی شبکه Computecoin برای بهبود مستمر و سازگاری با شرایط متغیر میپردازد.

"Tokenomics of Computecoin: Incentivizing a Decentralized Computing Ecosystem" - این مقاله تحلیل مفصلی از اقتصاد توکن CCN ارائه میدهد، از جمله تخصیص توکن، استخراج، سهاگذاری و حاکمیت.

این انتشارات در وبسایت شبکه Computecoin و در مجلات و کنفرانسهای علمی مختلف در دسترس هستند.

پایه علمی: انتشارات داوری شده اعتبار علمی و اعتبارسنجی فنی برای نوآوریهای شبکه Computecoin فراهم میکنند و شکاف بین تحقیقات نظری و اجرای عملی را پر میکنند.

VII. CONCLUSION

فراجهنمایی نشاندهنده تکامل بعدی اینترنت است که وعده تحول در نحوه تعامل، کار و بازی آنلاین ما را میدهد. با این حال، توسعه فراجهنمایی در حال حاضر توسط زیرساخت متمرکزی که اینترنت امروزی را نیرو میبخشد، محدود شده است.

شبکه Computecoin برای رفع این محدودیت با ارائه یک زیرساخت غیرمتمرکز و پرعملکرد برای فراجهنمایی طراحی شده است. راهحل ما از قدرت ابرهای غیرمتمرکز و فناوری بلاکچین بهره میبرد تا بستری در دسترستر، مقیاسپذیرتر و مقرونبهصرفهتر برای برنامههای فراجهنمایی ایجاد کند.

معماری دو لایه شبکه Computecoin - PEKKA و MCP - یک راهحل جامع برای متاورس ارائه میدهد. PEKKA تجمیع و زمانبندی منابع محاسباتی را مدیریت میکند، در حالی که MCP از طریق الگوریتم اجماع نوآورانه Proof of Honesty، امنیت و اصالت محاسبات را تضمین مینماید.

قابلیت خودتکاملی مبتنی بر هوشمصنوعی شبکه تضمین میکند که میتواند به طور مستمر بهبود یافته و با شرایط در حال تغییر سازگار شود و در مرزهای پیشروی فناوری باقی بماند.

توکنومیکهای CCN برای ایجاد یک اکوسیستم متعادل و پایدار طراحی شدهاند که مشوقهایی را برای تمامی ذینفعان جهت مشارکت در موفقیت شبکه فراهم میکند.

چشمانداز راهبردی: پیادهسازی موفق Computecoin Network میتواند با حل چالشهای زیرساختی بنیادین که مقیاسپذیری و دسترسی را محدود کردهاند، پذیرش متاورس را به طور چشمگیری تسریع کند.

ما معتقدیم شبکه Computecoin این پتانسیل را دارد که به زیرساخت بنیادین متاورس تبدیل شود و نسل جدیدی از برنامهها و تجربیات غیرمتمرکز را ممکن سازد. با پشتیبانی جامعه خود، متعهد به تحقق این چشمانداز هستیم.

تحقق چشمانداز: Computecoin نه تنها یک راهحل فناورانه، بلکه تغییری الگویی در نحوه ساخت و بهرهبرداری از زیرساختهای محاسباتی است که بالقوه میتواند چشمانداز دیجیتال دهههای آینده را بازتعریف کند.

REFERENCES

1. Stephenson, N. (1992). Snow Crash. Bantam Books.

2. Nakamoto, S. (2008). Bitcoin: A Peer-to-Peer Electronic Cash System.

3. Buterin, V. (2014). Ethereum: A Next-Generation Smart Contract and Decentralized Application Platform.

4. Benet, J. (2014). IPFS - سیستم فایل همتابههمتا، نسخهبندی شده، مبتنی بر محتوا.

5. Filecoin Foundation. (2020). Filecoin: A Decentralized Storage Network.

6. Crust Network. (2021). Crust: پروتکل ذخیرهسازی ابری غیرمتمرکز.

7. Wang, X., et al. (2021). رایانش ابری غیرمتمرکز: یک مرور. IEEE

8. Zhang, Y., et al. (2022). بلاک چین برای متاورس: یک مرور. ACM Computing Surveys.

9. Li, J., et al. (2022). AI-Powered Blockchain: A New Paradigm for Decentralized Intelligence. Neural Computing and Applications.

10. Chen, H., et al. (2021). توکنومیکس: بررسی اقتصاد توکنهای بلاکچین. Journal of Financial Data Science.