Computecoin Network: La Infraestructura de Web 3.0 y El Metaverso

Resumen

Web 3.0, una evolución de Web 2.0, se refiere a aplicaciones descentralizadas (dAPP) que se ejecutan en la blockchain. Estas son aplicaciones que permiten a cualquier persona participar con sus datos personales bien protegidos y controlados por ellos mismos. Sin embargo, existen varios desafíos en el desarrollo de Web 3.0, como la accesibilidad (es decir, menos accesible para la mayoría de los usuarios en comparación con los navegadores web modernos) y la escalabilidad (es decir, alto costo y larga curva de aprendizaje para utilizar infraestructura descentralizada).

Análisis: La transición de Web 2.0 a Web 3.0 representa un cambio fundamental en cómo se construyen y utilizan las aplicaciones, pasando de un control centralizado a una propiedad y gobernanza descentralizadas.

Por ejemplo, aunque el token no fungible (NFT) se almacena en blockchain, el contenido de la mayoría de los NFT todavía se almacena en nubes centralizadas como AWS o Google Cloud. Esto genera un alto riesgo para los activos NFT de los usuarios, contradiciendo la naturaleza de Web 3.0.

Technical Insight: Esto crea una contradicción fundamental donde la propiedad es descentralizada pero el almacenamiento de contenido permanece centralizado, exponiendo a los usuarios a los mismos riesgos que Web 3.0 pretende eliminar.

El metaverso, propuesto por primera vez por Neal Stephenson en 1992, se refiere a un mosaico infinitamente vasto de mundos virtuales persistentes en los que las personas pueden viajar, socializar y trabajar libremente. Sin embargo, aplicaciones y plataformas de metaverso como Fortnite y Roblox enfrentan un enorme desafío: su crecimiento está limitado por un suministro finito de potencia computacional instantánea y de bajo costo proveniente de nubes centralizadas.

Technical Insight: El metaverso requiere recursos computacionales que escalan exponencialmente con la participación de usuarios, creando demandas de infraestructura que los proveedores de nube tradicionales tienen dificultades para satisfacer de manera eficiente.

En resumen, construir las aplicaciones de próxima generación sobre la infraestructura centralizada actual (construida desde los años 1990) se ha convertido en el cuello de botella en la ruta crítica hacia el mundo con el que soñamos.

Hemos iniciado este proyecto, la red Computecoin junto con su token nativo CCN, para resolver este problema. Nuestro objetivo es construir la infraestructura de próxima generación para aplicaciones de propósito general en Web3 y el metaverso. En otras palabras, aspiramos a hacer para web 3.0 y el metaverso lo que los proveedores de nube centralizada hicieron para Web 2.0.

Visión Estratégica: Computecoin aspira a convertirse en la capa de infraestructura fundamental para todo el ecosistema Web 3.0, de manera similar a como AWS se convirtió en la columna vertebral de las aplicaciones Web 2.0.

La idea básica de nuestro sistema es primero agregar nubes descentralizadas como Filecoin y centros de datos de todo el mundo (en lugar de construir nueva infraestructura como lo hizo AWS hace 20 años) y luego descargar la computación a una red de proximidad de las nubes descentralizadas agregadas cercanas para potenciar las tareas de procesamiento de datos de los usuarios finales, como el renderizado 3D de AR/VR y el almacenamiento de datos en tiempo real, de manera económica e instantánea.

Nota de Arquitectura: Este enfoque representa un modelo híbrido que aprovecha la infraestructura descentralizada existente mientras optimiza el rendimiento mediante la descarga de computación basada en proximidad.

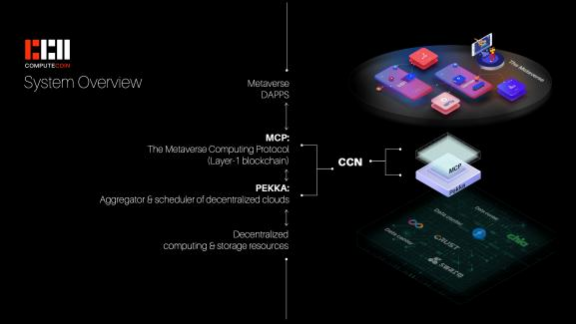

La red Computecoin comprende dos capas: PEKKA y el metaverse computing protocol (MCP). PEKKA es un agregador y planificador que integra perfectamente nubes descentralizadas y descarga dinámicamente la computación a una red de proximidad. Las capacidades de PEKKA incluyen desplegar aplicaciones web3 y metaverso en nubes descentralizadas en cuestión de minutos, y proporcionar una API unificada para un fácil almacenamiento y recuperación de datos desde cualquier nube descentralizada, como Filecoin o Crust.

Innovación técnica: PEKKA resuelve el problema de fragmentación en la computación descentralizada al proporcionar una interfaz unificada, similar a cómo las plataformas de gestión de nube abstrajeron la complejidad de la infraestructura en la computación en la nube tradicional.

El MCP es una blockchain de capa 0.5/capa 1 que presenta un algoritmo de consenso original, proof of honesty (PoH), que garantiza la autenticidad de los resultados de la computación externalizada en la red de nube descentralizada. En otras palabras, PoH establece confianza en las tareas de computación externalizadas a nubes descentralizadas sin confianza, sentando las bases para el ecosistema web 3.0 y del metaverso.

Innovación en seguridad: Proof of Honesty representa un enfoque novedoso para la confianza descentralizada, específicamente diseñado para verificación computacional en lugar de solo validación de transacciones.

I. INTRODUCCIÓN

Existe un amplio consenso en que Web 3.0 es la clave para materializar una experiencia más descentralizada e interactiva en el metaverso. En consecuencia, solemos considerar a Web 3.0 y las tecnologías relacionadas como los pilares fundamentales del metaverso. Por lo tanto, en lo que sigue, centraremos nuestra discusión en el metaverso, el objetivo final que persigue computecoin.

A. Introducción al metaverso

Imagina que cada actividad y experiencia de tu vida diaria ocurre al alcance de la mano. Imagina un tránsito fluido entre cada espacio, cada nodo que habitas, y las personas y cosas con las que interactúas en ellos. Esta visión de conectividad pura constituye el latido del metaverso.

El metaverso, como su nombre indica, se refiere a un mosaico infinitamente vasto de mundos virtuales persistentes entre los cuales las personas pueden viajar libremente. A Neal Stephenson se le atribuye haber esbozado la primera descripción del metaverso en su seminal novela de ciencia ficción de 1992 SnowDesde entonces, decenas de proyectos —desde Fortnite y Second Life hasta CryptoKitties y Decentraland— han acercado a la humanidad al metaverso.

Contexto histórico: El concepto del metaverso ha evolucionado de la ciencia ficción a la implementación práctica, donde cada iteración se construye sobre avances tecnológicos previos en mundos virtuales e interacciones digitales.

Cuando tome forma, el metaverso ofrecerá a sus habitantes una experiencia en línea tan rica como, y estrechamente vinculada con, sus vidas en el ámbito físico. De hecho, estos audaces pioneros podrán sumergirse en el metaverso a través de todo tipo de dispositivos, incluyendo auriculares de VR y wearables impresos en 3D, así como estándares tecnológicos y redes como blockchain y 5G. Mientras tanto, el funcionamiento fluido del metaverso y su capacidad de expandirse sin límites dependerán de una base duradera de potencia computacional.

El desarrollo del metaverso ha tomado un camino bifurcado. Por un lado, las experiencias centralizadas del metaverso, como Facebook Horizon y Microsoft Mesh, pretenden construir mundos independientes cuyo territorio se encuentra completamente dentro de ecosistemas propietarios. Por otro lado, los proyectos descentralizados buscan equipar a sus usuarios con las herramientas para crear, intercambiar y poseer bienes digitales, proteger sus datos e interactuar entre sí fuera de los límites de los sistemas corporativos.

Industry Analysis: Esta bifurcación refleja la tensión más amplia en la tecnología entre los jardines amurallados y los ecosistemas abiertos, con implicaciones significativas para la soberanía del usuario y la innovación.

En ambos casos, sin embargo, el metaverso no es una mera plataforma, juego o red social; es potencialmente cada plataforma en línea, juego y red social utilizada por personas en todo el mundo, todo agrupado en un paisaje de mundos virtuales que no pertenece a un solo usuario y a todos los usuarios al mismo tiempo.

En nuestra opinión, el metaverso comprende cinco capas superpuestas. La capa más elemental es la infraestructura: las tecnologías físicas que sustentan su funcionamiento. Estas incluyen estándares tecnológicos e innovaciones como redes 5G y 6G, semiconductores, pequeños sensores conocidos como MEMS y centros de datos de Internet (IDC).

Le sigue la capa de protocolo. Sus componentes son tecnologías, como blockchain, computación distribuida y edge computing, que garantizan una distribución eficiente y efectiva de la capacidad computacional a los usuarios finales, así como la soberanía de los individuos sobre sus propios datos en línea.

Las interfaces humanas constituyen la tercera capa del metaverso. Estas incluyen dispositivos —como smartphones, wearables impresos en 3D, biosensores, interfaces neurales y cascos/gafas con tecnología AR/VR— que sirven como nuestros puntos de entrada hacia lo que algún día será un conjunto de mundos en línea persistentes.

La capa de creación del metaverso se sitúa sobre el estrato de interfaz humana y está compuesta por plataformas y entornos top-down, como Roblox, Shopify y Wix, diseñados para proporcionar a los usuarios herramientas con las cuales crear nuevas cosas.

Finalmente, la mencionada capa de experiencia completa la estructura del metaverso, dotando a las partes funcionales del metaverso de un exterior social y gamificado. Los componentes de la capa de experiencia abarcan desde tokens no fungibles (NFTs) hasta comercio electrónico, e-sports, redes sociales y videojuegos.

La suma de estas cinco capas constituye el metaverso: un mosaico ágil, persistente e interconectado de mundos virtuales que coexisten hombro con hombro en un universo continuo.

Architectural Insight: Este enfoque por capas proporciona un marco integral para comprender el ecosistema complejo requerido para sustentar experiencias auténticas del metaverso.

B. Limitations of the metaverse development

Hoy, los mundos virtuales más populares como Fortnite y Roblox no pueden sustentar la accesibilidad radical, conectividad y creatividad que definirán el metaverso del futuro. Las plataformas de metaverso enfrentan un enorme desafío: limitadas por una oferta restringida de capacidad computacional, no logran ofrecer una experiencia de metaverso auténtica a sus usuarios.

Aunque proyectos prominentes —como el próximo proyecto Horizon de Facebook y Mesh, la incursión de Microsoft en holotransportación y colaboración virtual— cuentan con el respaldo de servicios cloud líderes, los mundos virtuales que ofrecen a los usuarios seguirán estando plagados de burocracia, altamente centralizados y carentes de interoperabilidad.

Por ejemplo, Roblox, que supera los 42 millones de usuarios activos diarios, solo puede soportar unos cientos de usuarios simultáneos en un mismo mundo virtual. Esto dista mucho de la visión del metaverso donde miles o incluso millones de usuarios interactúan simultáneamente en un mismo espacio virtual.

Limitación técnica: Las plataformas actuales enfrentan restricciones arquitectónicas fundamentales que les impiden escalar hasta lograr la concurrencia de usuarios a nivel de metaverso, lo que destaca la necesidad de nuevos enfoques de infraestructura.

Otra limitación es el alto costo de la capacidad computacional. Los proveedores de nube centralizada cobran precios premium por los recursos de computación necesarios para ejecutar aplicaciones del metaverso, lo que dificulta que pequeños desarrolladores y startups ingresen a este espacio. Esto crea una barrera para la innovación y limita la diversidad de experiencias disponibles en el metaverso.

Análisis económico: La alta barrera de entrada crea un cuello de botella para la innovación donde solo las corporaciones con grandes recursos pueden participar, limitando la diversidad y creatividad esenciales para un ecosistema de metaverso vibrante.

Además, la infraestructura actual no está diseñada para manejar las demandas únicas de las aplicaciones del metaverso. Estas aplicaciones requieren baja latencia, alto ancho de banda y capacidades de procesamiento en tiempo real que están fuera del alcance de muchos sistemas existentes. Esto resulta en una experiencia de usuario deficiente, con retrasos, almacenamiento en búfer y otros problemas de rendimiento.

C. Our solution: the computecoin network

Computecoin network está diseñada para abordar estas limitaciones al proporcionar una infraestructura descentralizada y de alto rendimiento para el metaverso. Nuestra solución aprovecha el poder de las nubes descentralizadas y la tecnología blockchain para crear una plataforma más accesible, escalable y rentable para las aplicaciones del metaverso.

La innovación clave de la red Computecoin es su capacidad para agregar recursos informáticos de una red global de nubes descentralizadas y centros de datos. Esto nos permite ofrecer un suministro virtualmente ilimitado de potencia de cálculo a una fracción del costo de los proveedores centralizados.

Ventaja Económica: Al aprovechar los recursos informáticos infrautilizados a nivel mundial, Computecoin puede lograr ahorros de costos significativos en comparación con los proveedores de nube tradicionales, transfiriendo estos ahorros a desarrolladores y usuarios.

Al trasladar la computación a una red de proximidad de nubes descentralizadas cercanas, podemos minimizar la latencia y garantizar un rendimiento en tiempo real para las aplicaciones del metaverso. Esto es crítico para experiencias inmersivas como AR/VR, donde incluso un pequeño retraso puede romper la ilusión de la realidad.

La arquitectura de dos capas de la red Computecoin —PEKKA y MCP— proporciona una solución integral para el metaverso. PEKKA maneja la agregación y programación de recursos computacionales, mientras que MCP garantiza la seguridad y autenticidad de los cálculos mediante su innovador algoritmo de consenso Proof of Honesty.

Diseño Arquitectónico: La separación entre gestión de recursos (PEKKA) y verificación de confianza (MCP) crea un sistema robusto donde el rendimiento y la seguridad se optimizan de forma independiente pero funcionan de manera sinérgica.

D. Organización del documento

El resto de este documento se organiza de la siguiente manera: En la Sección II, proporcionamos una descripción general detallada de PEKKA, incluyendo su arquitectura, capacidades de agregación de recursos y mecanismos de descarga computacional. La Sección III se centra en el Metaverse Computing Protocol (MCP), con una explicación en profundidad del algoritmo de consenso Proof of Honesty. La Sección IV analiza cómo la auto-evolución impulsada por IA permitirá a la red Computecoin mejorar continuamente y adaptarse a las demandas cambiantes. En la Sección V, describimos la tokenómica de CCN, incluyendo la asignación de tokens, los derechos de las partes interesadas y los mecanismos de minería y staking. La Sección VI enumera nuestras publicaciones relacionadas con la red Computecoin. Finalmente, la Sección VII concluye el documento con un resumen de nuestra visión y planes futuros.

II. PEKKA

A. Descripción general

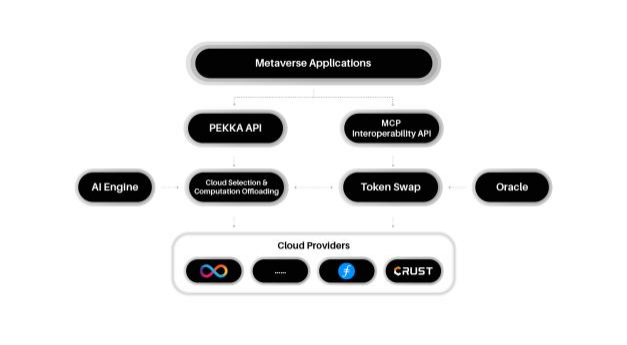

PEKKA (Parallel Edge Computing and Knowledge Aggregator) es la primera capa de la red Computecoin. Actúa como un agregador y planificador que integra de forma fluida las nubes descentralizadas y deriva dinámicamente la computación a una red de proximidad. El objetivo principal de PEKKA es proporcionar una interfaz unificada para acceder y utilizar recursos informáticos de varios proveedores de nube descentralizados.

PEKKA está diseñado para abordar la fragmentación del ecosistema de nube descentralizada. Actualmente, existen numerosos proveedores de nube descentralizada, cada uno con su propia API, modelo de precios y especificaciones de recursos. Esta fragmentación dificulta que los desarrolladores aprovechen todo el potencial de la computación descentralizada.

Al agrupar estos recursos en una única red, PEKKA simplifica el proceso de implementación y escalado de aplicaciones del metaverso. Los desarrolladores pueden acceder a una red global de recursos computacionales a través de una API unificada, sin tener que preocuparse por la infraestructura subyacente.

Experiencia del Desarrollador: PEKKA elimina la complejidad de interactuar con múltiples proveedores de nube descentralizada, similar a cómo las plataformas de gestión de nube simplificaron la administración de infraestructura en la TI tradicional.

B. Agregación de nubes descentralizadas

PEKKA agrega recursos computacionales de diversos proveedores de nube descentralizada, incluyendo Filecoin, Crust y otros. Este proceso de agregación implica varios pasos clave:

1. Descubrimiento de recursos: PEKKA escanea continuamente la red para identificar recursos computacionales disponibles de varios proveedores. Esto incluye información sobre el tipo de recursos (CPU, GPU, almacenamiento), su ubicación y disponibilidad actual.

2. Validación de recursos: Antes de agregar recursos a la red, PEKKA verifica su rendimiento y confiabilidad. Esto garantiza que solo se incluyan recursos de alta calidad en la red.

3. Indexación de recursos: Los recursos validados se indexan en un registro distribuido, que sirve como un registro transparente e inmutable de todos los recursos disponibles en la red.

4. Normalización de precios: PEKKA unifica los modelos de precios de diferentes proveedores, facilitando a los usuarios comparar y seleccionar recursos según sus necesidades y presupuesto.

5. Asignación dinámica de recursos: PEKKA monitorea continuamente la demanda de recursos informáticos y ajusta la asignación en consecuencia. Esto garantiza un uso eficiente de los recursos y que los usuarios accedan a ellos cuando los necesiten.

El proceso de agregación está diseñado para ser descentralizado y sin confianza. Ninguna entidad individual controla la red, y todas las decisiones se toman mediante un mecanismo de consenso. Esto garantiza que la red permanezca abierta, transparente y resistente.

Gestión de Recursos: Este proceso de agregación multi-etapa crea un mercado dinámico para recursos de computación, optimizando tanto la oferta (proveedores de recursos) como la demanda (desarrolladores de aplicaciones) mediante algoritmos de emparejamiento inteligente.

C. Computation offloading to a proximity network

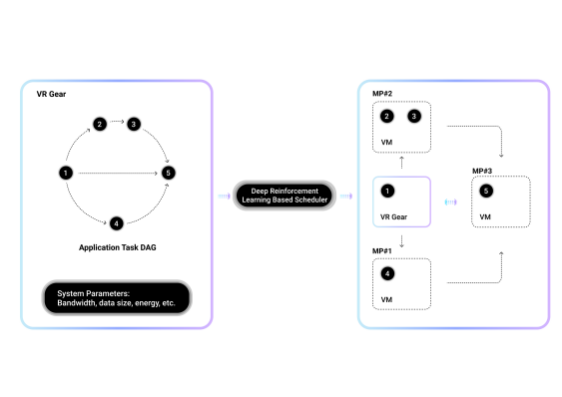

Una de las características clave de PEKKA es su capacidad de descargar computación a una red de proximidad de nubes descentralizadas cercanas. Esto es crítico para aplicaciones del metaverso, que requieren baja latencia y procesamiento en tiempo real.

La descarga de computación implica transferir tareas computacionales desde el dispositivo de un usuario a un nodo cercano en la red. Esto reduce la carga en el dispositivo del usuario y garantiza que las tareas se procesen de forma rápida y eficiente.

PEKKA utiliza un algoritmo sofisticado para determinar el nodo óptimo para cada tarea. Este algoritmo considera varios factores, incluida la proximidad del nodo al usuario, su carga actual, sus capacidades de rendimiento y el costo de utilizar el nodo.

El proceso de descarga es transparente para el usuario y el desarrollador de aplicaciones. Una vez que se descarga una tarea, PEKKA supervisa su progreso y garantiza que los resultados se devuelvan al usuario de manera oportuna.

Optimización del Rendimiento: La descarga computacional basada en proximidad es particularmente crucial para aplicaciones sensibles a la latencia como AR/VR, donde incluso milisegundos de retraso pueden afectar significativamente la experiencia del usuario.

C1. Offloading function 1

La primera función de descarga está diseñada para tareas sensibles a la latencia, como renderizado en tiempo real y aplicaciones interactivas. Para estas tareas, PEKKA prioriza la proximidad y la velocidad sobre el costo.

El algoritmo funciona de la siguiente manera: Cuando se recibe una tarea sensible a la latencia, PEKKA identifica todos los nodos dentro de un radio geográfico determinado del usuario. Luego evalúa estos nodos en función de su carga actual y capacidades de procesamiento. Se selecciona el nodo con la latencia más baja y capacidad suficiente para procesar la tarea.

Para minimizar aún más la latencia, PEKKA utiliza análisis predictivos para anticipar la demanda futura. Esto permite a la red preposicionar recursos en áreas donde se espera alta demanda, garantizando que el procesamiento de baja latencia esté siempre disponible.

Inteligencia Predictiva: El uso de análisis predictivo representa un enfoque sofisticado para la gestión de recursos, superando la asignación reactiva hacia una optimización proactiva basada en patrones y tendencias de uso.

C2. Offloading function 2

La segunda función de descarga está diseñada para tareas de procesamiento por lotes, como análisis de datos y renderizado de contenido. Para estas tareas, PEKKA prioriza el costo y la eficiencia sobre la velocidad.

El algoritmo funciona de la siguiente manera: cuando se recibe una tarea de procesamiento por lotes, PEKKA identifica todos los nodos en la red que tienen los recursos necesarios para procesar la tarea. Luego evalúa estos nodos en función de su costo, disponibilidad y rendimiento histórico. Se selecciona el nodo que ofrece la mejor combinación de costo y eficiencia para procesar la tarea.

Para grandes tareas de procesamiento por lotes, PEKKA puede dividir la tarea en subtareas más pequeñas y distribuirlas entre múltiples nodos. Este enfoque de procesamiento paralelo reduce significativamente el tiempo necesario para completar tareas grandes.

Optimización de Carga de Trabajo: Este enfoque de doble función permite a PEKKA optimizar diferentes tipos de cargas computacionales, garantizando tanto la capacidad de respuesta en tiempo real para aplicaciones interactivas como la eficiencia de costos para tareas de procesamiento en segundo plano.

III. Metaverse Computing Protocol

A. Descripción general

The Metaverse Computing Protocol (MCP) is the second layer of the Computecoin network. It is a layer-0.5/layer-1 blockchain that provides the security and trust infrastructure for the network. MCP is designed to ensure that the results of computations performed on the decentralized cloud network are authentic and reliable.

Uno de los principales desafíos en la computación descentralizada es garantizar que los nodos realicen los cálculos de manera correcta y honesta. En un entorno sin confianza, no hay garantía de que un nodo no manipule los resultados de un cálculo o afirme haber realizado un trabajo que no hizo.

MCP aborda este desafío a través de su innovador algoritmo de consenso Proof of Honesty (PoH). PoH está diseñado para incentivar a los nodos a actuar con honestidad y para detectar y castigar a los nodos que actúan de manera maliciosa.

Además de proporcionar seguridad y confianza, MCP también maneja los aspectos económicos de la red. Gestiona la creación y distribución de tokens CCN, que se utilizan para pagar recursos computacionales y recompensar a los nodos por sus contribuciones a la red.

Arquitectura de Confianza: MCP resuelve el problema fundamental de confianza en la computación descentralizada creando un sistema donde el comportamiento honesto es recompensado económicamente y el comportamiento deshonesto es penalizado económicamente.

B. Consenso: Proof of Honesty (PoH)

Proof of Honesty (PoH) es un novedoso algoritmo de consenso diseñado específicamente para la red Computecoin. A diferencia de algoritmos tradicionales como Proof of Work (PoW) y Proof of Stake (PoS), centrados en validar transacciones, PoH está diseñado para validar resultados de computación.

La idea central de PoH es crear un sistema donde los nodos tengan incentivos para actuar con honestidad. Los nodos que proporcionan resultados precisos de manera consistente son recompensados con tokens CCN, mientras que los que proporcionan resultados inexactos son penalizados.

PoH funciona mediante el envío periódico de "tareas de phishing" a los nodos de la red. Estas tareas están diseñadas para probar la honestidad de los nodos. Los nodos que completan correctamente estas tareas demuestran su honestidad y son recompensados, mientras que los que no las completan o proporcionan resultados incorrectos son penalizados.

Innovación algorítmica: PoH representa una desviación significativa de los mecanismos de consenso tradicionales al centrarse en la integridad computacional en lugar de solo en la validación de transacciones, lo que lo hace especialmente adecuado para redes de computación descentralizadas.

B1. Algorithm overview

El algoritmo PoH consta de varios componentes clave: el repositorio de tareas de phishing, el programador de tareas, el verificador de resultados, el sistema de juicio y el protocolo de incentivos.

El algoritmo funciona de la siguiente manera: El planificador de tareas selecciona nodos de la red para realizar tareas computacionales. Estas tareas incluyen tanto tareas de usuarios reales como tareas de phishing del repositorio de tareas de phishing. Los nodos procesan estas tareas y devuelven los resultados al verificador de resultados.

El verificador de resultados comprueba los resultados tanto de las tareas reales como de las tareas de phishing. Para las tareas reales, el verificador utiliza una combinación de técnicas criptográficas y validación cruzada con otros nodos para garantizar la precisión. Para las tareas de phishing, el verificador ya conoce el resultado correcto, por lo que puede detectar inmediatamente si un nodo ha proporcionado un resultado incorrecto.

El sistema de juicio utiliza los resultados del verificador para determinar qué nodos actúan con honestidad y cuáles no. Los nodos que proporcionan resultados correctos de manera consistente son recompensados con tokens CCN, mientras que los nodos que proporcionan resultados incorrectos son penalizados con la confiscación de su stake.

Con el tiempo, el algoritmo se adapta al comportamiento de los nodos. A los nodos con historial de honestidad se les confían tareas más importantes y reciben mayores recompensas. A los nodos con historial de deshonestidad se les asignan menos tareas y eventualmente pueden ser excluidos de la red.

Confianza Adaptativa: El sistema basado en reputación crea un ciclo de autorrefuerzo donde los nodos honestos obtienen más oportunidades y mayores recompensas, mientras que los nodos deshonestos son progresivamente marginados de la red.

B2. Phishing-task repository

El repositorio de tareas de phishing es una colección de tareas precalculadas con resultados conocidos. Estas tareas están diseñadas para evaluar la honestidad y competencia de los nodos en la red.

El repositorio contiene una amplia variedad de tareas, incluyendo cálculos simples, simulaciones complejas y tareas de procesamiento de datos. Las tareas están diseñadas para ser representativas de los tipos de tareas que los nodos encontrarán en la red real.

Para garantizar que los nodos no puedan distinguir entre tareas de phishing y tareas reales, las tareas de phishing tienen un formato idéntico al de las tareas reales. También abarcan un rango similar de niveles de dificultad y requisitos computacionales.

El repositorio se actualiza continuamente con nuevas tareas para evitar que los nodos memoricen los resultados de las tareas existentes. Las nuevas tareas son añadidas por un grupo descentralizado de validadores, quienes son recompensados con tokens CCN por sus contribuciones.

La selección de tareas del repositorio se realiza de forma aleatoria para garantizar que los nodos no puedan predecir qué tareas serán de phishing. Este proceso de selección aleatoria está diseñado para dificultar que los nodos maliciosos manipulen el sistema.

Diseño de Seguridad: El mecanismo de tareas de phishing crea un sistema de verificación continuo que opera de forma transparente dentro del flujo de trabajo normal, dificultando que actores maliciosos detecten y eludan el proceso de verificación.

B3. Task scheduler

El planificador de tareas es responsable de distribuir las tareas a los nodos de la red. Desempeña un papel fundamental para garantizar que las tareas se procesen de manera eficiente y que la red mantenga su seguridad.

El planificador utiliza un sistema de reputación para determinar qué nodos son elegibles para recibir tareas. Los nodos con mayor reputación (es decir, con historial de proporcionar resultados correctos) tienen mayor probabilidad de recibir tareas, especialmente las de alto valor.

Al distribuir las tareas, el planificador considera varios factores, incluidos la reputación del nodo, sus capacidades de procesamiento, su ubicación y su carga actual. Esto garantiza que las tareas se asignen a los nodos más adecuados.

Para tareas de usuarios reales, el planificador puede asignar la misma tarea a múltiples nodos para permitir la validación cruzada. Esto ayuda a garantizar que los resultados sean precisos, incluso si algunos nodos actúan de manera maliciosa.

Para tareas de phishing, el planificador generalmente asigna cada tarea a un único nodo. Esto se debe a que el resultado correcto ya se conoce, por lo que no es necesaria la validación cruzada.

El planificador supervisa continuamente el rendimiento de los nodos y ajusta su algoritmo de distribución de tareas en consecuencia. Esto garantiza que la red mantenga su eficiencia y capacidad de respuesta ante condiciones cambiantes.

Distribución Inteligente: El proceso de toma de decisiones multifactorial del planificador optimiza tanto el rendimiento (mediante la coincidencia de capacidad y ubicación) como la seguridad (a través de la asignación de tareas basada en reputación).

B4. Result verification

El componente de verificación de resultados es responsable de comprobar la precisión de los resultados devueltos por los nodos. Utiliza una combinación de técnicas para garantizar que los resultados sean correctos y auténticos.

Para las tareas de phishing, la verificación es sencilla: el verificador simplemente compara el resultado devuelto por el nodo con el resultado correcto conocido. Si coinciden, se considera que el nodo ha actuado con honestidad. Si no coinciden, se considera que el nodo ha actuado de manera deshonesta.

Para las tareas de usuarios reales, la verificación es más compleja. El verificador utiliza varias técnicas, que incluyen:

1. Cross-validation: Cuando la misma tarea se asigna a múltiples nodos, el verificador compara los resultados. Si hay consenso entre los nodos, el resultado se considera preciso. Si hay discrepancia, el verificador puede solicitar nodos adicionales para procesar la tarea y resolver el conflicto.

2. Cryptographic verification: Algunas tareas incluyen pruebas criptográficas que permiten al verificador comprobar la precisión del resultado sin reprocesar toda la tarea. Esto es particularmente útil para tareas complejas que serían costosas de reprocesar.

3. Verificación aleatoria: El verificador selecciona aleatoriamente un subconjunto de tareas reales para reprocesarlas por sí mismo. Esto ayuda a garantizar que los nodos no puedan proporcionar resultados incorrectos de manera consistente en tareas reales sin ser detectados.

El proceso de verificación está diseñado para ser eficiente, de modo que no introduzca una sobrecarga significativa a la red. El objetivo es proporcionar un alto nivel de seguridad manteniendo el rendimiento y la escalabilidad de la red.

Estrategia de Verificación: El enfoque de verificación multicapa proporciona seguridad robusta mientras minimiza la sobrecarga computacional, logrando un equilibrio entre confianza y rendimiento que es esencial para la computación descentralizada práctica.

B5. Juicio

El sistema de juicio es responsable de evaluar el comportamiento de los nodos basándose en los resultados del proceso de verificación. Asigna a cada nodo una puntuación de reputación, que refleja el historial de honestidad y fiabilidad del nodo.

Los nodos que proporcionan consistentemente resultados correctos ven aumentar sus puntuaciones de reputación. Los nodos que proporcionan resultados incorrectos ven disminuir sus puntuaciones de reputación. La magnitud del cambio depende de la gravedad de la infracción.

Para infracciones menores, como un resultado incorrecto ocasional, la puntuación de reputación puede disminuir ligeramente. Para infracciones más graves, como proporcionar resultados incorrectos de manera constante o intentar manipular el sistema, la puntuación de reputación puede disminuir significativamente.

Además de ajustar las puntuaciones de reputación, el sistema de juicio también puede imponer otras sanciones. Por ejemplo, los nodos con puntuaciones de reputación muy bajas pueden ser excluidos temporal o permanentemente de la red. También se les pueden confiscar los tokens CCN apostados.

El sistema de juicio está diseñado para ser transparente y justo. Las reglas para evaluar el comportamiento de los nodos son de acceso público, y las decisiones del sistema se basan en criterios objetivos.

Economía de Reputación: el sistema de reputación crea un poderoso incentivo económico para el comportamiento honesto, ya que los nodos con altas puntuaciones de reputación reciben más tareas y mayores recompensas, generando un círculo virtuoso de confianza y rendimiento.

B6. Incentive protocol

El protocolo de incentivos está diseñado para recompensar a los nodos que actúan con honestidad y contribuyen a la red. Utiliza una combinación de recompensas por bloque, tarifas de transacción e incentivos por finalización de tareas para fomentar comportamientos deseables.

Las recompensas por bloque se otorgan a los nodos que validan transacciones exitosamente y crean nuevos bloques en la blockchain de MCP. El monto de la recompensa está determinado por el programa de inflación de la red.

Las tarifas de transacción son pagadas por los usuarios para que sus transacciones sean incluidas en la blockchain. Estas tarifas se distribuyen entre los nodos que validan las transacciones.

Las recompensas por finalización de tareas se pagan a los nodos que completan exitosamente tareas computacionales. El monto de la recompensa depende de la complejidad de la tarea, la reputación del nodo y la demanda actual de recursos computacionales.

Los nodos con puntajes de reputación más altos reciben mayores recompensas por completar tareas. Esto crea un ciclo de retroalimentación positivo, donde el comportamiento honesto es recompensado y los nodos son incentivados a mantener una buena reputación.

Además de estas recompensas, el protocolo de incentivos también incluye mecanismos para prevenir comportamientos maliciosos. Por ejemplo, los nodos deben apostar tokens CCN para participar en la red. Si se descubre que un nodo actúa de manera maliciosa, su stake puede ser confiscado.

La combinación de recompensas y penalizaciones crea un fuerte incentivo para que los nodos actúen con honestidad y contribuyan al éxito de la red.

Economic Design: El protocolo de incentivos crea un sistema económico equilibrado que recompensa la contribución mientras penaliza el comportamiento malicioso, alineando los incentivos individuales de los nodos con la salud general y la seguridad de la red.

C. Optimización del sistema

Para garantizar que la red de Computecoin sea eficiente, escalable y receptiva, hemos implementado varias técnicas de optimización del sistema:

1. Sharding: La blockchain MCP se divide en múltiples fragmentos, cada uno de los cuales puede procesar transacciones de forma independiente. Esto aumenta significativamente el rendimiento de la red.

Procesamiento paralelo: Tanto PEKKA como MCP están diseñados para aprovechar el procesamiento paralelo. Esto permite que la red maneje múltiples tareas simultáneamente, aumentando su capacidad general.

Caché: Los datos y resultados de acceso frecuente se almacenan en caché para reducir la necesidad de cálculos redundantes. Esto mejora el rendimiento de la red y reduce el costo de su uso.

4. Dynamic resource allocation: La red supervisa continuamente la demanda de recursos informáticos y ajusta la asignación de recursos en consecuencia. Esto garantiza que los recursos se utilicen de manera eficiente y que la red pueda escalar para satisfacer las demandas cambiantes.

5. Compression: Los datos se comprimen antes de ser transmitidos a través de la red, reduciendo los requisitos de ancho de banda y mejorando el rendimiento.

6. Optimized algorithms: Los algoritmos utilizados para la programación de tareas, verificación de resultados y consenso se optimizan continuamente para mejorar la eficiencia y reducir la sobrecarga computacional.

Estas optimizaciones garantizan que la red de Computecoin pueda satisfacer las altas demandas de las aplicaciones del metaverso manteniendo un alto nivel de rendimiento y seguridad.

Ingeniería de Rendimiento: Estas optimizaciones representan técnicas de vanguardia en ingeniería de sistemas distribuidos, asegurando que la red pueda escalar para satisfacer las masivas demandas computacionales del metaverso manteniendo baja latencia y alta confiabilidad.

IV. AUTOEVOLUCIÓN IMPULSADA POR IA

La red Computecoin está diseñada para mejorar continuamente y adaptarse a condiciones cambiantes mediante la autoevolución impulsada por IA. Esta capacidad permite a la red optimizar su rendimiento, reforzar su seguridad y expandir su funcionalidad con el tiempo.

En el núcleo de esta capacidad de autoevolución se encuentra una red de agentes de IA que monitorean diversos aspectos del funcionamiento de la red. Estos agentes recopilan datos sobre el rendimiento de la red, el comportamiento de los nodos, la demanda de los usuarios y otros factores relevantes.

Utilizando algoritmos de machine learning, estos agentes analizan los datos recopilados para identificar patrones, detectar anomalías y realizar predicciones sobre el comportamiento futuro de la red. Basándose en este análisis, los agentes pueden sugerir mejoras en los algoritmos, protocolos y estrategias de asignación de recursos de la red.

Algunos ejemplos de cómo se utiliza la IA para mejorar la red incluyen:

Asignación predictiva de recursos: los algoritmos de IA predicen la demanda futura de recursos informáticos y ajustan la asignación de recursos en consecuencia. Esto garantiza que la red tenga capacidad suficiente para satisfacer la demanda durante los períodos de máxima actividad.

Detección de anomalías: los agentes de IA detectan patrones de comportamiento inusuales que pueden indicar actividad maliciosa. Esto permite que la red responda rápidamente a posibles amenazas de seguridad.

Optimización del rendimiento: los algoritmos de IA analizan los datos de rendimiento de la red para identificar cuellos de botella y sugerir optimizaciones. Esto ayuda a mejorar continuamente la velocidad y eficiencia de la red.

4. Seguridad adaptativa: los agentes de IA aprenden de incidentes de seguridad anteriores para desarrollar nuevas estrategias de protección de la red. Esto permite que la red se adapte a nuevos tipos de amenazas a medida que surgen.

5. Servicio personalizado: los algoritmos de IA analizan el comportamiento del usuario para proporcionar recomendaciones personalizadas y optimizar la experiencia del usuario.

Perspectiva Técnica: La integración de IA para la autoevolución representa un avance significativo en blockchain y sistemas descentralizados, permitiendo una optimización continua sin requerir actualizaciones manuales del protocolo.

El proceso de autoevolución está diseñado para ser descentralizado y transparente. Los agentes de IA operan dentro de un conjunto de directrices que garantizan que sus recomendaciones estén alineadas con los objetivos generales de la red. Los cambios propuestos para la red son evaluados por una comunidad descentralizada de validadores antes de ser implementados.

Esta capacidad de autoevolución impulsada por IA garantiza que la red Computecoin permanezca a la vanguardia de la tecnología, adaptándose continuamente para satisfacer las necesidades en evolución del metaverso.

Arquitectura Adaptativa: Esta capacidad de auto-evolución transforma la red de una infraestructura estática en un sistema vivo y adaptable que puede mejorarse continuamente basándose en patrones de uso reales y requisitos emergentes.

V. TOKENOMICS

A. CCN token allocation

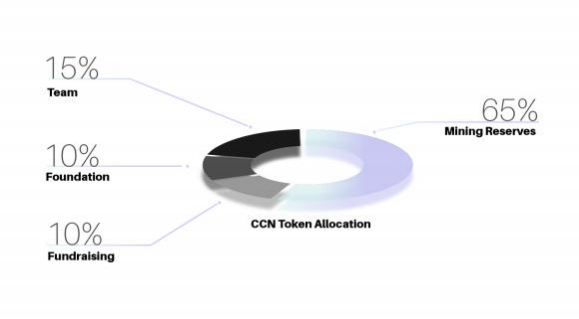

El suministro total de tokens CCN está fijado en 21 mil millones. Los tokens se asignan de la siguiente manera:

1. Recompensas de minería: 50% (10.500 millones de tokens) se asignan para recompensas de minería. Estos tokens se distribuyen a los nodos que contribuyen recursos computacionales a la red y ayudan a asegurar la blockchain de MCP.

Equipo y asesores: 15% (3.150 millones de tokens) se asignan al equipo fundador y asesores. Estos tokens están sujetos a un calendario de adquisición progresiva para garantizar el compromiso a largo plazo con el proyecto.

Fundación: 15% (3.150 millones de tokens) se asignan a Computecoin Network Foundation. Estos tokens se utilizan para financiar investigación y desarrollo, marketing e iniciativas comunitarias.

Socios estratégicos: 10% (2.100 millones de tokens) se asignan a socios estratégicos que proporcionan recursos esenciales y soporte a la red.

5. Public sale: 10% (2.1 billion tokens) se asignan para la venta pública con el fin de recaudar fondos para el proyecto y distribuir tokens a la comunidad en general.

La asignación de tokens está diseñada para garantizar una distribución equilibrada entre todas las partes interesadas, con especial énfasis en recompensar a quienes contribuyen al crecimiento y la seguridad de la red.

Diseño Económico: La estrategia de asignación de tokens equilibra los incentivos para los contribuyentes iniciales con el crecimiento del ecosistema a largo plazo, garantizando la alineación entre todas las partes interesadas y el éxito de la red.

B. CCN stakeholders and their rights

Existen varios tipos de stakeholders en la red Computecoin, cada uno con sus propios derechos y responsabilidades:

Mineros: Los mineros contribuyen recursos computacionales a la red y ayudan a asegurar la blockchain de MCP. A cambio, reciben recompensas de minería y tarifas de transacción. Los mineros también tienen derecho a participar en el proceso de consenso y votar sobre propuestas de la red.

Usuarios: Los usuarios pagan tokens CCN para acceder a recursos computacionales en la red. Tienen derecho a utilizar los recursos de la red y a recibir resultados precisos y confiables para sus tareas computacionales.

Desarrolladores: Los desarrolladores construyen aplicaciones y servicios sobre la red de Computecoin. Tienen derecho a acceder al API de la red y utilizar sus recursos para impulsar sus aplicaciones.

4. Titulares de tokens: Los titulares de tokens tienen derecho a votar sobre las propuestas de la red y a participar en la gobernanza de la red. También tienen derecho a hacer staking de sus tokens para obtener recompensas adicionales.

5. Fundación: La Computecoin Network Foundation es responsable del desarrollo y gobernanza a largo plazo de la red. Tiene derecho a asignar fondos para investigación y desarrollo, marketing e iniciativas comunitarias.

Los derechos y responsabilidades de cada grupo de interesados están diseñados para garantizar que la red permanezca descentralizada, segura y beneficiosa para todos los participantes.

Estructura de Gobernanza: Este modelo de gobernanza multiinteresados crea un ecosistema equilibrado donde ningún grupo individual puede dominar la toma de decisiones, garantizando que la red se mantenga alineada con sus principios descentralizados.

C. Mint CCN tokens

Los tokens CCN se generan mediante un proceso llamado minería. La minería implica contribuir recursos computacionales a la red y ayudar a asegurar la cadena de bloques MCP.

Los mineros compiten para resolver problemas matemáticos complejos, lo que ayuda a validar transacciones y crear nuevos bloques en la cadena de bloques. El primer minero en resolver un problema es recompensado con una cierta cantidad de tokens CCN.

La recompensa de minería disminuye con el tiempo según un programa predefinido. Esto está diseñado para controlar la tasa de inflación de los tokens CCN y garantizar que el suministro total alcance 21 mil millones en un período de 100 años.

Además de las recompensas por bloque, los mineros también reciben tarifas de transacción. Estas tarifas son pagadas por los usuarios para que sus transacciones sean incluidas en la cadena de bloques.

La minería está diseñada para ser accesible para cualquier persona con una computadora y conexión a Internet. Sin embargo, la dificultad de los problemas mineros se ajusta dinámicamente para garantizar que nuevos bloques se creen a un ritmo constante, independientemente del poder computacional total en la red.

Distribución de Tokens: El mecanismo de minería garantiza una distribución justa y descentralizada de los tokens mientras protege la red, creando una relación simbiótica entre la distribución de tokens y la seguridad de la red.

D. Plan de lanzamiento de tokens

El lanzamiento de los tokens CCN se rige por un calendario predefinido diseñado para garantizar un suministro constante y predecible de tokens en el mercado.

Recompensas de minería: Las recompensas de minería comienzan en 10,000 CCN por bloque y disminuyen un 50% cada 4 años. Esto es similar al mecanismo de reducción a la mitad de Bitcoin.

Equipo y asesores: Los tokens asignados al equipo y asesores se liberan gradualmente durante un período de 4 años, con un 25% de adquisición después de 1 año y el 75% restante liberado mensualmente durante los siguientes 3 años.

Fundación: Los tokens asignados a la fundación se liberan gradualmente durante un período de 10 años, con un 10% liberado cada año.

4. Socios estratégicos: Los tokens asignados a socios estratégicos están sujetos a calendarios de adquisición que varían según el acuerdo del socio, pero generalmente oscilan entre 1 y 3 años.

5. Venta pública: Los tokens vendidos en la venta pública se liberan inmediatamente, sin período de adquisición.

Este plan de lanzamiento está diseñado para evitar que grandes cantidades de tokens ingresen repentinamente al mercado, lo que podría causar volatilidad en los precios. También garantiza que todas las partes interesadas tengan un incentivo a largo plazo para contribuir al éxito de la red.

Estabilidad del Mercado: El calendario de lanzamiento cuidadosamente diseñado evita la venta masiva de tokens y garantiza una alineación a largo plazo entre todas las partes interesadas, creando condiciones económicas estables para el crecimiento de la red.

E. Mining Pass y staking

Mining Pass es un mecanismo que permite a los usuarios participar en el proceso de minería sin tener que invertir en hardware costoso. Los usuarios pueden adquirir un Mining Pass utilizando tokens CCN, lo que les otorga el derecho a recibir una porción de las recompensas mineras.

Los Mining Passes están disponibles en diferentes niveles, donde los pases de nivel superior otorgan una mayor proporción de las recompensas mineras. El precio de los Mining Passes está determinado por el mercado y se ajusta dinámicamente según la demanda.

Staking es otra forma para que los usuarios obtengan recompensas. Los usuarios pueden hacer staking de sus tokens CCN bloqueándolos en un smart contract durante un período de tiempo determinado. A cambio, reciben una parte de las tarifas de transacción y las recompensas de bloque.

La cantidad de recompensas que un usuario recibe por staking depende del número de tokens que stakea y de la duración del período de staking. Los usuarios que stakean más tokens durante períodos más largos reciben recompensas más altas.

Staking ayuda a asegurar la red al reducir la cantidad de tokens disponibles para negociación, lo que hace que la red sea más resistente a ataques. También proporciona una forma para que los usuarios obtengan ingresos pasivos de sus tokens CCN.

Accesibilidad de Participación: Mining Pass y los mecanismos de staking democratizan la participación en la red, permitiendo a usuarios con distintos niveles de conocimiento técnico y capital contribuir al crecimiento de la red y beneficiarse de él.

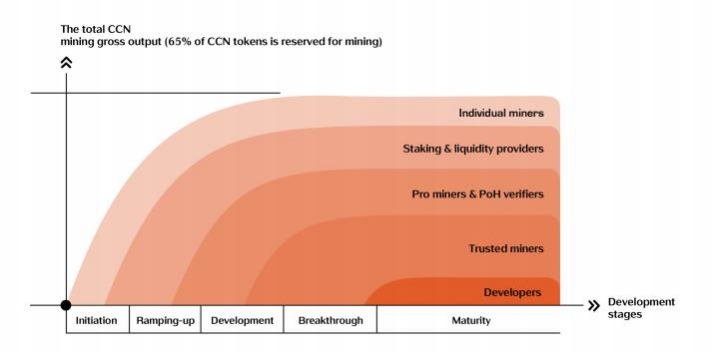

F. Development stage

El desarrollo de la red Computecoin se divide en varias etapas:

1. Etapa 1 (Fundación): Esta etapa se centra en desarrollar la infraestructura central de la red, incluyendo la capa PEKKA y la blockchain MCP. También implica construir una pequeña red de prueba con un número limitado de nodos.

2. Etapa 2 (Expansión): En esta etapa, la red se expande para incluir más nodos y admitir más tipos de tareas de computación. Las capacidades de autoevolución impulsadas por IA también se introducen durante esta etapa.

3. Etapa 3 (Madurez): Esta etapa se centra en optimizar la red y escalarla para manejar las altas demandas de las aplicaciones del metaverso. También implica integrar la red con otras redes blockchain y plataformas de metaverso.

4. Etapa 4 (Autonomía): En la etapa final, la red se vuelve completamente autónoma, con los agentes de IA tomando la mayoría de las decisiones sobre las operaciones y el desarrollo de la red. El papel de la fundación se reduce a proporcionar supervisión y garantizar que la red permanezca alineada con su visión original.

Se espera que cada etapa tome aproximadamente 2-3 años en completarse, con actualizaciones y mejoras regulares lanzadas a lo largo del proceso de desarrollo.

Estrategia de Hoja de Ruta: El enfoque de desarrollo por fases garantiza un progreso sistemático desde la infraestructura básica hasta la autonomía total, equilibrando la iteración rápida con la visión a largo plazo y la estabilidad.

VI. PUBLICACIONES

Las siguientes publicaciones proporcionan detalles adicionales sobre la red Computecoin y sus tecnologías subyacentes:

1. "Computecoin Network: A Decentralized Infrastructure for the Metaverse" - Este documento ofrece una visión general de la red Computecoin, incluyendo su arquitectura, algoritmo de consenso y tokenomics.

2. "Proof of Honesty: A Novel Consensus Algorithm for Decentralized Computing" - Este artículo describe en detalle el algoritmo de consenso Proof of Honesty, incluyendo su diseño, implementación y propiedades de seguridad.

"PEKKA: A Parallel Edge Computing and Knowledge Aggregator for the Metaverse" - Este artículo se centra en la capa PEKKA de la red Computecoin, incluyendo sus capacidades de agregación de recursos y mecanismos de descarga de computación.

"AI-Powered Self-Evolution in Decentralized Networks" - Este artículo analiza el papel de la IA para permitir que la red Computecoin mejore continuamente y se adapte a condiciones cambiantes.

"Tokenomics of Computecoin: Incentivizing a Decentralized Computing Ecosystem" - Este artículo proporciona un análisis detallado de la economía token CCN, incluyendo asignación de tokens, minería, staking y gobernanza.

Estas publicaciones están disponibles en el sitio web de la red Computecoin y en varias revistas académicas y conferencias.

Fundamento Académico: Las publicaciones revisadas por pares proporcionan credibilidad académica y validación técnica para las innovaciones de la red Computecoin, cerrando la brecha entre la investigación teórica y la implementación práctica.

VII. CONCLUSIÓN

El metaverso representa la próxima evolución de internet, prometiendo revolucionar la forma en que interactuamos, trabajamos y jugamos en línea. Sin embargo, el desarrollo del metaverso actualmente está limitado por la infraestructura centralizada que impulsa internet hoy en día.

La red Computecoin está diseñada para abordar esta limitación al proporcionar una infraestructura descentralizada y de alto rendimiento para el metaverso. Nuestra solución aprovecha el poder de las nubes descentralizadas y la tecnología blockchain para crear una plataforma más accesible, escalable y rentable para aplicaciones del metaverso.

La arquitectura de dos capas de la red Computecoin —PEKKA y MCP— ofrece una solución integral para el metaverso. PEKKA se encarga de la agregación y programación de recursos computacionales, mientras que MCP garantiza la seguridad y autenticidad de los cálculos mediante su innovador algoritmo de consenso Proof of Honesty.

La capacidad de autoevolución con tecnología de IA de la red garantiza que pueda mejorar continuamente y adaptarse a condiciones cambiantes, manteniéndose a la vanguardia de la tecnología.

La tokenómica de CCN está diseñada para crear un ecosistema equilibrado y sostenible, con incentivos para que todas las partes interesadas contribuyan al éxito de la red.

Perspectiva Estratégica: La implementación exitosa de Computecoin Network podría acelerar significativamente la adopción del metaverso al resolver desafíos de infraestructura fundamentales que han limitado la escalabilidad y accesibilidad.

Creemos que la red Computecoin tiene el potencial de convertirse en la infraestructura fundamental para el metaverso, permitiendo una nueva generación de aplicaciones y experiencias descentralizadas. Con el apoyo de nuestra comunidad, estamos comprometidos a hacer esta visión una realidad.

Visión Realizada: Computecoin no representa solo una solución tecnológica, sino un cambio de paradigma en la forma en que se construye y opera la infraestructura computacional, con el potencial de remodelar el panorama digital durante las próximas décadas.

REFERENCES

1. Stephenson, N. (1992). Snow Crash. Bantam Books.

2. Nakamoto, S. (2008). Bitcoin: A Peer-to-Peer Electronic Cash System.

3. Buterin, V. (2014). Ethereum: A Next-Generation Smart Contract and Decentralized Application Platform.

4. Benet, J. (2014). IPFS - Sistema de Archivos P2P, Versionado y Direccionado por Contenido.

5. Filecoin Foundation. (2020). Filecoin: A Decentralized Storage Network.

6. Crust Network. (2021). Crust: Protocolo de Almacenamiento en la Nube Descentralizado.

7. Wang, X., et al. (2021). Computación en la Nube Descentralizada: Una Revisión. IEEE Transactions on Parallel and Distributed Systems.

8. Zhang, Y., et al. (2022). Blockchain para el Metaverso: Una RevisiónACM Computing Surveys.

9. Li, J., et al. (2022). AI-Powered Blockchain: A New Paradigm for Decentralized IntelligenceNeural Computing and Applications.

10. Chen, H., et al. (2021). Tokenomics: Un Estudio sobre la Economía de los Tokens de BlockchainJournal of Financial Data Science.