Computecoin Network: بنية الويب 3.0 والكون الافتراضي

ملخص

Web 3.0، باعتباره تطورًا لـ Web 2.0، يشير إلى التطبيقات اللامركزية (dAPP) التي تعمل على سلسلة الكتل. هذه هي التطبيقات التي تسمح لأي شخص بالمشاركة مع حماية بياناته الشخصية بشكل جيد والسيطرة عليها بنفسه. ومع ذلك، هناك عدد غير قليل من التحديات في تطوير Web 3.0 مثل إمكانية الوصول (أي، إمكانية وصول أقل لمعظم المستخدمين مقارنة بمتصفحات الويب الحديثة) وقابلية التوسع (أي، التكلفة العالية ومنحنى التعلم الطويل لاستخدام البنية التحتية اللامركزية).

التحليل: يمثل الانتقال من Web 2.0 إلى Web 3.0 تحولًا جوهريًا في كيفية بناء التطبيقات واستخدامها، حيث ينتقل من السيطرة المركزية إلى الملكية والحوكمة اللامركزية.

على سبيل المثال، رغم أن الرمز غير القابل للاستبدال (NFT) مُخزن على سلسلة الكتل، إلا أن محتوى معظم الرموز غير القابلة للاستبدال لا يزال مُخزناً في السحابات المركزية مثل AWS أو سحابات جوجل. وهذا يضع أصول المستخدمين من الرموز غير القابلة للاستبدال تحت خطر كبير، مما يتعارض مع طبيعة الجيل الثالث للويب.

Insight التقني: يخلق هذا تناقضاً جوهرياً حيث تكون الملكية لا مركزية بينما يظل تخزين المحتوى مركزياً، مما يعرض المستخدمين لنفس المخاطر التي يهدف الجيل الثالث للويب إلى القضاء عليها.

يشير مصطلح metaverse الذي اقترحه نيل ستيفنسون لأول مرة عام 1992، إلى تركيبة لا نهائية من العوالم الافتراضية المستمرة حيث يمكن للأفراد السفر بحرية والتواصل الاجتماعي والعمل. ومع ذلك، تواجه تطبيقات ومنصات metaverse مثل Fortnite و Roblox تحدياً هائلاً: حيث يقيد نموها الإمداد المحدود لقدرة الحوسبة فائقة السرعة ومنخفضة التكلفة من السحابات المركزية.

رؤية تقنية: يتطلب العالم الافتراضي موارد حاسوبية تتوسع بشكل أسي مع مشاركة المستخدمين، مما يخلق متطلبات بنية تحتية تعاني مقدمي الخدمات السحابية التقليدية من تلبيتها بكفاءة.

باختصار، أصبح بناء تطبيقات الجيل التالي على البنية التحتية المركزية الحالية (التي تم بناؤها منذ تسعينيات القرن العشرين) عنق الزجاجة في المسار الحرج نحو عالمنا المنشود.

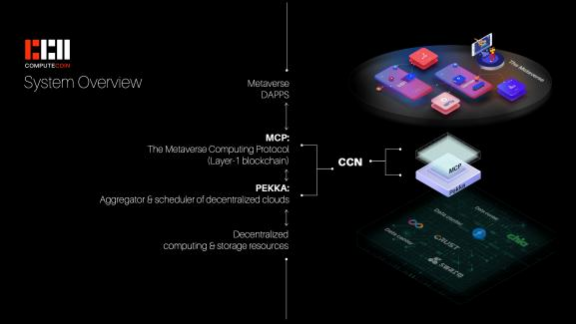

لقد أطلقنا هذا المشروع، شبكة Computecoin مع الرمز المميز الأصلي CCN، لحل هذه المشكلة. هدفنا هو بناء البنية التحتية للجيل التالي للتطبيقات متعددة الأغراض على Web3 والعالم الافتراضي. وبعبارة أخرى، نهدف إلى تقديم ما قدمه مقدمو الخدمات السحابية المركزية لـ Web 2.0 لكن من أجل web 3.0 والعالم الافتراضي.

الرؤية الاستراتيجية: تهدف Computecoin إلى أن تصبح الطبقة الأساسية للبنية التحتية لنظام Web 3.0 بأكمله، على غرار كيف أصبحت AWS العمود الفقري لتطبيقات Web 2.0.

الفكرة الأساسية لنظامنا هي أولاً تجميع السحابات اللامركزية مثل Filecoin ومراكز البيانات حول العالم (بدلاً من بناء بنية تحتية جديدة كما فعلت AWS قبل 20 عامًا) ثم تفريغ الحوسبة إلى شبكة مجاورة للسحابات اللامركزية المجمعة القريبة لتمكين مهام معالجة بيانات المستخدمين النهائيين مثل عرض AR/VR ثلاثي الأبعاد وتخزين البيانات الفوري بطريقة منخفضة التكلفة وفورية.

ملاحظة حول البنية: يمثل هذا النهج نموذجًا هجينًا يستفيد من البنية التحتية اللامركزية الحالية مع التحسين للأداء من خلال تفريغ الحوسبة القائم على القرب.

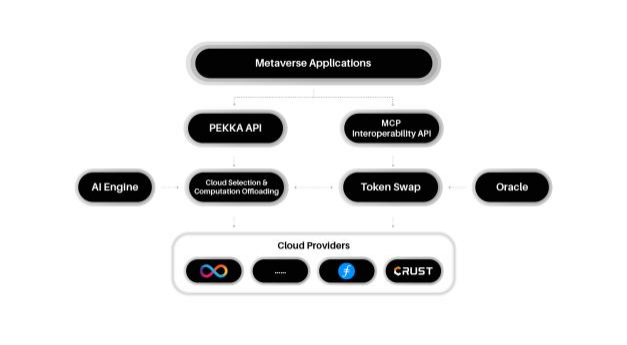

تتكون شبكة Computecoin من طبقتين: PEKKA وبروتوكول حوسبة الميتافيرس (MCP). PEKKA هو مجدول ومجمع يوحد السحابات اللامركزية بشكل سلس ويفرغ الحوسابة ديناميكيًا إلى شبكة مجاورة. تشمل قدرات PEKKA نشر تطبيقات web3 والميتافيرس إلى السحابات اللامركزية خلال دقائق، وتوفير واجهة برمجة تطبيقات موحدة لتخزين واسترجاع البيانات بسهولة من أي سحابة لامركزية مثل Filecoin أو Crust.

الابتكار التقني: تحل PEKKA مشكلة التجزئة في الحوسبة اللامركزية من خلال توفير واجهة موحدة، على غرار كيفية تجريد منصات إدارة السحابة للتعقيد البنيوي في الحوسبة السحابية التقليدية.

تمثل MCP سلسلة كتل من الطبقة 0.5/الطبقة 1 تتميز بخوارزمية إجماع أصلية تسمى إثبات الصدق (PoH)، والتي تضمن صحة نتائج الحوسبة الخارجية في شبكة السحابة اللامركزية. وبعبارة أخرى، يبني PoH الثقة في مهام الحوسبة المُ outsourcing إلى سحابات لامركزية غير موثوقة، مُرسياً الأساس لبيئة web 3.0 ونظام الميتافيرس.

الابتكار الأمني: يمثل إثبات الصدق نهجاً مبتكراً للثقة اللامركزية، مُصمماً خصيصاً للتحقق الحسابي بدلاً من التحقق من المعاملات فقط.

I. المقدمة

من المتفق عليه على نطاق واسع أن Web 3.0 هو المفتاح لتحقيق تجربة أكثر لامركزية وتفاعلية في الميتافيرس. ونتيجة لذلك، ننظر عادةً إلى Web 3.0 والتقنيات المرتبطة به على أنها اللبنات الأساسية للميتافيرس. لذلك، في ما يلي، نركز نقاشنا على الميتافيرس، الهدف النهائي الذي تستهدفه computecoin.

A. مقدمة في الميتافيرس

تخيل أن كل نشاط وتجربة في حياتك اليومية تحدث على بعد خطوات من بعضها البعض. تخيل الانتقال السلس بين كل مساحة وكل عقدة تسكنها، والأشخاص والأشياء التي تتفاعل معهم فيها. تمثل رؤية الاتصال الخالص هذه القلب النابض لـ metaverse.

يشير مصطلح metaverse، كما يوحي اسمه، إلى تركيبة شاسعة بلا حدود من العوالم الافتراضية الدائمة التي يمكن للأفراد السفر بحرية بينها. يُنسب إلى Neal Stephenson بشكل شائع وضع الوصف الأول لـ metaverse في روايته الخيال العلمي المؤثرة عام 1992 Snowمنذ ذلك الحين، دفعت العشرات من المشاريع - بدءًا من Fortnite وSecond Life وصولاً إلى CryptoKitties وDecentraland - البشرية خطوة أقرب إلى الميتافيرس.

السياق التاريخي: تطور مفهوم الميتافيرس من الخيال العلمي إلى التطبيق العملي، حيث تبنى كل تكرار على التطورات التكنولوجية السابقة في العوالم الافتراضية والتفاعلات الرقمية.

عندما يتشكل الميتافيرس، سيقدم لسكانه تجربة عبر الإنترنت غنية مثل حياتهم في العالم المادي ومرتبطة بها بشكل وثيق. بالفعل، سيتمكن هؤلاء الرواد الجريئون من الانغماس في الميتافيرس عبر جميع أنواع الأجهزة، بما في ذلك سماعات VR والأجهزة القابلة للارتداء المطبوعة ثلاثية الأبعاد، بالإضافة إلى المعايير التكنولوجية والشبكات مثل blockchain و5G. meanwhile، سيعتمد الأداء السلس للميتافيرس وقدرته على التوسع بلا حدود على قاعدة دائمة من قوة الحوسبة.

سلك تطور الميتافرس مسارًا ثنائيًا. من ناحية، تهدف تجارب الميتافرس المركزية مثل Facebook Horizon وMicrosoft Mesh إلى بناء عوالم مستقلة تقع أراضيها بالكامل داخل أنظمة بيئية احتكارية. من ناحية أخرى، تسعى المشاريع اللامركزية إلى تزويد مستخدميها بالأدوات لإنشاء وتبادل وامتلاك السلع الرقمية، وتأمين بياناتهم، والتفاعل مع بعضهم البعض خارج حدود الأنظمة المؤسسية.

Industry Analysis: يعكس هذا الانقسام التوتر الأوسع في التكنولوجيا بين البساتين المسيجة والأنظمة البيئية المفتوحة، مع تداعيات كبيرة على سيادة المستخدم والابتكار.

في كلتا الحالتين، ومع ذلك، فإن الميتافرس ليس مجرد منصة أو لعبة أو شبكة اجتماعية؛ فهو يحتمل أن يكون كل منصة عبر الإنترنت ولعبة وشبكة اجتماعية يستخدمها الناس حول العالم مجتمعة معًا في مشهد واحد من العوالم الافتراضية التي لا يملكها مستخدم واحد ويملكها كل مستخدم في نفس الوقت.

في رأينا، يتكون العالم الافتراضي من خمس طبقات متراصة فوق بعضها البعض. الطبقة الأساسية هي البنية التحتية - التقنيات المادية التي تدعم عمل العالم الافتراضي. تشمل هذه المعايير التقنية والابتكارات مثل شبكات 5G و6G وأشباه الموصلات وأجهزة الاستشعار الدقيقة المعروفة باسم MEMS ومراكز بيانات الإنترنت (IDCs).

تليها طبقة البروتوكول. مكوناتها هي التقنيات، مثل blockchain والحوسبة الموزعة والحوسبة الطرفية، التي تضمن التوزيع الفعال والكفؤ لقوة الحوسبة للمستخدمين النهائيين وسيادة الأفراد على بياناتهم عبر الإنترنت.

تشكل واجهات الإنسان الطبقة الثالثة من العالم الافتراضي. تشمل هذه الأجهزة - مثل الهواتف الذكية والأجهزة القابلة للارتداء المطبوعة ثلاثية الأبعاد وأجهزة الاستشعار الحيوية والواجهات العصبية وسماعات الرأس والنظارات المدعمة بتقنيات AR/VR - التي تعتبر نقاط دخولنا إلى ما سيكون يوماً ما مجموعة من العوالم الإلكترونية المستمرة.

تقع طبقة الإبداع في الميتافيرس فوق طبقة واجهات الإنسان، وتتكون من منصات وبيئات هرمية مثل Roblox وShopify وWix، المصممة لتزويد المستخدمين بأدوات لإنشاء أشياء جديدة.

أخيراً، تكمل طبقة التجربة المذكورة آنفاً هيكل الميتافيرس، مُضفيةً على الأجزاء العاملة للميتافيرس طابعاً اجتماعياً خارجياً يشبه الألعاب. تتراوح مكونات طبقة التجربة من الرموز غير القابلة للاستبدال (NFTs) إلى التجارة الإلكترونية، والرياضات الإلكترونية، ووسائل التواصل الاجتماعي والألعاب.

مجموع هذه الطبقات الخمس هو الميتافيرس، وهو تركيبة مرنة ومستمرة ومترابطة من العوالم الافتراضية التي تقف جنبًا إلى جنب في كون متصل واحد.

Architectural Insight: يوفر هذا النهج الطبقي إطارًا شاملاً لفهم النظام البيئي المعقد المطلوب لدعم تجارب الميتافيرس الحقيقية.

B. Limitations of the metaverse development

اليوم، لا تستطيع العوالم الافتراضية الأكثر شيوعاً مثل فورتنايت وروبلوكس دعم سهولة الوصول الجذرية والاتصال والإبداع التي ستحدد ملامح الميتافيرس المستقبلي. تواجه منصات الميتافيرس تحدياً هائلاً: مقيدة بموارد حوسبة محدودة، فهي تفشل في تقديم تجربة ميتافيرس حقيقية لمستخدميها.

على الرغم من أن المشاريع البارزة - مثل مشروع "هورايزون" القادم من فيسبوك و"ميش" من مايكروسوفت في عالم النقل الافتراضي والتعاون الافتراضي - تحظى بدعم خدمات سحابية رائدة، إلا أن العوالم الافتراضية التي تقدمها للمستخدمين ستظل مغلَّفة بالبيروقراطية، شديدة المركزية وتفتقر إلى التوافقية.

مثال على ذلك، منصة Roblox التي تضم أكثر من 42 مليون مستخدم نشط يوميًا، لا تستطيع سوى دعم بضع مئات من المستخدمين المتصلين في الوقت نفسه داخل عالم افتراضي واحد. وهذا يختلف كثيرًا عن رؤية الميتافيرس التي تتصور تفاعل الآلاف أو حتى الملايين من المستخدمين في الوقت نفسه ضمن الفضاء الافتراضي نفسه.

التحدي التقني: تواجه المنصات الحالية قيودًا معمارية أساسية تمنعها من التوسع لتحقيق مستوى التزامن المطلوب في metaverse، مما يسلط الضوء على الحاجة إلى منهجيات بنية تحتية جديدة.

قيد آخر يتمثل في التكلفة العالية لقوة الحوسبة. تفرض مزودي السحابة المركزية أسعارًا مرتفعة على موارد الحوسبة اللازمة لتشغيل تطبيقات metaverse، مما يصعب على المطورين الصغار startups دخول هذا المجال. وهذا يشكل حاجزًا أمام الابتكار ويحد من تنوع التجارب المتاحة في metaverse.

التحليل الاقتصادي: يشكل ارتفاع عتبة الدخول عنق زجاجة للابتكار حيث لا يمكن سوى للشركات الممولة جيدًا المشاركة، مما يحد من التنوع والإبداع الضروريين لنظام metaverse البيئي النابض بالحياة.

علاوة على ذلك، فإن البنية التحتية الحالية غير مصممة لمعالجة المتطلبات الفريدة لتطبيقات metaverse. تتطلب هذه التطبيقات زمن انتقال منخفض، ونطاق ترددي عالي، وقدرات معالجة فورية تتجاوز قدرة العديد من الأنظمة الحالية. يؤدي هذا إلى تجربة مستخدم دون المستوى، مع تأخير، وتحميل، ومشاكل أداء أخرى.

C. Our solution: the computecoin network

تم تصميم شبكة computecoin لمعالجة هذه القيود من خلال توفير بنية تحتية لا مركزية عالية الأداء لـ metaverse. تستفيد حلولنا من قوة السحابة اللامركزية وتقنية blockchain لإنشاء منصة أكثر سهولة وقابلية للتوسع وفعالية من حيث التكلفة لتطبيقات metaverse.

الابتكار الرئيسي لشبكة Computecoin هو قدرتها على تجميع موارد الحوسبة من شبكة عالمية من السحب اللامركزية ومراكز البيانات. وهذا يمكننا من توفير إمدادات غير محدودة عملياً من قوة الحوسبة بجزء بسيط من تكلفة مقدمي الخدمات المركزية.

الميزة الاقتصادية: من خلال الاستفادة من موارد الحوسبة غير المستغلة عالمياً، يمكن لـ Computecoin تحقيق توفير كبير في التكاليف مقارنة بمقدمي الخدمات السحابية التقليدين، مع تمرير هذه التوفيرات إلى المطورين والمستخدمين.

من خلال تفريغ الحوسبة إلى شبكة قريبة من السحب اللامركزية المجاورة، يمكننا تقليل زمن التأخير وضمان أداء فوري لتطبيقات الميتافيرس. يعتبر هذا الأمر بالغ الأهمية للتجارب الغامرة مثل الواقع المعزز/الافتراضي، حيث يمكن حتى لأصغر تأخير أن يكسر وهم الواقع.

إن البنية ذات الطبقتين لشبكة Computecoin — PEKKA و MCP — توفر حلاً شاملاً للميتافيرس. تتولى PEKKA تجميع وجدولة موارد الحوسبة، بينما تضمن MCP أمان وصحة العمليات الحسابية من خلال خوارزمية الإجماع المبتكرة Proof of Honesty.

التصميم المعماري: إن فصل إدارة الموارد (PEKKA) والتحقق من الثقة (MCP) يخلق نظاماً قوياً حيث يتم تحسين الأداء والأمان بشكل مستقل مع العمل بتآزر.

D. Paper organization

تنقسم باقي أقسام هذه الورقة كما يلي: في القسم الثاني، نقدم نظرة عامة مفصلة عن PEKKA، بما في ذلك بنيتها المعمارية، وقدرات تجميع الموارد، وآليات تفريغ الحوسبة. يركز القسم الثالث على Metaverse Computing Protocol (MCP)، مع شرح متعمق لخوارزمية الإجماع Proof of Honesty. يناقش القسم الرابع كيف سيمكن التطور الذاتي المدعوم بالذكاء الاصطناعي شبكة Computecoin من التحسن المستمر والتكيف مع المتطلبات المتغيرة. في القسم الخامس، نصف نظام الرمز المميز لـ CCN، بما في ذلك توزيع الرموز، وحقوق أصحاب المصلحة، وآليات التعدين والإيداع. يسرد القسم السادس منشوراتنا المتعلقة بشبكة Computecoin. وأخيرًا، يختتم القسم السابع الورقة بملخص لرؤيتنا وخططنا المستقبلية.

II. PEKKA

A. نظرة عامة

PEKKA (Parallel Edge Computing and Knowledge Aggregator) هي الطبقة الأولى من شبكة Computecoin. تعمل كموحد وجدولة تدمج بسلاسة السحابات اللامركزية وتنقل الحوسبة ديناميكيًا إلى شبكة الجوار. الهدف الأساسي من PEKKA هو توفير واجهة موحدة للوصول إلى موارد الحوسبة من مختلف مزودي السحابة اللامركزية واستخدامها.

تم تصميم PEKKA لمعالجة حالة التجزؤ في نظام الإيكولوجي السحابي اللامركزي. يوجد حالياً العديد من مزودي الخدمات السحابية اللامركزية، لكل منهم واجهة برمجة تطبيقات (API) خاصة، ونموذج تسعير، ومواصفات موارد مختلفة. يجعل هذا التجزؤ من الصعب على المطورين الاستفادة من الإمكانات الكاملة للحوسبة اللامركزية.

من خلال تجميع هذه الموارد في شبكة موحدة، يبسط PEKKA عملية نشر وتوسيع تطبيقات الميتافيرس. يمكن للمطورين الوصول إلى شبكة عالمية من موارد الحوسبة عبر واجهة برمجة تطبيقات (API) موحدة، دون الحاجة للقلق بشأن البنية التحتية الأساسية.

تجربة المطور: يقوم PEKKA بإخفاء تعقيد التفاعل مع مزودي الخدمات السحابية اللامركزية المتعددين، على غرار كيفية تبسيط منصات إدارة السحابة لإدارة البنية التحتية في تكنولوجيا المعلومات التقليدية.

تجميع السحب اللامركزية

تقوم PEKKA بتجميع موارد الحوسبة من مجموعة متنوعة من مزودي السحابة اللامركزية، بما في ذلك Filecoin وCrust وغيرها. تتضمن عملية التجميع هذه عدة خطوات رئيسية:

1. اكتشاف الموارد: تفحص PEKKA الشبكة باستمرار لتحديد موارد الحوسبة المتاحة من مختلف المزودين. يتضمن ذلك معلومات حول نوع الموارد (وحدة المعالجة المركزية، وحدة معالجة الرسومات، التخزين)، وموقعها، وتوفرها الحالي.

التحقق من صحة الموارد: قبل إضافة الموارد إلى الشبكة، تقوم PEKKA بالتحقق من أدائها وموثوقيتها. يضمن ذلك تضمين الموارد عالية الجودة فقط في الشبكة.

فهرسة الموارد: يتم فهرسة الموارد المُتحقق من صحتها في دفتر أستاذ موزع، والذي يعمل كسجل شفاف وغير قابل للتعديل لجميع الموارد المتاحة في الشبكة.

4. تسوية الأسعار: تقوم PEKKA بتوحيد نماذج تسعير الموفرين المختلفين، مما ييسر للمستخدمين مقارنة الموارد واختيارها بناءً على احتياجاتهم وميزانياتهم.

5. تخصيص الموارد الديناميكي: تراقب PEKKA باستمرار الطلب على موارد الحوسبة وتضبط التخصيص وفقًا لذلك. وهذا يضمن استخدام الموارد بكفاءة وتمكين المستخدمين من الوصول إلى الموارد التي يحتاجونها عندما يحتاجونها.

تم تصميم عملية التجميع لتكون لامركزية وخالية من الثقة. لا توجد جهة واحدة تتحكم في الشبكة، وتُتخذ جميع القرارات من خلال آلية إجماع. وهذا يضمن بقاء الشبكة مفتوحة وشفافة ومرنة.

إدارة الموارد: تنشئ عملية التجميع متعددة الخطوات سوقاً ديناميكياً لموارد الحوسبة، مما يحسن كل من العرض (مزودي الموارد) والطلب (مطوري التطبيقات) من خلال خوارزميات مطابقة ذكية.

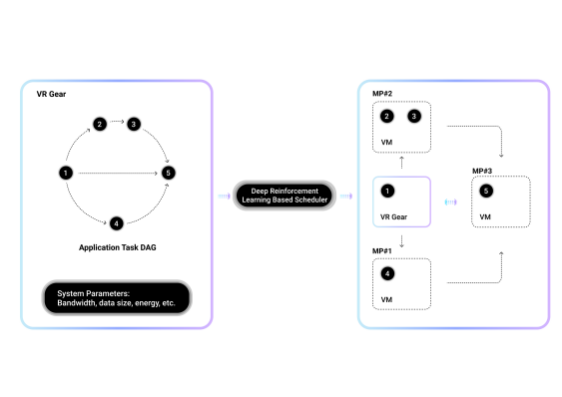

C. تفريغ الحوسبة إلى شبكة قريبة

إحدى الميزات الرئيسية لـ PEKKA هي قدرتها على تفريغ الحوسبة إلى شبكة قريبة من السحابات اللامركزية المجاورة. وهذا أمر بالغ الأهمية لتطبيقات الميتافيرس، التي تتطلب زمن انتقال منخفض ومعالجة في الوقت الفعلي.

يتضمن تفريغ الحوسبة نقل المهام الحسابية من جهاز المستخدم إلى عقدة قريبة في الشبكة. يقلل هذا من العبء على جهاز المستخدم ويضمن معالجة المهام بسرعة وكفاءة.

تستخدم PEKKA خوارزمية متطورة لتحديد العقدة المثلى لكل مهمة. تأخذ هذه الخوارزمية في الاعتبار عدة عوامل، بما في ذلك قرب العقدة من المستخدم، وحمولتها الحالية، وقدراتها الأدائية، وتكلفة استخدام العقدة.

عملية التفريغ شفافة للمستخدم ومطور التطبيق. بمجرد تفريغ المهمة، تراقب PEKKA تقدمها وتضمن إرجاع النتائج إلى المستخدم في الوقت المناسب.

تحسين الأداء: يعد تفريغ الحوسبة القائم على القرب أمرًا بالغ الأهمية خاصة للتطبيقات الحساسة للزمن مثل AR/VR، حيث يمكن حتى لأجزاء من الثانية من التأخير أن تؤثر بشكل كبير على تجربة المستخدم.

C1. Offloading function 1

تم تصميم وظيفة التفريغ الأولى للمهام الحساسة للزمن، مثل التصيير في الوقت الفعلي والتطبيقات التفاعلية. بالنسبة لهذه المهام، تفضل PEKKA القرب والسرعة على التكلفة.

تعمل الخوارزمية كالتالي: عند استلام مهمة حساسة للزمن، تحدد PEKKA جميع العقد داخل نصف قطر جغرافي معين من المستخدم. ثم تقيم هذه العقد بناءً على حملها الحالي وقدراتها المعالجة. يتم اختيار العقدة ذات أقل زمن انتقال وقدرة كافية لمعالجة المهمة.

لتقليل زمن الانتقال أكثر، تستخدم PEKKA التحليلات التنبؤية لتوقع الطلب المستقبلي. هذا يسمح للشبكة بتجهيز الموارد مسبقًا في المناطق المتوقع ارتفاع الطلب فيها، مما يضمن توفر المعالجة منخفضة الزمن دائمًا.

الذكاء التنبئي: يمثل استخدام التحليلات التنبؤية نهجًا متطورًا في إدارة الموارد، حيث يتجاوز التخصيص التفاعلي إلى التحسين الاستباقي القائم على أنماط الاستخدام والاتجاهات.

C2. Offloading function 2

تم تصميم وظيفة التفريغ الثانية لمهام المعالجة المجمعة، مثل تحليل البيانات وعرض المحتوى. بالنسبة لهذه المهام، تفضل PEKKA التكلفة والكفاءة على السرعة.

تعمل الخوارزمية على النحو التالي: عند استلام مهمة معالجة مجمعة، تحدد PEKKA جميع العقد في الشبكة التي تمتلك الموارد اللازمة لمعالجة المهمة. ثم تقيم هذه العقد بناءً على تكلفتها وتوافرها وأدائها التاريخي. يتم اختيار العقدة التي تقدم أفضل مزيج من التكلفة والكفاءة لمعالجة المهمة.

بالنسبة لمهام المعالجة المجمعة الكبيرة، يمكن لـ PEKKA تقسيم المهمة إلى مهام فرعية أصغر وتوزيعها عبر عقد متعددة. يقلل نهج المعالجة المتوازية هذا بشكل كبير من الوقت المطلوب لإكمال المهام الكبيرة.

تحسين عبء العمل: تتيح هذه الطريقة ذات الوظيفة المزدوجة لـ PEKKA التحسين لأنواع مختلفة من الأحمال الحسابية، مما يضمن الاستجابة في الوقت الفعلي للتطبيقات التفاعلية وكفاءة التكلفة لمهام المعالجة الخلفية.

ثالثاً: بروتوكول الحوسبة الميتافيرس

A. نظرة عامة

The Metaverse Computing Protocol (MCP) هو الطبقة الثانية من شبكة Computecoin. إنه بلوكشين من الطبقة 0.5/الطبقة 1 يوفر البنية التحتية للأمان والثقة للشبكة. تم تصميم MCP لضمان أن نتائج العمليات الحسابية المنفذة على شبكة السحابة اللامركزية أصلية وموثوقة.

أحد التحديات الرئيسية في الحوسبة اللامركزية هو ضمان قيام العقد بتنفيذ العمليات الحسابية بشكل صحيح ونزاهة. في بيئة غير موثوقة، لا يوجد ضمان بأن العقدة لن تتلاعب بنتائج الحساب أو تدعي أنها قامت بعمل لم تقم به.

يتعامل MCP مع هذا التحدي من خلال خوارزمية الإجماع المبتكرة Proof of Honesty (PoH). تم تصميم PoH لتحفيز العقد على التصرف بنزاهة واكتشاف ومعاقبة العقد التي تتصرف بشكل ضار.

بالإضافة إلى توفير الأمن والثقة، يتولى MCP أيضًا الجوانب الاقتصادية للشبكة. حيث يدير إنشاء وتوزيع رموز CCN، التي تُستخدم لدفع ثمن موارد الحوسبة ومكافأة العقد مقابل مساهماتها في الشبكة.

هيكلية الثقة: يحل MCP مشكلة الثقة الأساسية في الحوسبة اللامركزية من خلال إنشاء نظام يتم فيه مكافأة السلوك الأمين اقتصاديًا ومعاقبة السلوك غير الأمين اقتصاديًا.

B. Consensus: Proof of Honesty (PoH)

Proof of Honesty (PoH) هو خوارزمية إجماع مبتكرة مصممة خصيصًا لشبكة Computecoin. على عكس خوارزميات الإجماع التقليدية مثل Proof of Work (PoW) و Proof of Stake (PoS) التي تركز على التحقق من المعاملات، تم تصميم PoH للتحقق من نتائج الحسابات.

الفكرة الأساسية وراء PoH هي إنشاء نظام يتم فيه تحفيز العقد للتصرف بأمانة. يتم مكافأة العقد التي تقدم نتائج دقيقة باستمرار برموز CCN، بينما يتم معاقبة العقد التي تقدم نتائج غير دقيقة.

يعمل PoH من خلال إرسال "مهام التصيد" بشكل دوري إلى العقد في الشبكة. تم تصميم هذه المهام لاختبار صدق العقد. العقد التي تكمل هذه المهام بشكل صحيح تثبت صدقها ويتم مكافأتها. بينما يتم معاقبة العقد التي تفشل في إكمال هذه المهام أو تقدم نتائج غير صحيحة.

الابتكار الخوارزمي: يمثل إثبات الصدق (PoH) تحولاً كبيراً عن آليات الإجماع التقليدية من خلال التركيز على نزاهة الحوسبة بدلاً من التحقق من المعاملات فقط، مما يجعله مناسباً بشكل فريد لشبكات الحوسبة اللامركزية.

B1. نظرة عامة على الخوارزمية

تتكون خوارزمية إثبات الصدق (PoH) من عدة مكونات رئيسية: مستودع مهام التصيد، وجدولة المهام، والتحقق من النتائج، ونظام الحكم، وبروتوكول الحوافز.

تعمل الخوارزمية كالتالي: تختار جدولة المهام العقد من الشبكة لأداء المهام الحسابية. تشمل هذه المهام كلًا من مهام المستخدم الحقيقية ومهام التصيد من مستودع مهام التصيد. تقوم العقد بمعالجة هذه المهام وإرجاع النتائج إلى جهاز التحقق من النتائج.

يتحقق جهاز التحقق من النتائج من نتائج كل من المهام الحقيقية ومهام التصيد. بالنسبة للمهام الحقيقية، يستخدم جهاز التحقق مزيجًا من التقنيات التشفيرية والتحقق المتبادل مع العقد الأخرى لضمان الدقة. أما بالنسبة لمهام التصيد، فإن جهاز التحقق يعرف النتيجة الصحيحة مسبقًا، لذا يمكنه الكشف فورًا إذا ما قدمت العقدة نتيجة غير صحيحة.

يستخدم نظام الحكم النتائج من المدقق لتحديد العقد التي تتصرف بأمانة وتلك التي لا تتصرف كذلك. يتم مكافأة العقد التي تقدم نتائج صحيحة باستمرار برموز CCN، بينما يتم معاقبة العقد التي تقدم نتائج غير صحيحة من خلال مصادرة حصتها.

بمرور الوقت، تتكيف الخوارزمية مع سلوك العقد. يتم الوثوق بالعقد التي لديها سجل من الصدق لتوكيل مهام أكثر أهمية وتلقي مكافآت أعلى، بينما تُمنح العقد التي لديها سجل من عدم الأمانة مهام أقل وقد يتم استبعادها في النهاية من الشبكة.

الثقة التكيفية: ينشئ النظام القائم على السمعة دورة ذاتية التعزيز حيث تكتسب العقد الأمينة المزيد من الفرص ومكافآت أعلى، بينما يتم تهميش العقد غير الأمينة تدريجياً من الشبكة.

B2. Phishing-task repository

مستودع مهام التصيد هو مجموعة من المهام المحسوبة مسبقًا بنتائج معروفة. تم تصميم هذه المهام لاختبار صدق وكفاءة العقد في الشبكة.

يحتوي المستودع على مجموعة متنوعة من المهام، تشمل حسابات بسيطة ومحاكاة معقدة ومهام معالجة بيانات. تم تصميم المهام لتمثيل أنواع المهام التي ستواجهها العقد في الشبكة الفعلية.

لضمان عدم تمكن العقد من التمييز بين المهام الاحتيالية والمهام الحقيقية، يتم تنسيق المهام الاحتيالية بشكل مطابق للمهام الحقيقية. كما أنها تغطي نطاقاً مشابهاً من مستويات الصعوبة ومتطلبات الحوسبة.

يتم تحديث المستودع باستمرار بمهام جديدة لمنع العقد من حفظ نتائج المهام الحالية. تتم إضافة المهام الجديدة من قبل مجموعة لا مركزية من المدققين، الذين يتم مكافأتهم برموز CCN مقابل مساهماتهم.

يتم اختيار المهام من المستودع بشكل عشوائي لضمان عدم تمكن العقد من التنبؤ بالمهام التي ستكون مهام التصيد. تم تصميم عملية الاختيار العشوائي هذه لجعل من الصعب على العقد الخبيثة التلاعب بالنظام.

التصميم الأمني: تقوم آلية مهام التصيد بإنشاء نظام تحقق مستمر يعمل بشفافية داخل سير العمل العادي، مما يجعل من الصعب على الجهات الخبيثة اكتشاف عملية التحقق أو التحايل عليها.

B3. Task scheduler

مسؤول مجدول المهام عن توزيع المهام على العقد في الشبكة. يلعب دورًا حاسمًا في ضمان معالجة المهام بكفاءة والحفاظ على أمان الشبكة.

يستخدم المجدول نظام سمعة لتحديد العقد المؤهلة لاستقبال المهام. العقد ذات السمعة الأعلى (أي ذات سجل حافل في تقديم نتائج صحيحة) أكثر احتمالية لاستقبال المهام، خاصة المهام عالية القيمة.

عند توزيع المهام، يأخذ المجدول في الاعتبار عدة عوامل تشمل سمعة العقدة، وقدراتها المعالجة، وموقعها، وحمولتها الحالية. وهذا يضمن تعيين المهام للعقد الأكثر ملاءمة.

بالنسبة لمهام المستخدمين الحقيقيين، قد يقوم الجدول بتكليف نفس المهمة إلى عقد متعددة لتمكين التحقق المتقاطع. وهذا يساعد على ضمان دقة النتائج، حتى إذا تصرفت بعض العقد بشكل خبيث.

بالنسبة لمهام التصيد، عادةً ما يعين الجدول كل مهمة إلى عقدة واحدة. وذلك لأن النتيجة الصحيحة معروفة مسبقًا، لذا لا حاجة للتحقق المتقاطع.

يراقب الجدولة باستمرار أداء العقد ويضبط خوارزمية توزيع المهام وفقًا لذلك. وهذا يضمن بقاء الشبكة فعالة ومستجيبة للظروف المتغيرة.

التوزيع الذكي: عملية اتخاذ القرار متعدد العوامل في الجدولة تحسن كلًا من الأداء (من خلال مطابقة القدرة والموقع) والأمان (من خلال تعيين المهام القائم على السمعة).

B4. Result verification

مكون التحقق من النتائج مسؤول عن فحص دقة النتائج التي تُرجعها العقد. يستخدم مجموعة من التقنيات لضمان أن النتائج صحيحة وأصيلة.

في مهام التصيد، يكون التحقق مباشراً: يقارن المُتحقق ببساطة بين النتيجة التي تُرجعها العدة والنتيجة الصحيحة المعروفة. إذا تطابقتا، تُعتبر العقدة قد تصرفت بأمانة. وإذا لم تتطابقا، تُعتبر العقدة قد تصرفت بخداع.

في مهام المستخدم الحقيقي، يكون التحقق أكثر تعقيداً. يستخدم المُتحقق عدة تقنيات، بما في ذلك:

1. التحقق المتبادل: عندما تُكلف نفس المهمة إلى عقد متعددة، يقارن المُتحقق النتائج. إذا كان هناك إجماع بين العقد، تعتبر النتيجة دقيقة. إذا كان هناك تعارض، قد يطلب المُتحقق عقدًا إضافية لمعالجة المهمة لحل النزاع.

2. التحقق التشفيري: تحتوي بعض المهام على براهين تشفيرية تسمح للمُتحقق بالتحقق من دقة النتيجة دون إعادة معالجة المهمة بالكامل. هذا مفيد بشكل خاص للمهام المعقدة التي ستكون مكلفة لإعادة المعالجة.

3. الفحص العشوائي: يقوم المُتحقِّق باختيار مجموعة فرعية عشوائية من المهام الحقيقية لإعادة معالجتها بنفسه. وهذا يساعد على ضمان عدم تمكن العقد من تقديم نتائج غير صحيحة باستمرار للمهام الحقيقية دون اكتشافها.

تم تصميم عملية التحقق لتكون فعالة، حتى لا تفرض عبئًا كبيرًا على الشبكة. الهدف هو توفير مستوى عالٍ من الأمان مع الحفاظ على أداء وقابلية توسع الشبكة.

استراتيجية التحقق: يوفر نهج التحقق متعدد الطبقات أمانًا قويًا مع تقليل العبء الحسابي إلى الحد الأدنى، مما يحقق توازنًا بين الثقة والأداء وهو أمر أساسي للحوسبة اللامركزية العملية.

B5. الحكم

نظام الحكم مسؤول عن تقييم سلوك العقد بناءً على نتائج عملية التحقق. يعطي كل عقدة درجة سمعة تعكس تاريخ العقدة من الصدق والموثوقية.

العقد التي تقدم نتائج صحيحة باستمرار تشهد زيادة في درجات سمعتها. العقد التي تقدم نتائج غير صحيحة تشهد انخفاضًا في درجات سمعتها. حجم التغيير يعتمد على شدة المخالفة.

في المخالفات البسيطة، مثل تقديم نتائج خاطئة بين الحين والآخر، قد تنخفض درجة السمعة بشكل طفيف. أما في المخالفات الأكثر خطورة، مثل تقديم نتائج خاطئة باستمرار أو محاولة التلاعب بالنظام، فقد تنخفض درجة السمعة بشكل كبير.

بالإضافة إلى تعديل درجات السمعة، يمكن لنظام التقويم فرض عقوبات أخرى. على سبيل المثال، قد يتم استبعاد العقد ذات درجات السمعة المنخفضة جدًا من الشبكة بشكل مؤقت أو دائم. كما قد يتم مصادرة رموز CCN المرهونة لديها.

تم تصميم نظام الحكم ليكون شفافًا وعادلاً. قواعد تقييم سلوك العقد متاحة للجميع، وقرارات النظام تستند إلى معايير موضوعية.

اقتصاد السمعة: يخلق نظام السمعة حافزًا اقتصاديًا قويًا للسلوك الأمين، حيث تتلقى العقد ذات درجات السمعة المرتفعة مهامًا أكثر ومكافآت أعلى، مما يخلق دائرة حميدة من الثقة والأداء.

B6. Incentive protocol

تم تصميم بروتوكول الحوافز لمكافأة العقد التي تتصرف بأمانة وتساهم في الشبكة. يستخدم مزيجًا من مكافآت الكتلة ورسوم المعاملات ومكافآت إتمام المهام لتحفيز السلوك المرغوب فيه.

يتم منح مكافآت الكتلة للعقد التي تتحقق بنجاح من المعاملات وتنشئ كتل جديدة في سلسلة كتل MCP. يتم تحديد مقدار المكافأة حسب جدول التضخم في الشبكة.

يتم دفع رسوم المعاملات من قبل المستخدمين لتضمين معاملاتهم في سلسلة الكتل. يتم توزيع هذه الرسوم على العقد التي تتحقق من صحة المعاملات.

تُمنح مكافآت إنجاز المهام للعقد التي تنجح في إكمال المهام الحاسوبية. يعتمد مقدار المكافأة على تعقيد المهمة، وسمعة العقدة، والطلب الحالي على موارد الحوسبة.

تحصل العقد ذات درجات السمعة الأعلى على مكافآت أعلى لإكمال المهام. يؤدي هذا إلى إنشاء حلقة تغذية مرتدة إيجابية، حيث يتم مكافأة السلوك الأمين، وتحفيز العقد للحفاظ على سمعة جيدة.

بالإضافة إلى هذه المكافآت، تتضمن بروتوكولات الحوافز أيضًا آليات لمنع السلوك الضار. على سبيل المثال، يُطلب من العقد رهن رموز CCN للمشاركة في الشبكة. إذا تم اكتشاف أن عقدة تتصرف بشكل ضار، قد يتم مصادرة حصتها.

يجمع النظام بين المكافآت والعقوبات لخلق حافز قوي للعقد للتصرف بأمانة والإسهام في نجاح الشبكة.

Economic Design: يصمم بروتوكول الحوافز نظامًا اقتصاديًا متوازنًا يكافئ المساهمات بينما يعاقب السلوك الضار، مما يحاذي بين حوافز العقد الفردية والصحة العامة وأمن الشبكة.

C. System optimization

لضمان كفاءة وشبكة Computecoin قابلة للتوسع واستجابية، قمنا بتنفيذ عدة تقنيات لتحسين النظام:

1. Sharding: يتم تقسيم سلسلة كتل MCP إلى أجزاء متعددة، يمكن لكل منها معالجة المعاملات بشكل مستقل. وهذا يزيد بشكل كبير من إنتاجية الشبكة.

Parallel processing: تم تصميم كل من PEKKA وMCP للاستفادة من المعالجة المتوازية. وهذا يسمح للشبكة بالتعامل مع مهام متعددة في وقت واحد، مما يزيد من سعتها الإجمالية.

Caching: يتم تخزين البيانات والنتائج التي يتم الوصول إليها بشكل متكرر في ذاكرة التخزين المؤقت لتقليل الحاجة إلى الحسابات الزائدة عن الحاجة. وهذا يحسن أداء الشبكة ويقلل من تكلفة استخدامها.

4. Dynamic resource allocation: تراقب الشبكة باستمرار الطلب على موارد الحوسبة وتضبط توزيع الموارد وفقًا لذلك. يضمن ذلك استخدام الموارد بكفاءة وتمكن الشبكة من التوسع لتلبية المتطلبات المتغيرة.

5. Compression: يتم ضغط البيانات قبل نقلها عبر الشبكة، مما يقلل من متطلبات النطاق الترددي ويعزز الأداء.

6. Optimized algorithms: يتم تحسين الخوارزميات المستخدمة في جدولة المهام والتحقق من النتائج والإجماع بشكل مستمر لزيادة الكفاءة وتقليل الحمل الحسابي.

تضمن هذه التحسينات قدرة شبكة Computecoin على تلبية المتطلبات العالية لتطبيقات metaverse مع الحفاظ على أداء وأمان عاليين.

هندسة الأداء: تمثل هذه التحسينات أحدث التقنيات في هندسة الأنظمة الموزعة، مما يضمن قدرة الشبكة على التوسع لتلبية المتطلبات الحسابية الهائلة لـ metaverse مع الحفاظ على زمن انتقال منخفض وموثوقية عالية.

الرابع: التطور الذاتي المدعوم بالذكاء الاصطناعي

تم تصميم شبكة Computecoin لتحسين نفسها باستمرار والتكيف مع الظروف المتغيرة من خلال التطور الذاتي المدعوم بالذكاء الاصطناعي. تتيح هذه القدرة للشبكة تحسين أدائها وتعزيز أمانها وتوسيع وظائفها مع مرور الوقت.

في صميم هذه القدرة على التطور الذاتي توجد شبكة من وكلاء الذكاء الاصطناعي الذين يراقبون الجوانب المختلفة لعمل الشبكة. يجمع هؤلاء الوكلاء بيانات عن أداء الشبكة وسلوك العقد والطلب من المستخدمين والعوامل الأخرى ذات الصلة.

باستخدام خوارزميات التعلم الآلي، يحلل هؤلاء الوكلاء البيانات المجمعة لتحديد الأنماط واكتشاف الشذوذ والتنبؤ بسلوك الشبكة المستقبلي. استنادًا إلى هذا التحليل، يمكن للوكلاء اقتراح تحسينات على خوارزميات الشبكة وبروتوكولاتها واستراتيجيات تخصيص الموارد.

تتضمن بعض الأمثلة على كيفية استخدام الذكاء الاصطناعي لتعزيز الشبكة ما يلي:

1. التخصيص التنبؤي للموارد: تتنبأ خوارزميات الذكاء الاصطناعي بالطلب المستقبلي على موارد الحوسبة وتعدل تخصيص الموارد وفقًا لذلك. وهذا يضمن أن تكون للشبكة القدرة الكافية لتلبية الطلب خلال فترات الذروة.

2. كشف الشذوذ: تكتشف وكلاء الذكاء الاصطناعي أنماط السلوك غير العادية التي قد تشير إلى نشاط ضار. وهذا يسمح للشبكة بالاستجابة بسرعة للتهديدات الأمنية المحتملة.

3. تحسين الأداء: تحلل خوارزميات الذكاء الاصطناعي بيانات أداء الشبكة لتحديد الاختناقات وتقترح تحسينات. وهذا يساعد على تحسين سرعة وكفاءة الشبكة بشكل مستمر.

4. الأمان التكيفي: تتعلم وكلاء الذكاء الاصطناعي من حوادث الأمان السابقة لوضع استراتيجيات جديدة لحماية الشبكة. هذا يسمح للشبكة بالتكيف مع أنواع جديدة من التهديدات فور ظهورها.

5. الخدمة الشخصية: تحلل خوارزميات الذكاء الاصطناعي سلوك المستخدم لتقديم توصيات مخصصة وتحسين تجربة المستخدم.

منظور تقني: يمثل دمج الذكاء الاصطناعي للتطور الذاتي تقدماً كبيراً في تقنيات البلوكشين والأنظمة اللامركزية، مما يمكن من التحسين المستمر دون الحاجة إلى ترقيات بروتوكول يدوية.

تم تصميم عملية التطور الذاتي لتكون لامركزية وشفافة. تعمل وكلاء الذكاء الاصطناعي ضمن مجموعة من المبادئ التوجيهية التي تضمان توافق توصياتها مع الأهداف الشاملة للشبكة. يتم تقييم التغييرات المقترحة للشبكة من قبل مجتمع لامركزي من المدققين قبل تنفيذها.

تضمن قدرة التطور الذاتي المدعومة بالذكاء الاصطناعي بقاء شبكة Computecoin في طليعة التكنولوجيا، مع تكيف مستمر لتلبية الاحتياجات المتطورة للعالم الافتراضي.

الهندسة المعمارية التكيفية: تتحول هذه القدرة على التطور الذاتي بالشبكة من بنية تحتية ثابتة إلى نظام حي وتكيفي يمكنه التحسن باستمرار بناءً على أنماط الاستخدام الواقعية والمتطلبات الناشئة.

V. TOKENOMICS

A. CCN token allocation

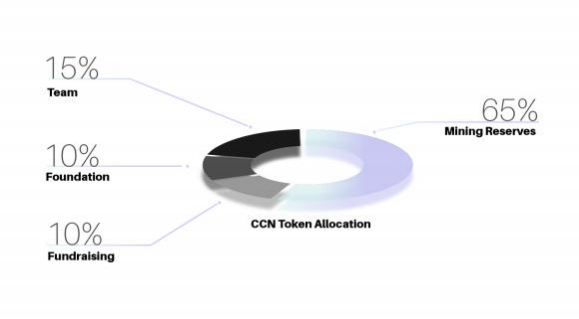

إجمالي المعروض من رموز CCN ثابت عند 21 مليار. يتم توزيع الرموز على النحو التالي:

1. مكافآت التعدين: 50% (10.5 مليار رمز) مخصصة لمكافآت التعدين. يتم توزيع هذه الرموز على العقد التي تساهم بموارد حاسوبية للشبكة وتساعد في تأمين سلسلة كتل MCP.

الفريق والمستشارون: تم تخصيص 15% (3.15 مليار رمز) للفريق المؤسس والمستشارين. تخضع هذه الرموز لجدول استحقاق لضمان الالتزام طويل الأجل بالمشروع.

المؤسسة: تم تخصيص 15% (3.15 مليار رمز) لمؤسسة شبكة Computecoin Network. تُستخدم هذه الرموز لتمويل البحث والتطوير والتسويق والمبادرات المجتمعية.

الشركاء الاستراتيجيون: تم تخصيص 10% (2.1 مليار رمز) للشركاء الاستراتيجيين الذين يقدمون موارد ودعماً أساسياً للشبكة.

5. البيع العام: تم تخصيص 10% (2.1 مليار رمز) للبيع العام لجمع الأموال للمشروع وتوزيع الرموز على المجتمع الأوسع.

تم تصميم توزيع الرموز لضمان توزيع متوازن للرموز بين جميع أصحاب المصلحة، مع تركيز قوي على مكافأة المساهمين في نمو وأمان الشبكة.

التصميم الاقتصادي: توازن استراتيجية توزيع الرموز بين حوافز المساهمين الأوائل ونمو النظام البيئي طويل الأجل، مما يضمن التوافق بين جميع أصحاب المصلحة ونجاح الشبكة.

B. CCN stakeholders and their rights

هناك عدة أنواع من أصحاب المصلحة في شبكة Computecoin، لكل منهم حقوقه ومسؤولياته الخاصة:

المعدنون: يقدم المعدنون موارد حاسوبية للشبكة ويساهمون في تأمين سلسلة كتل MCP. في المقابل، يتلقون مكافآت التعدين ورسوم المعاملات. كما يحق للمعدنين المشاركة في عملية الإجماع والتصويت على مقترحات الشبكة.

المستخدمون: يدفع المستخدمون رموز CCN للوصول إلى الموارد الحاسوبية على الشبكة. يحق لهم استخدام موارد الشبكة وتلقي نتائج دقيقة وموثوقة لمهامهم الحسابية.

المطورون: يبني المطورون التطبيقات والخدمات على شبكة Computecoin. يحق لهم الوصول إلى واجهة برمجة تطبيقات الشبكة واستخدام مواردها لتشغيل تطبيقاتهم.

4. حاملو الرمز: يحق لحاملي الرمز التصويت على مقترحات الشبكة والمشاركة في حوكمة الشبكة. كما يحق لهم رهن رموزهم لكسب مكافآت إضافية.

5. المؤسسة: تتحمل مؤسسة شبكة Computecoin مسؤولية التطوير والحوكمة طويلة الأجل للشبكة. يحق لها تخصيص الأموال للبحث والتطوير والتسويق ومبادرات المجتمع.

تم تصميم حقوق ومسؤوليات كل مجموعة من أصحاب المصلحة لضمان بقاء الشبكة لا مركزية وآمنة ومفيدة لجميع المشاركين.

الهيكل الحوكمي: يخلق نموذج الحوكمة متعدد أصحاب المصلحة هذا نظامًا بيئيًا متوازنًا حيث لا يمكن لأي مجموعة واحدة أن تهيمن على عملية صنع القرار، مما يضمن بقاء الشبكة متوافقة مع مبادئها اللا مركزية.

C. Mint CCN tokens

يتم سك عملات CCN من خلال عملية تسمى التعدين. يتضمن التعدين المساهمة بموارد الحوسبة للشبكة والمساعدة في تأمين سلسلة كتل MCP.

يتنافس المعدنون لحل مسائل رياضية معقدة، مما يساعد في التحقق من صحة المعاملات وإنشاء كتل جديدة في سلسلة الكتل. يتم مكافأة أول معدّن يحل المسكلة بعدد معين من عملات CCN.

تنخفض مكافأة التعدين بمرور الوقت وفقًا لجدول زمني مسبق. تم تصميم هذا للتحكم في معدل التضخم لعملات CCN وضمان وصول الإجمالي المعروض إلى 21 مليار على مدى 100 عام.

بالإضافة إلى مكافآت الكتلة، يحصل المعدنون أيضًا على رسوم المعاملات. يتم دفع هذه الرسوم من قبل المستخدمين لتضمين معاملاتهم في سلسلة الكتل.

تم تصميم التعدين ليكون في متناول أي شخص يمتلك جهاز كمبيوتر واتصال بالإنترنت. ومع ذلك، فإن صعوبة مشاكل التعدين تتكيف ديناميكيًا لضمان إنشاء كتل جديدة بمعدل ثابت، بغض النظر عن إجمالي قوة الحوسبة في الشبكة.

توزيع الرموز: تضمن آلية التعدين توزيعًا عادلًا ولا مركزيًا للرموز مع تأمين الشبكة، مما يخلق علاقة تكافلية بين توزيع الرموز وأمن الشبكة.

D. Token release plan

يتم تحرير رموز CCN وفقًا لجدول زمني مسبق التصميم لضمان تدفق ثابت ومتوقع للرموز إلى السوق.

مكافآت التعدين: تبدأ مكافآت التعدين من 10,000 CCN لكل كتلة وتنخفض بنسبة 50٪ كل 4 سنوات. هذه الآلية مشابهة لآلية تخفيض البيتكوين النصفية.

الفريق والمستشارون: يتم إطلاق الرموز المخصصة للفريق والمستشارين تدريجياً على مدى 4 سنوات، حيث يتم تحرير 25٪ بعد سنة واحدة والـ 75٪ المتبقية يتم تحريرها شهرياً على مدى السنوات الثلاث التالية.

المؤسسة: يتم إطلاق الرموز المخصصة للمؤسسة تدريجياً على مدى 10 سنوات، حيث يتم تحرير 10٪ سنوياً.

4. الشركاء الاستراتيجيون: تخضع الرموز المخصصة للشركاء الاستراتيجيين لجدول استحقاق يختلف باختلاف اتفاقية الشريك، لكنه يتراوح عادةً من 1 إلى 3 سنوات.

5. البيع العام: يتم إصدار الرموز المباعة في البيع العام فوراً دون فترة استحقاق.

تم تصميم خطة الإصدار هذه لمنع دخول كميات كبيرة من الرموز إلى السوق فجأة، مما قد يتسبب في تقلبات الأسعار. كما تضمن أن يكون لجميع أصحاب المصلحة حافز طويل الأجل للمساهمة في نجاح الشبكة.

استقرار السوق: يمنع جدول الإصدار المصمم بعناية بيع الرموز المندفع ويضمن التوافق طويل الأجل بين جميع أصحاب المصلحة، مما يخلق ظروفًا اقتصادية مستقرة لنمو الشبكة.

E. Mining Pass and staking

Mining Pass هو آلية تمكن المستخدمين من المشاركة في عملية التعدين دون الحاجة إلى الاستثمار في أجهزة باهظة الثمن. يمكن للمستخدمين شراء Mining Pass باستخدام رموز CCN، مما يمنحهم الحق في الحصول على جزء من مكافآت التعدين.

تتوفر Mining Passes بمستويات مختلفة، حيث توفر الباقات ذات المستوى الأعلى حصة أكبر من مكافآت التعدين. يتم تحديد سعر Mining Passes بواسطة السوق ويتكيف ديناميكيًا بناءً على الطلب.

Staking هو طريقة أخرى للمستخدمين لكسب المكافآت. يمكن للمستخدمين إيداع رموز CCN الخاصة بهم عن طريق تجميدها في عقد ذكي لفترة زمنية محددة. في المقابل، يحصلون على جزء من رسوم المعاملات ومكافآت الكتلة.

تعتمد كمية المكافآت التي يحصل عليها المستخدم من التstaking على عدد الرموز التي يودعها ومدة إيداعها. المستخدمون الذين يودعون المزيد من الرموز لفترات أطول يحصلون على مكافآت أعلى.

يساعد التstaking في تأمين الشبكة عن طريق تقليل عدد الرموز المتاحة للتداول، مما يجعل الشبكة أكثر مقاومة للهجمات. كما يوفر وسيلة للمستخدمين لكسب دخل سلبي من رموز CCN الخاصة بهم.

إتاحة المشاركة: تتيح آلية تصريح التعدين والإيداع إضفاء الطابع الديمقراطي على المشاركة في الشبكة، مما يسمح للمستخدمين بمستويات مختلفة من الخبرة الفنية ورأس المال بالمشاركة في نمو الشبكة والاستفادة منه.

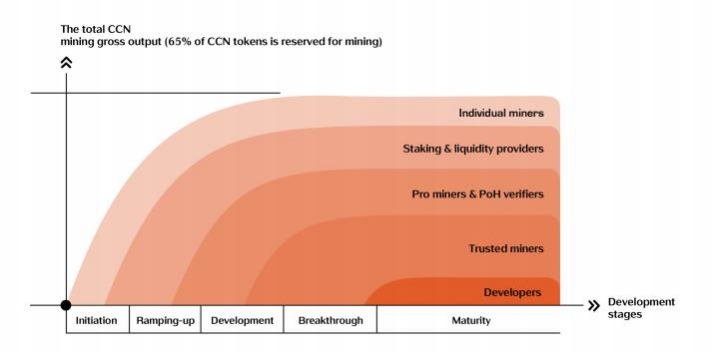

F. Development stage

يتم تقسيم تطور شبكة Computecoin إلى عدة مراحل:

المرحلة 1 (الأساس): تركز هذه المرحلة على تطوير البنية التحتية الأساسية للشبكة، بما في ذلك طبقة PEKKA وسلسلة كتل MCP. كما تشمل بناء شبكة اختبار صغيرة بعدد محدود من العقد.

المرحلة 2 (التوسع): في هذه المرحلة، يتم توسيع الشبكة لتشمل المزيد من العقد ودعم المزيد من أنواع مهام الحوسبة. كما يتم تقديم قدرات التطور الذاتي المدعومة بالذكاء الاصطناعي خلال هذه المرحلة.

المرحلة 3 (النضج): تركز هذه المرحلة على تحسين الشبكة وتوسيع نطاقها لتلبية المتطلبات العالية لتطبيقات الميتافيرس. كما تشمل دمج الشبكة مع شبكات سلسلة الكتل الأخرى ومنصات الميتافيرس.

4. المرحلة الرابعة (الاستقلالية): في المرحلة النهائية، تصبح الشبكة مستقلة بالكامل، حيث تتخذ وكلاء الذكاء الاصطناعي معظم القرارات المتعلقة بعمليات الشبكة وتطويرها. يقتصر دور المؤسسة على تقديم الإشراف وضمان استمرار انسجام الشبكة مع رؤيتها الأصلية.

من المتوقع أن تستغرق كل مرحلة ما يقارب 2-3 سنوات للإكمال، مع إصدار تحديثات وتحسينات منتظمة طوال عملية التطوير.

استراتيجية خارطة الطريق: يضمن نهج التطوير المقسّم على مراحل تقدماً منهجياً من البنية التحتية الأساسية إلى الاستقلالية الكاملة، موازناً بين التكرار السريع والرؤية طويلة المدى والاستقرار.

السادس. المنشورات

توفر المنشورات التالية تفاصيل إضافية حول شبكة Computecoin وتقنياتها الأساسية:

1. "Computecoin Network: A Decentralized Infrastructure for the Metaverse" - تقدم هذه الورقة نظرة عامة على شبكة Computecoin، بما في ذلك بنيتها المعمارية وخوارزمية الإجماع واقتصاد الرمز المميز.

2. "Proof of Honesty: A Novel Consensus Algorithm for Decentralized Computing" - تصف هذه الورقة خوارزمية إجماع Proof of Honesty بتفصيل، بما في ذلك تصميمها وتنفيذها وخصائص الأمان.

"PEKKA: A Parallel Edge Computing and Knowledge Aggregator for the Metaverse" - تركز هذه الورقة البحثية على طبقة PEKKA في شبكة Computecoin، بما في ذلك قدراتها في تجميع الموارد وآليات تفريغ الحوسبة.

"AI-Powered Self-Evolution in Decentralized Networks" - تناقش هذه الورقة البحثية دور الذكاء الاصطناعي في تمكين شبكة Computecoin من التحسن المستمر والتكيف مع الظروف المتغيرة.

"Tokenomics of Computecoin: Incentivizing a Decentralized Computing Ecosystem" - تقدم هذه الورقة تحليلاً مفصلاً لاقتصاد رمز CCN، بما في ذلك توزيع الرموز والتعدين والايداع والحوكمة.

تتوفر هذه المنشورات على موقع شبكة Computecoin وفي مختلف المجلات والمؤتمرات الأكاديمية.

الأساس الأكاديمي: توفر المنشورات المحكمة مصداقية أكاديمية وتحققاً تقنياً لابتكارات شبكة Computecoin، ساحقة الفجوة بين البحث النظري والتطبيق العملي.

VII. الخاتمة

يمثل الميتافيرس التطور القادم للإنترنت، حيث يعد بثورة في طريقة تفاعلنا وعملنا ولعبنا عبر الإنترنت. ومع ذلك، فإن تطور الميتافيرس مقيد حاليًا بالبنية التحتية المركزية التي تدعم الإنترنت اليوم.

تم تصميم شبكة Computecoin لمعالجة هذا القيد من خلال توفير بنية تحتية لا مركزية عالية الأداء للميتافيرس. يستغل حلنا قوة السحابات اللامركزية وتقنية blockchain لإنشاء منصة أكثر سهولة وقابلية للتوسع وفعالية من حيث التكلفة لتطبيقات الميتافيرس.

يوفر الهيكل ثنائي الطبقات لشبكة Computecoin — PEKKA و MCP — حلاً شاملاً لعالم الميتافيرس. تتعامل PEKKA مع تجميع وجدولة موارد الحوسبة، بينما تضمن MCP أمان وصحة العمليات الحسابية من خلال خوارزمية الإجماع المبتكرة Proof of Honesty.

تضمن قدرة الشبكة ذاتية التطور المدعومة بالذكاء الاصطناعي أنها قادرة على التحسن المستمر والتكيف مع الظروف المتغيرة، لتبقى في طليعة التكنولوجيا.

تم تصميم اقتصاديات CCN الرمزية لخلق نظام بيئي متوازن ومستدام، مع حوافز لجميع أصحاب المصلحة للمساهمة في نجاح الشبكة.

التوجه الاستراتيجي: يمكن للتنفيذ الناجح لشبكة Computecoin أن يعجل بشكل كبير من اعتماد العالم الافتراضي من خلال حل التحديات الأساسية للبنية التحتية التي حدت من قابلية التوسع وإمكانية الوصول.

نعتقد أن شبكة Computecoin لديها القدرة لتصبح البنية التحتية الأساسية للعالم الافتراضي، مما يمكن جيلًا جديدًا من التطبيقات والخبرات اللامركزية. بدعم من مجتمعنا، نحن ملتزمون بتحويل هذه الرؤية إلى واقع.

تحقيق الرؤية: تمثل Computecoin ليس مجرد حل تكنولوجي بل تحولًا نموذجيًا في طريقة بناء وتشغيل البنية التحتية الحاسوبية، مما قد يعيد تشكيل المشهد الرقمي لعقود قادمة.

REFERENCES

1. Stephenson, N. (1992). سنو كراش. Bantam Books.

2. Nakamoto, S. (2008). Bitcoin: A Peer-to-Peer Electronic Cash System.

3. Buterin, V. (2014). Ethereum: منصة عقود ذكية وتطبيقات لا مركزية من الجيل التالي.

4. Benet, J. (2014). IPFS - نظام الملفات المعنون بالمحتوى، والمؤرشف، والند للند.

5. Filecoin Foundation. (2020). Filecoin: A Decentralized Storage Network.

6. Crust Network. (2021). Crust: بروتوكول التخزين السحابي اللامركزي.

7. Wang, X., et al. (2021). الحوسبة السحابية اللامركزية: دراسة مسحية. IEEE

8. Zhang, Y., et al. (2022). Blockchain for the Metaverse: A Survey. ACM Computing Surveys.

9. Li, J., et al. (2022). AI-Powered Blockchain: A New Paradigm for Decentralized Intelligence. Neural Computing and Applications.

10. Chen, H., et al. (2021). توكينوميكس: دراسة استقصائية حول اقتصاديات الرموز البلوكشين. Journal of Financial Data Science.